Данная статья посвящена довольно новому продукту мониторинга сети Cisco StealthWatch. Основываясь на данных телеметрии вашей инфраструктуры, StealthWatch может выявлять самые разные кибератаки, включая:

- APTs

- DDoS

- атаки нулевого дня

- наличие ботов в сети

- кража данных (data leakage)

- аномальное поведение

В основе работы StealthWatch лежит сбор NetFlow и IPFIX с маршрутизаторов, коммутаторов и других сетевых устройств. В результате сеть становится чувствительным сенсором и позволяет администратору заглянуть туда, куда не могут добраться традиционные методы защиты сети: NGFW, SIEM, IPS и другие. Собирать StealthWatch может следующие протоколы: NetFlow (начиная с версии 5), sFlow, jFlow, cFlow, Netstream, nvxFlow, IPFIX и Packeteer-2.

Какими же средствами для аналитики пользуется данное ПО?

Во-первых, поведенческое моделирование, другими словами, постоянное отслеживание каждого устройства в сети и возможность определять базовые показатели нормального и аномального поведения. Для каждого хоста строится свой baseline (идеальная модель поведения), отклонившись от которого мы видим все аномалии в отношении пользователя. В качестве примера: пользователь вдруг начал скачивать большие объемы данных, хотя он этого никогда не делал — StealthWatch мгновенно это определяет.

Во-вторых, глобальная аналитика угроз. Под этим понимается интеграция с известной Cisco Talos — огромной базой данных сигнатур известных атак, обновляемой по всему миру в реальном времени.

И в-третьих, старое доброе машинное обучение, в случае с Cisco основанное на технологии Cognitive Intelligence. Технология также лежит в основе решения ETA — Encrypted Traffic Analytics, которая позволяет определить плохое ли зашифрованное соединение без его расшифровки (атака, нежелательный трафик и C&C коммуникации).

Прежде чем перейти к техническим аспектам, покажу как выглядит интерфейс.

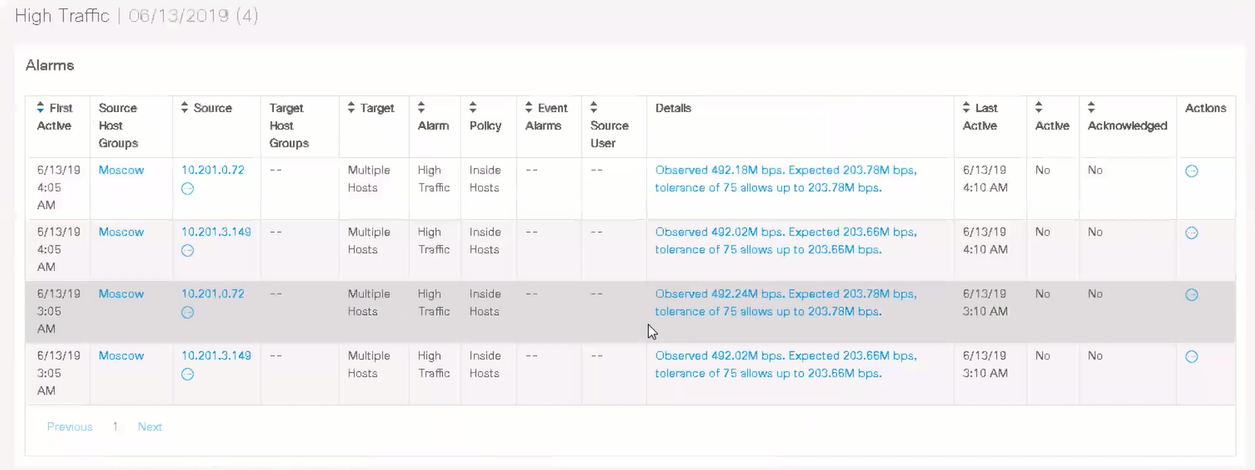

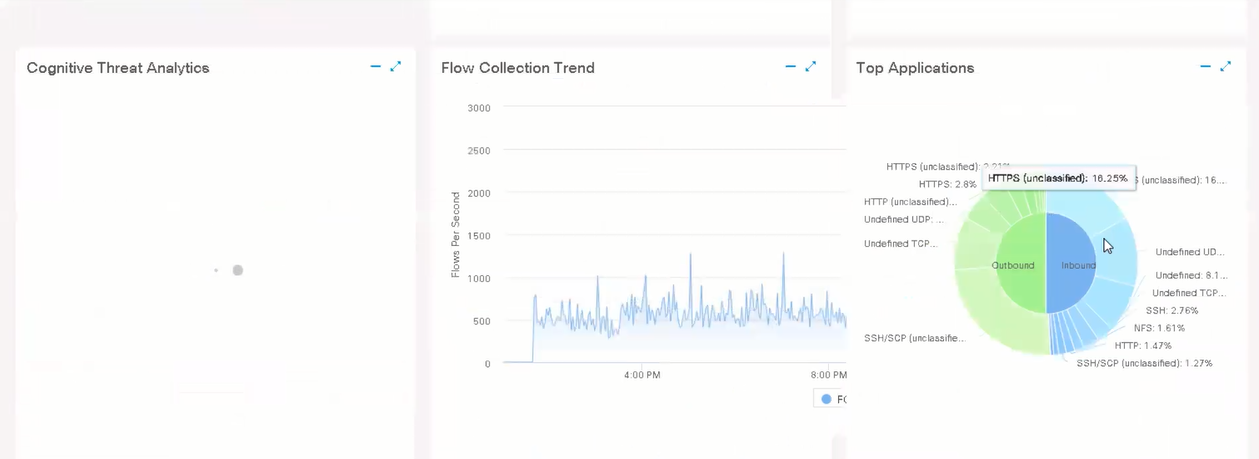

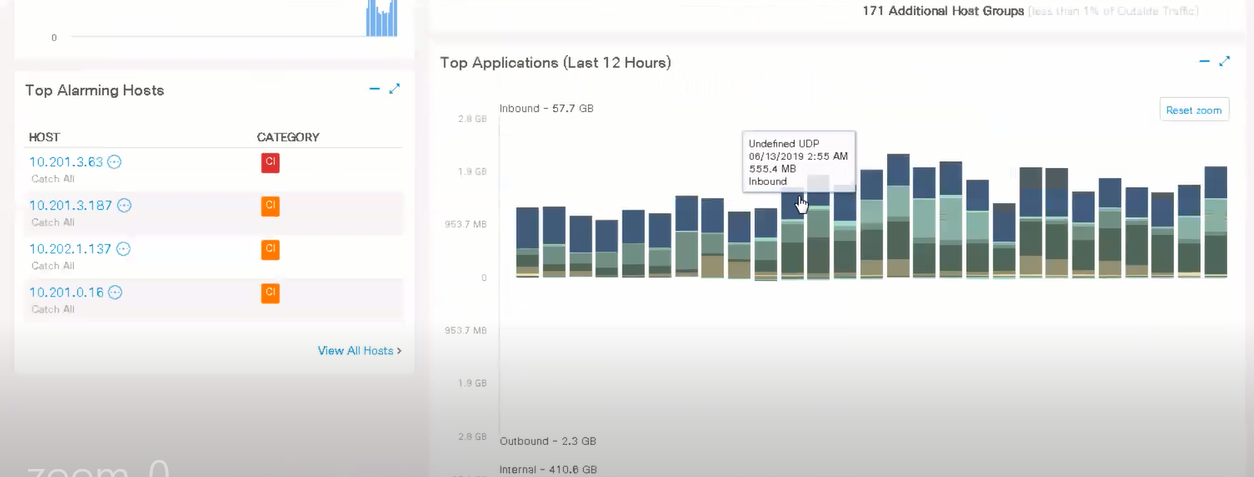

В довольно удобных чартах и графиках в дэшбоарде показывается общая статистика сети: тревоги, от кого и когда они были, трафик сетевых протоколов, приложений и инциденты безопасности.

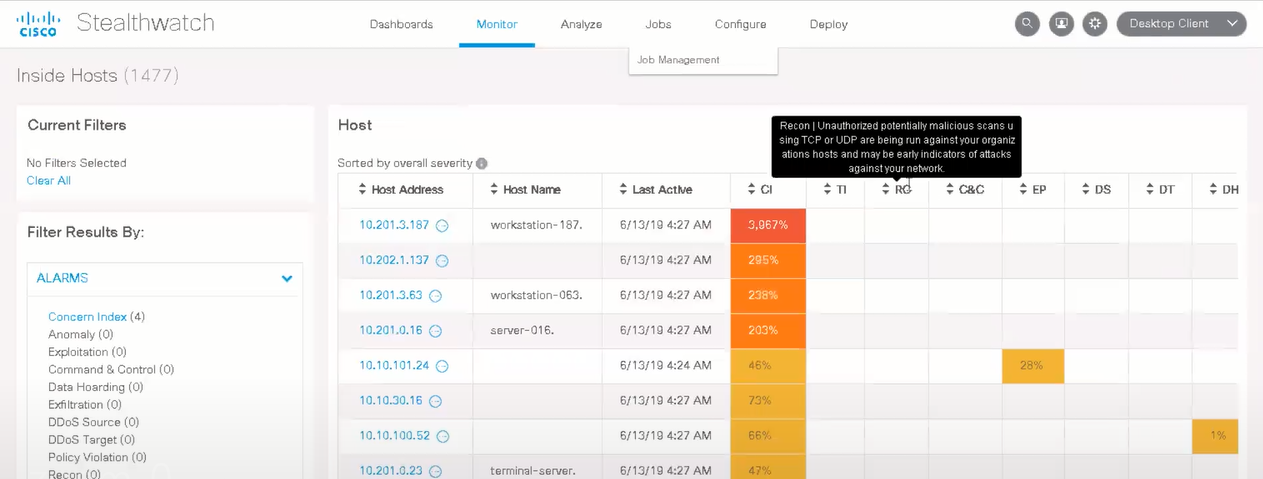

Во вкладке монитор происходит более подробное перечисление подозрительных хостов и таблица, значения которой отвечают за подозрительное поведение и атаки на тот или иной хост.

Далее можно наблюдать трафик приложений, разбитый по протоколам. Разумеется, временной промежуток меняется, можно проваливаться внутрь, выделяя необходимый участок (во Flow в дэшбоарде тоже можно “проваливаться).

Более-менее познакомившись с консолью управления, предлагаю рассмотреть архитектуру продукта.

Архитектура

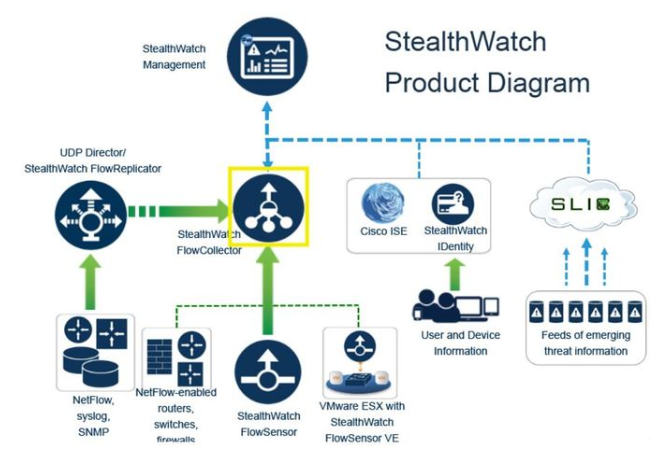

Архитектура у StealthWatch с одной стороны немного сложнее, чем у их конкурентов, но с другой стороны она гранулярнее и позволяет осуществить более выборочную настройку. В качестве обязательных компонентов являются Flow Collector (FC) и StealthWatch Management Console (SMC).

Flow Collector — физическое или виртуальное устройство, которое собирает данные NetFlow и данные о приложениях по протоколу NBAR с коммутаторов, маршрутизаторов, устройств NetFlow и других сетевых девайсов.

SMC — физическое или виртуальное устройство, которое объединяет, упорядочивает и графически представляет собранные с FC данные. Возможна интеграция с AD и Cisco ISE.

В качестве необязательных, но не менее интересных устройств выделяю Flow Sensor (FS) и UDP-Director (UDP-D).

Первый может быть также как физическим, так и виртуальным устройством, и является решением для генерации NetFlow с устаревших устройств, которые не умеют формировать поток NetFlow со скоростью канала передачи данных. Более того, Flow Sensor необходим для использования технологии ETA (определение зловредного ПО в шифрованном трафике).

UDP-D — физическое устройство, которое собирает данные NetFlow и направляет их в виде единого и сжатого потока на FlowCollector. В качестве примера, он может экспортировать поток одновременно на StealthWatch, SolarWinds и что-то еще. Также позволяет снизить нагрузку на Flow Collector и оптимизировать производительность сети. По правде говоря, только для экспорта потока на разные платформы он и нужен. В итоге самый дорогой компонент архитектуры StealthWatch не такой уж и необходимый.

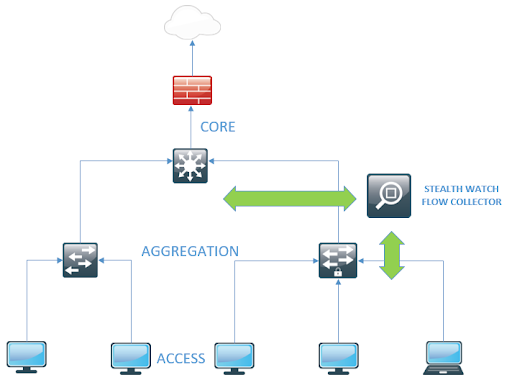

Архитектура выглядит примерно так в упрощенном варианте:

И в более полном (сложном и непонятном) варианте:

Теперь можно со StealthWatch переходить на «ты», поэтому давайте рассмотрим минимальные ресурсы для развертывания его в сети.

Для StealthWatch Management Console:

RAM 16 GB (рекомендуется 24GB), 3 CPU, 125 GB диска

*Предпочтение в качестве физического места SSD, так как с SMC работы больше всего взаимодействия

Для Flow Collector:

RAM 16GB, 2 CPU, 200 GB диска

*Поддерживает < 250 экспортеров, < 125000 хостов, < 4500 fps

И если мы хотим полную архитектуру, которую в дальнейшем будем рассматривать, следует выделить также ресурсы для Flow Sensor и UDP-Director.

Для Flow Sensor:

RAM 4 GB, 1 CPU, 60 GB диска

Для UDP-Director:

RAM 4GB, 1 CPU, 60 GB диска

Важный нюанс, что образы для этих виртуальных машин доступны только для VMware (ESXi) и KVM. Требования и к ним.

VMware (ESXi):

Версия 6.0 или 6.5.

Live Migration и снэпшоты не поддерживаются.

KVM:

Используя любой совместимый дистрибутив Linux.

Версии хостов KVM — libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1 и Linux Kernel 4.4.38. Они могут быть и другие, но на этих инженеры Cisco проводили тесты и подтверждают работоспособность.

Для Desktop клиента SMC нужен ПК, на котором стоит Java version 8, другие версии Java не поддерживаются.

Если вас заинтересовало данное решение, Вы можете обратиться к нам по адресу sales@tssolution.ru и мы проведем демонстрацию или бесплатно пропилотируем StealthWatch в вашей сети.

На этом пока все. В следующей статье мы приступим непосредственно к развертыванию StealthWatch и подробнее поговорим о нюансах этого процесса.

Автор: cherkasovegor