Задача

Дома и в командировках меня раздражали внезапные «тихие» обрывы Wi‑Fi. Хотелось, чтобы система сама возвращала подключение, но не спорила со мной, если я сознательно нажал «Отключить Wi‑Fi». И чтобы всё было прозрачно: логи, автозапуск, минимум магии.

Ограничения

-

Windows 10/11 и PowerShell 5.1+ — без сторонних демонов.

-

Никаких паролей в логах и странных автологинов.

-

Автоматика не должна мешать: ручное отключение — табу.

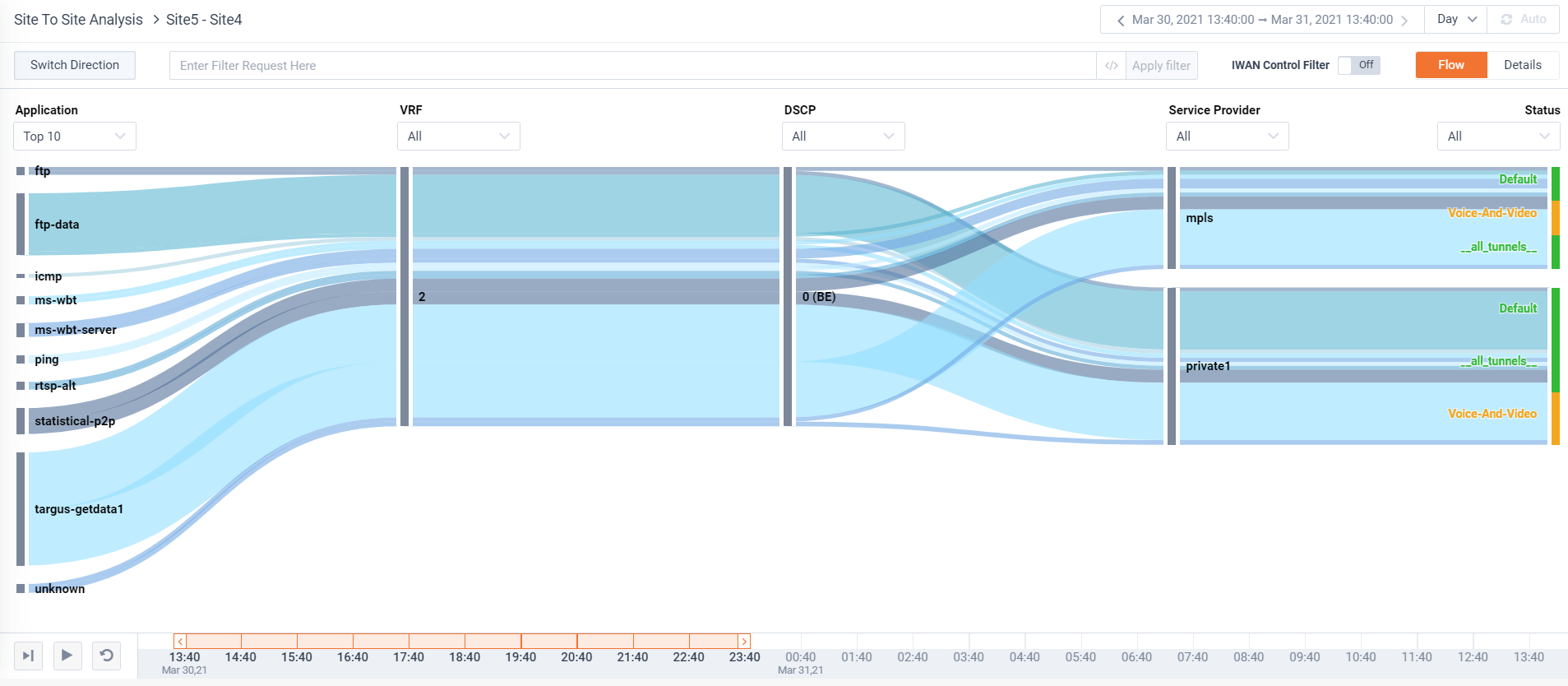

Архитектура

-

WifiMonitor.ps1 — наблюдение за стабильностью (ping, события), диагностика, логи.