Проект Tor собрал $86 000 в Фонд поиска багов (Bug Bash Fund). Из него будет выплачиваться вознаграждение разработчикам за быстрое исправление критических ошибок — уязвимостей или проблем с утечкой конфиденциальных данных о пользователях.

В прошлом месяце Tor объявил, что любые пожертвования в адрес организации в течение августа 2019 года будут добавлены в фонд Bug Bash.

«Каждое пожертвование, полученное в августе, поступит в этот фонд. Вы поможете нам подготовиться к исправлению багов. В свою очередь, мы сможем лучше помочь миллионам людей по всему миру получить защиту в интернете и поддержать в здоровом состоянии всю экосистему инструментов», — сказано в официальном анонсе.

Tor будет оплачивать информацию о критических уязвимостях в ПО, а также о проблемах конфиденциальности, такие как утечка из браузера реального IP-адреса, проблемы с сертификатами подписи для расширений Tor. Кроме того, разработчики могут претендовать на оплату работы по анализу обновлений браузера Tor до новых версий Firefox ESR.

Tor заплатит разработчикам за анализ проблем, исправление кода и реализацию патча для браузера Tor.

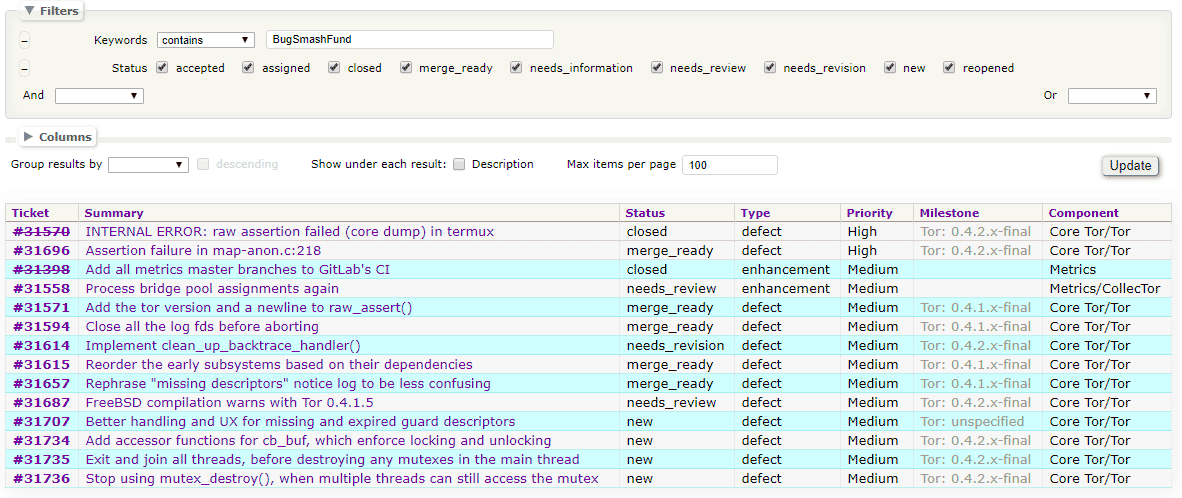

Организаторы проекта заявили, что доноры могут отслеживать, как используются их деньги: разработчики намерены помечать тикеты с соответствующими багами тегом "BugSmashFund".

Текущие тикеты с тегом BugSmashFund

Это баги, требующие немедленного исправления, и подлежащие оплате. Кроме того, разработчики обещают «периодически сообщать о прогрессе с этими тикетами BugSmashFund в блоге и через информационный бюллетень».

Комментарий Сноудена

Наличие уязвимостей неизбежно в любой программной системе, даже в Tor: «Я бы не ожидал, что какая-либо система будет полностью защищена, а тем более сохранит безопасность навсегда с учётом достижений противника. Безопасность — это процесс выбора между "менее безопасным" и "более безопасным"; и стремлении в сторону безопасности до тех пор, пока вы не достигнете состояния "достаточно безопасно", — написал Эдвард Сноуден в твиттере по поводу своего выбора операционной системы Tails с браузером Tor. — Против TLA система Tor (при использовании с особой осторожностью относительно передаваемого содержимого и с ограничением влияния плохих выходных узлов и возможных атак с анализом трафика) была и является, на мой взгляд, гораздо лучшей защитой, чем типичные альтернативы, такие как статические VPN-туннели. "Намного лучше" не означает "безопасно против TLA", это просто означает "более безопасна"».

«Сама по себе фраза "более безопасна" часто означает "недостаточно безопасна", поэтому мы добавляем слои для усиления защиты в глубину, — объясняет Сноуден. — Даже в далёком доисторическом 2013 году Tor был просто самым внешним слоем. Всё, что мы знаем сегодня, — это то, что в определённый момент времени старые инструменты, такие как Tor, OTR и GPG, были "достаточно безопасными" для данной модели угроз, потому что они успешно защищали необходимые им коммуникации так, как требовалось. В один прекрасный день они могут перестать быть достаточно безопасными. Мы не знаем, когда это произойдёт, пока кто-то не докажет это: может быть, сегодня, может быть, никогда. Но ни одна из распространённых FUD-атак, которые сегодня ведутся против Tor, не поддерживается ничем, кроме воздуха».

Сегодня основная угроза при сохранении анонимности в интернете для человека — его собственная плохая операционная безопасность, точно так же, как и в 2013 году: «Tails — и Tor — уменьшили количество вариантов опасной ошибки для кого-то из моей команды, и поэтому стали решающими средствами защиты. Если вы посмотрите, как после 2013 года власти находили осведомителей-«предателей» из своих рядов (whistleblowers), то становится совершенно ясно: самое главное для сохранения анонимности — уменьшить количество мест в вашей оперативной деятельности, где вы можете совершать ошибки. Tor и Tails все ещё делают именно это. Если бы я собирался повторить свою работу 2013 года сейчас в условиях 2019 года, я бы почти наверняка всё ещё использовал Tor и Tails через разные взломанные точки доступа WiFi для каждого сообщения. Даже если анализ трафика показывает происхождение вашего сообщения, он не должен вести обратно к вам. Слои! Технологии меняются, но принципы всегда остаются прежними».

Автор: alizar