В нашей рабочей терминологии есть одно устоявшееся английское выражение «threat landscape». На русский язык оно нормально не переводится (ландшафт угроз, ага). Если все предельно упростить, то это такая штука, на основе которой компании делают выбор: закупить еще железа или потратить деньги на защиту существующей инфраструктуры. Зависимость тут прямая: если ваши поезда постоянно сходят с рельс, то решается это вовсе не закупкой новых локомотивов.

В нашей рабочей терминологии есть одно устоявшееся английское выражение «threat landscape». На русский язык оно нормально не переводится (ландшафт угроз, ага). Если все предельно упростить, то это такая штука, на основе которой компании делают выбор: закупить еще железа или потратить деньги на защиту существующей инфраструктуры. Зависимость тут прямая: если ваши поезда постоянно сходят с рельс, то решается это вовсе не закупкой новых локомотивов.

Оценивать ландшафт (ну вот, опять) по шкале от приветливого до угрюмого можно по-разному. Вот, например, версия от наших экспертов по безопасности: итоги 2014-го, прогноз на 2015-й и, для любителей цифр, цифры. А что думают сами компании? Мы их регулярно об этом спрашиваем (подробнее тут), но в этом году решили использовать еще один нестандартный метод.

Отслеживанием всех значимых новостей в сфере IT-безопасности у нас занимается редакция сайта Threatpost. Мы решили отобрать 10 событий уходящего года (для версии сайта на английском) по единственному критерию: популярности соответствующих статей. И получили интересный набор новостей, актуальный для айтишников, наших нынешних и потенциальных клиентов и безопасников. В нем абсолютно нет политики (то есть историй про Сноудена и NSA), и довольно мало тем стратегического плана. Зато на первый план вышли проблемы, которые необходимо учитывать при оценке этого самого ландшафта уже сейчас. Подробнее – под катом.

10 место. TrueCrypt: первый (условно) верифицированный дистрибутив после майского былинного отказа

Новость. Драма в деталях.

«Тут такое дело. TrueCrypt небезопасен, но мы не скажем вам, почему. Пользуйтесь стандартным шифрованием в Windows. А мы с вами прощаемся». В вольной интерпретации сообщение на сайте разработчиков популярной системы шифрования TrueCrypt звучало именно так (и до сих пор там висит, кстати). Когда вы выбираете систему защиты (и неважно, платную или бесплатную, шифрование или антивирус), вы оцениваете удобство, функциональность, аргументы эффективности конкретного подхода к безопасности. Но прежде всего вы ей должны доверять, так как собственноручно провести аудит кода (даже если он доступен) – это слишком дорогое удовольствие.

В случае с TrueCrypt мы имели дело с действительно эффективным, простым и бесплатным инструментом шифрования, который, при этом, разрабатывался анонимной группой авторов. До сих пор непонятно, что именно произошло: то ли действительно обнаружился неизлечимый баг, то ли органы порекомендовали прикрыть лавочку, то ли просто надоело кодить. С момента закрытия проекта прошло уже больше полугода, и видимо всей правды мы так и не узнаем.

Вся надежда только на коллективную инициативу Open Crypto Audit Project, целью которой применительно к TrueCrypt является как раз тот самый аудит кода (и не только). В конце июня на GitHub был выложен верифицированный дистрибутив TrueCrypt версии 7.1a. Означает ли это, что дыры не были найдены и все хорошо? Увы, нет, до этого еще далеко. Пока что удалось убедиться, что исходники и билды данной версии – это, эммм, действительно исходники и билды данной версии. Именно код версии 7.1a исследовался в первой части аудита (результаты опубликованы в апреле). Ждем апдейтов, за которыми можно следить, например, тут.

9 место. DDoS-атака на UltraDNS

Новость.

Апрельская атака на сервис UltraDNS мощностью до 100 гигабит в секунду с использованием метода DNS Amplification привела к недоступности клиентов компании (среди которых, например, сайт журнала Forbes) в течение нескольких часов. Вроде бы ничего особенного, особенно по сравнению с другими DDoS-атаками этого года, мощностью до 400 Гб/c (уже с использованием уязвимостей в протоколе NTP). Проблема как раз в том, что такие атаки стали нормой. В отличие от самых сложных атак, подчас нацеленных на единичные цели (например см. наш последний отчет по кампании Regin, 27 жертв), DDoS – это универсальная проблема. По нашим данным, с DDoS уже столкнулись минимум 18% компаний. И если, например, спам (проблема номер один) наносит косвенный ущерб, то потери от недоступности веб-сайта – прямые и выражаются в упущенных продажах и потере репутации. Тенденцией этого года стали как раз атаки «с плечом», с использованием дыр в фундаментальных сетевых протоколах, а также комбинирование DDoS и таргетированной атаки на компанию AKA «оглушить и украсть бумажник». К этой теме мы еще вернемся сегодня.

В тему: Подробное описание DDoS-троянца под Linux.

Таргетированная атака Dark Hotel — нетривиальный способ кражи данных у сотрудников в командировке.

8 место. Обход системы блокировки в iOS 7.1.1

Новость.

Апрельский апдейт iOS 7.1.1, равно как и патч для Mac OS X, вообще-то закрывал серьезную дыру в эппловской имплементации протокола SSL (но не эту). Как это часто бывает, на смену старым багам пришли новые, один из них позволял частично обойти систему блокировки на Apple iPhone 5/5s, и получить доступ к адресной книге. Примечательно, что в традиционную схему таких взломов «быстро нажимаем на разные кнопки и разнообразно тыкаем в экран» в этот раз была включена голосовая помощница Siri.

Как мы все знаем, любая новость про Apple является мощным генератором трафика, так что дыры в яблочных девайсах просто обязаны были попасть в наш рейтинг. Как и в случае с UltraDNS, показательна не сама уязвимость, а внимание индустрии к мобильным устройствам: компании все чаще видят в них угрозу, хотя и понимают, что «взять и запретить» пользоваться смартфонами на работе не получится.

По нашим данным, в 22% компаний уже сталкивались с проблемами безопасности, связанных с кражей или утерей мобильников. Любой обход системы безопасности в такой обстановке – проблема. Особенно если корпоративные смартфоны не были толком защищены. Или если системы защиты не работали. Вместе с обходом блокировки в той же версии iOS обнаружилась другая проблема: шифрование почты не распространялась на вложения. Доступ к файловой системе телефона обеспечивал доступ и к аттачам, что, согласитесь, как-то не правильно.

Epic Turla — мартовское исследование сложных взаимоотношений между разными APT.

7 место. Интернет из броукен, ведите себя соответственно

Новость.

Если бы меня попросили невербально передать состояние дел с безопасностью в интернете с помощью двух музыкальных видео, я бы сделал это так (ваши варианты велкам в комментариях, заодно за музыку и ассоциации поговорим).

Желаемое состояние дел:

Реальное состояние дел:

Вербально состояние дел с безопасностью в интернете выразил в феврале этого года руководитель нашей команды экспертов Костин Райю: интернет сломан. Это не паранойя, не FUD, не реклама: так обстоят дела. Куда ни погляди, везде наблюдаются масштабные и плохо поддающиеся лечению проблемы: с критически важными сетевыми протоколами, с шифрованием, с почтой, с вебом, да со всем.

Что делать? Возвращаться к пишущим машинкам и прочему киберпанку – не поможет, это все равно что на заре автомобильного бума делать ставку на конную тягу. Нужно принимать этот факт во внимание и строить стратегию защиты соответственно. «У тебя там не закрытый… а открытый перелом!». Учтем этот печальный факт и вернемся обратно к деталям.

6 место. Вредоносная нода Tor

Новость.

Еще одна любопытная история на тему доверия системам защиты, в данном случае: инструменту обеспечения анонимности. В конце октября исследователь Джош Питтс обнаружил выходной узел сети Tor, на лету добавлявший вредоносный код к любому исполняемому файлу, скачиваемому пользователем. Расположенный в России узел был оперативно заблокирован администрацией сети. Способ защиты от таких взломов понятен: не доверять никому. Конкретнее: еще один слой шифрования никогда не помешает. Трафик HTTPS естественно был не подвержен этому хаку.

Кроссплатформенная (Windows, Max OS X, Linux, iOS) шпионская кампания The Mask/Careto.

5 место. DDoS + таргетированная атака. Разгром Code Spaces

Новость.

Когда у американской розничной сети Target украли данные 70 миллионов клиентов, это было неприятно, но магазины и товары в них остались на месте. Если ваш бизнес на 100% сетевой, то таргетированная атака может в одночасье уничтожить его целиком. Именно это и произошло в июне этого года с компанией Code Spaces, продававшей собственную систему совместной разработки и отслеживания версий.

За первоначальной DDoS-атакой на серверы компании последовал взлом панели управления Amazon EC2, затем у создателей сервиса начали вымогать деньги. Попытка восстановить доступ не увенчалась успехом: взломщик повторно получил контроль и удалил почти все данные. В течение 12 часов компания была уничтожена: восстановить данные и возместить убытки, а главное – восстановить репутацию было невозможно.

В старой версии сайта Code Spaces особое внимание уделялось надежности резервирования данных. «Простой бэкап не имеет смысла без четкого плана восстановления после сбоя, опробованного на практике и неоднократно доказавшего свою работоспособность». Золотые слова!

4 место. POOOOOOODLE

Новость.

Модным трендом в IT-безопасности этого года стало придумывание нестандартных имен не только для вредоносных программ, но и для уязвимостей или конкретных сценариев атаки. В данном случае POODLE – это сокращение от Padding Oracle On Downgraded Legacy Encryption. Суть атаки: заставить клиента и сервер при установлении защищенного подключения сделать даунгрейд с безопасного протокола (TLS) на небезопасный и устаревший (SSL 3.0, отмечающий в этом году совершеннолетие). В результате при некоторых условиях появляется возможность перехвата защищенного трафика и, например, кража cookie с последующим перехватом сессии. Условия для атаки настолько специфические, что реальных случаев эксплуатации так и не было зафиксировано. Тем не менее, в течение октября разработчики основных браузеров выпустили обновление, полностью отключив SSLv3, что решает проблему. Из всех неприятных новостей 2014 года эта выглядит наиболее позитивной: нашли дыру, оперативно закрыли дыру.

3 место. Shellshock

Новость. Бэкграунд. Развитие событий. FAQ.

$ env ‘x=() { :;}; echo vulnerable’ ‘BASH_FUNC_x()=() { :;}; echo vulnerable’ bash -c «echo test»

Еще одна жертва креативного нейминга (но согласитесь, Shellshock звучит интереснее, чем CVE-2014-6271), на этот раз – серьезнейший баг в универсальной командной оболочке для Unix-based операционных систем. Второй после бага в OpenSSL случай, когда на вопрос «какие системы ему подвержены» можно ответить «да все!», и даже не очень сильно соврать. Shellshock активно эксплуатируется, поиск уязвимых систем прекрасно масштабируется, а админы пострадавших серверов вновь получили шанс поиграть в игру «как все починить и ничего не поломать».

По следам истории с Shellshock и Heartbleed мы получили немало отзывов от наших клиентов, и особо хотелось отметить те трудности, которые испытывает с подобными уязвимостями малый бизнес. Если большая компания вполне может выделить на поиск уязвимых узлов и их обновление заметный ресурс, в небольших компаниях зачастую либо один IT-специалист отвечает на все, либо «админа» в штате и вовсе нет. Поэтому типичный вопрос, который задают владельцы таких компаний «насколько bashbug (heartbleed, etc.) угрожает моему бизнесу?».

На самом деле это нетривиальный вопрос. Подвержен ли офисный почтовый сервер, который когда-то давно настроили и с тех пор «оно работает»? Файловый сервер? А что насчет облачной инфраструктуры, арендуемой у сторонней компании? Сетевой роутер? Что еще? А что если внезапно выяснится, что выпущенный вендором патч на самом деле не закрывает дыру? Уязвимость в Bash принесла немало проблем операторам критически важных систем, на которые апдейт просто так не накатишь, но на другой стороне – тысячи небольших компаний, которым внезапно пришлось разбираться в недружелюбной, запутанной и опасной IT-среде.

2 место. Heartbleed.

Новость. Бэкграунд. Выводы.

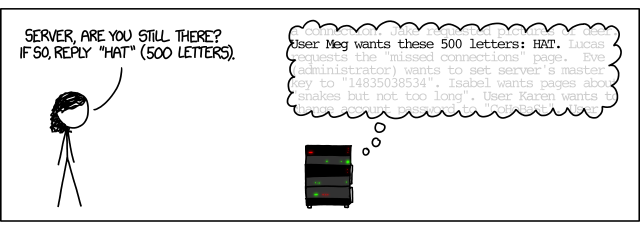

Даже не буду тратить время на описание бага, лучше чем у XKCD все равно не получится:

Было много споров на тему «что круче – Heartbleed или Shellshock»? С одной стороны уязвимость в Bash приводит к выполнению произвольного кода, в то время как дыра в OpenSSL позволяет только получать доступ к данным. С другой – история Heartbleed вызвала заметно больший интерес. Возможно дело в абсолютной неопределенности на момент публикации данных об уязвимости. Кто подвержен? Кого взломали? Смогли ли украсть данные и какие? Кто жертвы – почта на Yahoo или онлайн-банкинг? Окей, свои серверы мы залатали, а сделали ли это подрядчики? Партнеры? Можно ли им доверять свои данные? Я кажется уже говорил, что интернет сломан? :)

1 место. Сокрытие вредоносного кода в метаданных картинок в формате PNG.

Новость. Обсуждение на Reddit.

Ээээ…

Ну на самом деле это интересный метод веб-атаки. Загружаем невинную картинку в формате PNG, из которой вытягиваем метаданные, а вот в них как раз и спрятан зловредный код. В результате посетителю зараженного сайта подсовывается невидимый iframe с редиректом на другой сайт, с которого уже проводится атака. Интересно, но еще один метод обфусцирования вредоносного кода – как-то недостаточно для сенсации, и тем не менее это самая посещаемая статья на английской версии Threatpost в уходящем году.

Как так? Спасибо надо сказать обсуждению на Reddit по ссылке выше. И, что важнее, оригинальной интерпретации исходной новостной заметки в стиле «В PNG обнаружили zero day!111 ААААА!». Перспектива быть атакованным в результате загрузки простого изображения действительно выглядит устрашающе. К счастью, окончательно доломать и так сломанный интернет в этот раз не получилось.

Итак, самая популярная история года оказалась вовсе не про технологии, а про восприятие. То, что произошло с этой новостью можно сравнить со взломом Sony Pictures Entertainment, который обсуждается даже в журналах о кино, по пути полностью теряя какие-либо технические подробности, но заставляя задуматься о сетевой безопасности в целом. Кибератаки стали настолько распространенными, что просто «еще одна» уже не привлекает внимания, глаз замылен, прицел сбит. Интерес вызывают только совсем уж апокалиптические новости вроде Sony Hack, Shellshock и «зарази весь мир одной картинкой». В 2014 году их было много, и это плохо. Надеюсь, что по результатам этих громких событий компании пересмотрят свой взгляд на защиту важных данных. И это будет хорошо.

Автор: f15