Рынок систем информационной безопасности, а именно к нему относятся IDM решения, по последним веяниям на Западе, растет огромными темпами. Эта тенденция наблюдается, в последние несколько лет, в странах Восточной Европы и России. IDM-решения сегодня востребованы и крупным и средним бизнесом..

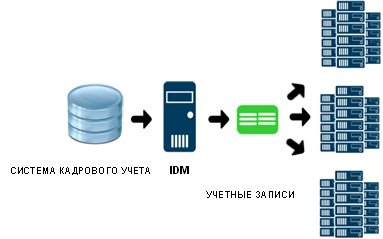

На российском рынке IDM присутствуют как западные, так и отечественные вендоры. Самые распространенные на сегодня IDM-системы – это Oracle Identity Manager, IBM Security Identity Manager, Microsoft Forefront Identity Manager, КУБ, Avanpost. В них много общего, но есть и свои функциональные особенности и при выборе решения, заказчику несомненно нужно познакомиться с каждым из них, чтобы понять, какая из систем наиболее полно отвечает его требованиям. Что же такое IDM? Это система управления учетными записями. Обычно в IDM есть два способа предоставления доступа: на основе кадровых изменений (должностной доступ) и через веб-портал самообслуживания (индивидуальный доступ). Сущности, которыми управляет IDM – учетные записи. IDM создает учетные записи и управляет членством преднастроенных групп.

Все существующие IDM–системы имеют значительно более широкий функционал, а некоторые из них позволяют управлять «гранулированными правами», настраивать типовой доступ (создание групп и связывание их с ресурсами) и даже создавать новые ресурсы.

До последнего времени использование IDM российскими компаниями было прерогативой отраслевых гигантов, представительств западных компаний и крупнейших банков. Это компании с численностью от нескольких тысяч человек, огромным «зоопарком» информационных систем, многие из которых созданы специально для этих компаний и больше нигде не используются, и бюджетом измеряемым в десятках, а то и сотнях миллионов. Почему?

Дело в том, что большинство IDM-решений на российском рынке представлены лидерами рынка, законодателями моды, такими как, Oracle, IBM, Microsoft.

Данные решения являются конструкторами, они обладают возможностью кастомизации под любые бизнес-процессы. Фактически западные IDM являются платформами. Но стоимость лицензий этих систем довольно высока, а внедрение может длиться годами. При этом, если бизнес-процессы заказчика меняются, то решение нужно практически переписывать заново.

Последнее время ситуация на рынке меняется. Компании численностью свыше 200-500 человек желают снизить риски нелегитимного доступа к своим информационным ресурсам и использовать IDM системы для автоматизации процессов предоставления и контроля доступа. Что же изменилось?

- Выросла компетенция интеграторов, которые сформировали «типовые» тиражируемые решения, повысили компетенцию своих инженеров, что привело к снижению затрат на проекты.

- Западные компании из большой тройки изменили политику цен, предлагая значительные скидки, доходящие до 70% от первоначальной стоимости. Это вызвано, в том числе, появлением конкурентов отечественных вендоров со значительно более выгодными предложениями.

- Повышается сложности и количества используемых информационных системи квалификация сотрудников российских компаний.

Но рынок IDM в России по-прежнему не имеет того объема как на Западе (в США 4 из 5 компаний свыше 1000 человек используют IDM-решения). Что же необходимо сделать, чтобы продукт класса IDM был успешен в России?

Компания ТрастВерс является отечественным разработчиком IDM-решения успешно внедренного, как в крупных организациях, так и в компаниях численностью до 1000 человек. Мы сформировали несколько тезисов, которые, на наш взгляд, могут быть залогом успешного внедрения IDM в Российской компании.

1. Проект по внедрению IDM должен длиться, в среднем, 3 месяца. Это можно обеспечить несколькими способами:

- Коннекторы к целевым системам должны работать «из коробки». Любой интегратор, внедрявший Oracle вам скажет, что большинство коннекторов «допиливаются» на этапе внедрения и тиражируемость их условная, что приводит к увеличению сроков и стоимости внедрения.

- Система должна настраиваться, а не программироваться, то есть должен существовать интерфейс по настройке ядра системы. Это уменьшает гибкость системы, но позволяет настроить ее значительно быстрее. Нужен баланс.

- Желательно присутствие в IDM-системе модуля аналитики, который создает и оптимизирует ролевую модель на основе текущего состояния информационных систем и действующей политики ИБ. Принцип инвентаризация оптимизация эксплуатация. Это позволит интегрировать этап обязательной предпроектной аналитики в процесс внедрения системы, что значительно сократит временные затраты и автоматизирует процесс.

2. IDM должна работать в комплексе с другими системами, обеспечивающими информационную безопасность компании. Редко в каких компаниях IDM начинают использовать с «чистого листа». В подавляющем большинстве случаев, в компании уже используется одна из систем класса ITSM, SIEM, SSO, PKI, СКУД. Давайте подробнее рассмотрим, как можно использовать систему класса Identity Management в комплексе со смежными решениями.

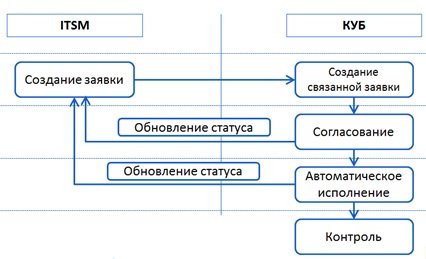

- С ITSM интересна интеграция, как с «единой точкой входа». Сотрудники организации создают заявки в service desk и, если это заявка на предоставление доступа, она автоматически транслируется в IDM, где согласуется, исполняется (так же автоматически) и контролируется в последующем.

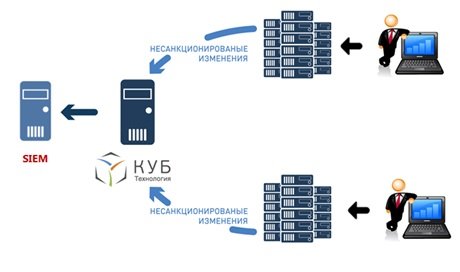

- Интеграция «КУБ» с SIEM огранизована по следующей схеме: IDM «КУБ» производит мониторинг целевых систем на предмет изменений настроек безопасности (изменение прав доступа, создание, удаление учетных записей, появление новых ресурсов) и сопоставляет с требованиями заявок. В том случае, когда изменения произошли напрямую в целевой системе, в «обход» заявочного механизма, IDM уведомляет о несоответствии ответственное лицо, а так же отправляет отчет в SIEM. Достоинство данной интеграции в том, что SIEM не различает события, произошедшие в обход заявочной системы от согласованных, поэтому офицер ИБ получает «ворох» изменений, в которых сложно разобраться.

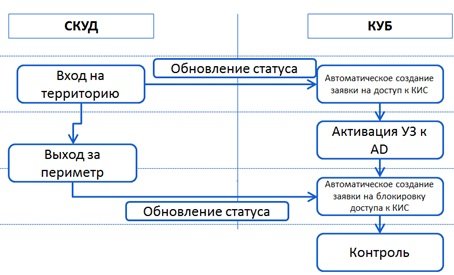

- Интеграция со СКУД. Как часто вы сталкиваетесь с ситуацией, когда сотрудники предприятия используют чужие данные для работы в системе? Насколько приемлемой является данная ситуация? На этот вопрос каждый из вас может ответить самостоятельно, но, в большинстве случаев, с данной проблемой пытаются бороться. Совместное использование IDM и СКУД позволит контролировать доступ пользователей к целевой системе, в том числе к домену. Пока человек не прошел систему контроля, не вошел в периметр СКУД, учетная запись в AD заблокирована, как только сотрудник приходит на работу, у него появляется возможность авторизоваться в домене. Конечно, существует много ограничений, в том числе с потерей пропуска и удаленным доступом, но и это можно реализовать через IDM (например, через заявку, которую оформляет руководитель сотрудника, забывшего карту).

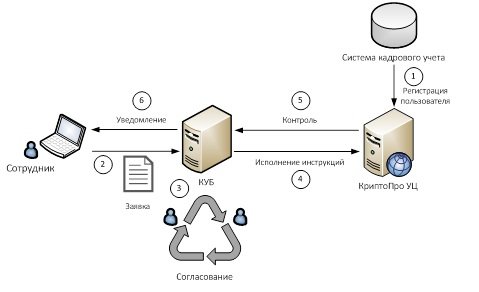

- Управление PKI-инфраструктурой с помощью IDM. Наиболее популярный сценарий – автоматическая выдача и отзыв сертификата при приеме/увольнении сотрудника. Но IDM может выдавать сертификат и по запросу, например, когда сотрудник запросил доступ к системе, требующей сертификат безопасности. PKI-IDM позволяет значительно снизить нагрузку на СИБ и ИТ в том, что касается управления сертификатами, их автоматической выдачей и отзывом, а так же транспортировкой. Второй, не менее востребованный функционал – использование ЭП на этапе создания и согласования заявки, в том числе с использованием квалифицированной ЭП (напр. крипто про).

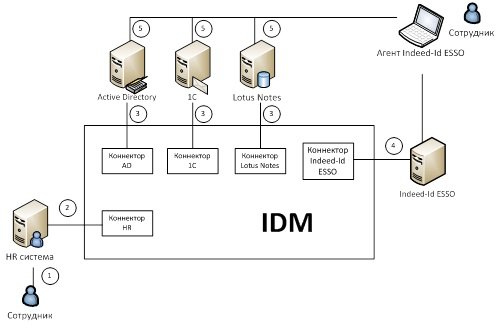

- SSO. Когда новый сотрудник приходит на работу, на основе данных в кадровой системе IDM выдает ему привилегии на основании должности, генерирует одноразовый пароль.

При первом доступе к своему компьютеру пользователь указывает имя доменной учетной записи и пароль. После успешного входа в систему пользователь может настроить для последующего использования альтернативные аутентификаторы (смарт-карту, токен, генераторы одноразовых паролей, средства биометрической аутентификации и т.д.). В «КУБ» данная процедура производится средствами Агента Indeed-Id Enterprise SSO. Полный спектр доступных для использования аутентификаторов определяется настройками Indeed-Id Enterprise SSO. После того как все необходимые настройки выполнены, пользователь может использовать выбранные аутентификаторы для доступа в домен и ко всем приложениями. Надобность в запоминании паролей к ИС отпадает.

3. IDM решение должно быть выгодным в использовании. К сожалению, в силу завышенных ожиданий, отсутствия корпоративной этики использования регламентов создания заявок, неопытности интегратора, не всегда проект по внедрению IDM-решения приносит компании ожидаемые эффекты. Как же добиться максимального эффекта от внедрения IDM?

- Одним из самых главных факторов — удобство использования для бизнес-подразделений. Матрица доступа и структура ролей должны быть понятны, поиск их должен осуществляться по нескольким критериям, необходима возможность корректировки заявки согласующими. При этом саму процедуру запроса ролей необходимо свести к минимуму за счет настройки должностных привилегий. У сотрудников должна быть возможность запроса полномочий, как у коллег.

- Формализованный регламент взаимодействия служб автоматизации и информационной безопасности, а так же эксплуатации IDM. Если сотрудники службы ИТ будут действовать в обход заявочной системы, например, исполняя устные просьбы сотрудников, то офицеров ИБ завалят «несоответствиями» и работа службы ИБ будет парализована. Во главу угла использования IDM необходимо поставить электронный документооборот заявок. Сделать IDM единой системой запроса прав доступа. В некоторых случаях имеет смысл использовать операторов для интерпретации запросов в КУБ либо назначать ответственных в подразделениях, чтобы они создавали заявки для доступа своих коллег.

- Участие в проекте, выполнение обязательств по замещению сотрудников, работа нештатных сотрудников требует формирования определенного набора бизнес-ролей, состоящего из типовых привилегий в различных целевых системах. Использование наборов ролей, объединение дочерних в родительские, значительно упрощает процедуру запроса доступа и позволяет упростить контроль и ресертификацию полномочий.

- Подробное изучение функционала, повышение квалификации администраторов IDM, обучение рядового персонала работе с порталом самообслуживания позволит минимизировать трудности перехода на новое решение в любой организации.

Приобретение IDM-решения – ответственный шаг и для успешного внедрения, и последующей эксплуатации системы необходимо тщательно разобраться в функциональных особенностях различных IDM, выбрать опытного интегратора и провести обучение специалистов. Решение о внедрении должно приниматься коллегиально, с участием бизнеса, сотрудников службы ИТ и СИБ.

Алексей Павлов, Presale Manager

ООО «ТрастВерс»

http://trustverse.ru

Автор: TrustVerse