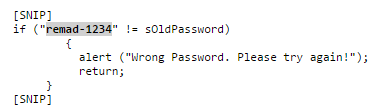

Давно мы не говорили о безопасности промышленных IT-систем. Независимый исследователь из Германии Максим Рупп нашел (новость, исследование) серьезные проблемы в SCADA-системе компании Honeywell. В контроллерах XL Web II, использующихся в том числе в производстве, энергетике и в системах водоснабжения, были обнаружены пять уязвимостей, включая хранение паролей в открытом виде. Более того, используя специальный запрос к контроллеру, атакующий может в любое время получить актуальный пароль — он хранится на клиентской стороне. Приведенный в исследовании код говорит сам за себя:

Через параметры в URL в систему передается масса команд и настроек, принимаются они без проверок: правильным запросом можно, например, начать новую пользовательскую сессию, отключив таким образом легитимного управляющего устройством. Данная история хорошо описывает все традиционные особенности IT-безопасности в промышленности. Для апдейта нужно обратиться в местное подразделение вендора, сроки закрытия уязвимостей большие (информация была передана еще в августе прошлого года). Тем не менее, это неплохой пример взаимодействия вендоров SCADA-систем с безопасниками.

В реализации протокола SMBv3 в Windows нашелся zero-day, Microsoft не торопясь решает проблему

Новость.

Эта странная история началась еще на прошлой неделе. Второго февраля исследователь Лорен Гаффи раскрыл информацию об уязвимости в протоколе SMBv3. Сделал он это по-современному: написал твит и выложил proof of concept на Гитхаб, таким образом организовав Zero Day. По его словам, Microsoft получила информацию в сентябре и планировала выпустить патч в декабре, но потом решила отложить выпуск заплаты до кумулятивного патча в феврале. Уязвимость позволяет удаленно вызвать отказ в обслуживании (=синий экран), и была квалифицирована Microsoft как несущая небольшой риск.

Действительно, в нормальной, здоровой конфигурации, протокол SMB никак не должен быть доступен удаленно. Вопрос в том, зачем исследователь так поступил? Его аргументация: я делаю для них работу бесплатно, а они вместо того, чтобы латать дыры, копят их. Аргументация так себе, если честно: у вендора может быть тысяча причин закрывать уязвимость раньше или позже. Очевидным поводом торопиться является эксплуатация дыры in-the-wild, но здесь явно не тот случай. Да, иногда поводом для задержки являются организационные заморочки. В общем-то это нормально, нет?

А что насчет low risk? Все согласны с тем, что уязвимость может вызвать падение системы, но не приводит к выполнению произвольного кода. Подробнее об уязвимости и ее эксплуатации можно почитать в этом отчете SANS Institute.

По мотивам данной уязвимости произошел еще один срач интересный обмен репликами. В ответ на запрос журналистов об угрозах, связанных с уязвимостью, Microsoft ответила примерно следующее: Windows лучшая платформа, мы регулярно закрываем уязвимости, а для лучшей защиты рекомендуем использовать Windows 10 и Microsoft Edge.

Обозреватель издания ArsTechnica Дэн Гудин разразился по этому поводу едкой статьей о том, что маркетинг на уязвимостях — это плохой маркетинг. Тем более, что Windows 10 также подвержена данной проблеме. Добавлю, что в данном случае то же самое можно сказать и в отношении исследователя: делать политические заявления, параллельно раскрывая детали непропатченной уязвимости — это не ок. Кибербезопасность и так пропиталась политикой, но вот уязвимости наверное лучше просто закрывать. Без марлезонских балетов и смешных демотиваторов.

Oh wait…

В Google Apps G Suite добавили авторизацию по аппаратным токенам

Новость. Пост в блоге Google.

В мужественной попытке занести на бровях прогресса свои облачные сервисы в крупные организации, компания Google добавила в сервисы G Suite, ранее известные как Google Apps, возможность авторизации по аппаратному ключу. Токен можно использовать в системе двухфакторной авторизации вместо уже существующей системы входа по коду безопасности. Как и в аналогичном анонсе Facebook на прошлой неделе, анонсируется поддержка токенов в мобильных устройствах, по протоколу Bluetooth (подробнее в статье техподдержки Google).

31 января Google объявила о ряде нововведений G Suite, направленных на выполнение требований крупных корпораций к подобным сервисам. Почти все они, что неудивительно, касаются безопасности. В частности это поддержка технологий Data Loss Prevention, доступ к логам сервиса, бэкапы и тому подобное. Это хорошие новости для крупных компаний: сотрудники используют облачные сервисы зачастую не спрашивая разрешения работодателя. Возможность контролировать сервис третьей стороны в теории может обеспечить лучшую защиту.

Древности

«V-572»

Резидентный безобидный вирус, стандартно поражает .EXE-файлы при их запуске на выполнение. Никак не проявляется. Перехватывает int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 88.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»