Легла на мои плечи задача в одной государственной структуре имеющей филиалы по все некой области, порядка 200 точек.

Казалось бы, что может быть проще имеем центральный маршрутизатор (далее как ROOT), подключить к нему CISCO и настроить IPSec на новом 201-ом филиале.

Но проблема заключалась в том, что пароли не кто не знал, и не где их не афишировали.

День первый

Приезд в город N, встретили и сразу поехали в центральный узел сети. Выяснилось, что пароля некто не знает, настраивалось оборудование по тендеру и не было учтено передачи паролей. Первым делом поиск всех контактов с организацией, которая настраивала данную структуру последний раз, на уши поднят весь руководящий состав Гос. Организации, так как в перспективе срывается Dead Line. Порядка 10 человек рыщут в архивах, два админа шестрят почту в надежде отыскать либо пароли с логинами либо контакты.

Спустя три часа, получается, найти контакты организации. Организация находится в Москве. Разговор с организацией взял на себя сам я, со слов Технического директора, бэкапы два года назад они потеряли, а админ который настраивал, уволился аж четыре года назад.

Тем временем я пытался сбросить пароль, на центральном маршрутизаторе была выключена эта опция.

Дело шло к вечеру к поиску человека подключили силовиков, в итоге в час ночи пришла смс, с номером «сетевика» который настраивал всё это дело.

День второй

С утра первым делом созвонился с бывшим «сетевиком», к слову совершенно адекватный мужик, сказал, что у него нечего не осталось, хотя и порыщет, по почтам и записям.

Ну а я с водителем, техническим директором и местным Админом поехали, в ближайший филиал, в надежде попробовать сбросить там пароль, но этого нам не удалось, к 18 вечера мы объехали примерно 15 филиалов, и о бинго нам повезло частично, мне удалось на одном из филиалов вытащить конфиг и хеш пароля, тут еж отправил хеш на анализ в офис.

Разбор хеша продолжался по всем возможным комбинациям, обратились на сайтик «Рога и копыта», где за умеренную плату брутят хеши. В итоге ноль, что и следовало ожидать.

Вечером звоню в офис и прошу, чтобы ближайшим поездом выслали мне из Санкт-Петербурга MikroTik CCR1036-12G-4S.

День третий

Утром на вокзале проводник мне передал мою посылку. Все-таки иногда такой способ доставки очень сильно помогает.

И Мы поехали снова в центральный офис.

Итак а теперь схема.

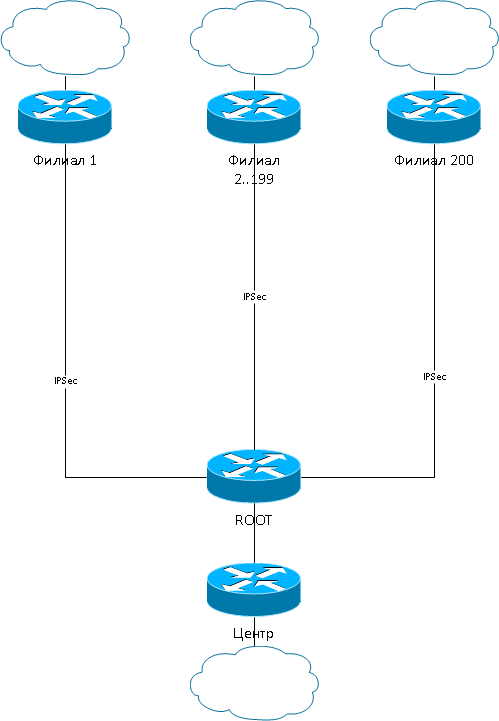

Вот Такая схема была до моего приезда.

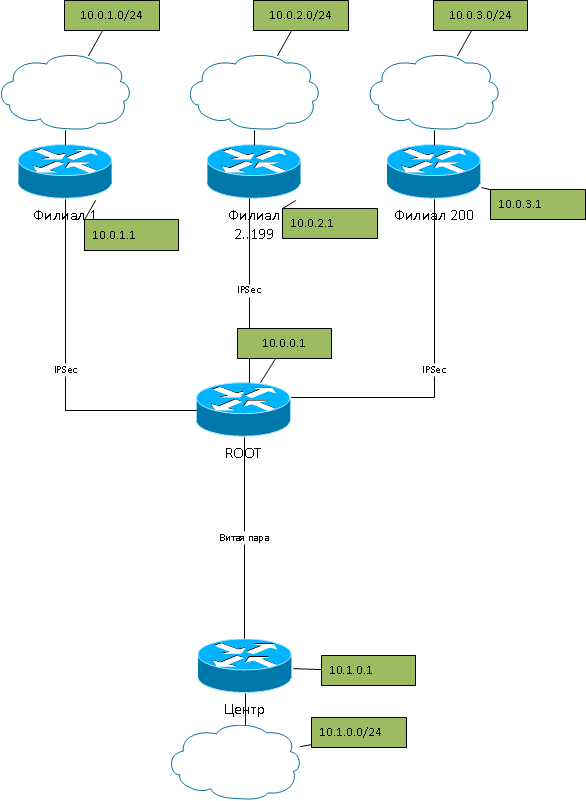

Так сказать что адреса у них формировались с разряда 10.0.0.0/8, и тамошние админы знали где какая подсеть.

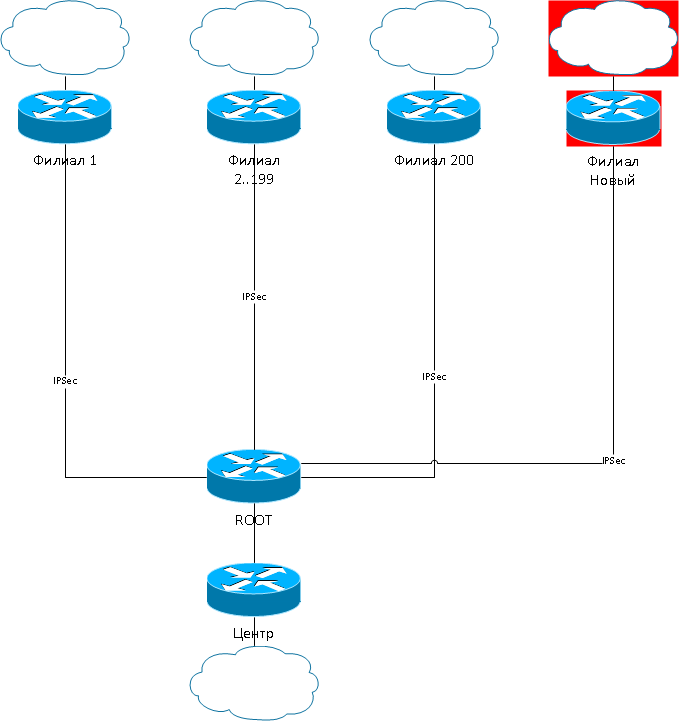

Вот такую схему они хотели получить.

Но понятно было, что такую схему реализовать не возможно, так как у нас нет доступов к ROOT маршрутизатору.

Но была одна маленькая недоделка в их сети, которая очень сильно мне помогла.

В сети организации не было доступа к интернету, и во всех филиалах прописан маршрут 10.1.0.0/24 который ведёт на центральную сеть.

У маршрутизатора ROOT не было Default Gateway, но у маршрутизатора который стоял в центральном офисе был Default Getaway и вёл он на маршрутизатор ROOT, видимо из за лени прописывать каждый маршрут.

А так как эти два маршрутизатора стояли в одной стойке и были соединены витой парой, простым линком. То это и было то самое оптимальное место где можно было хоть что-то сделать.

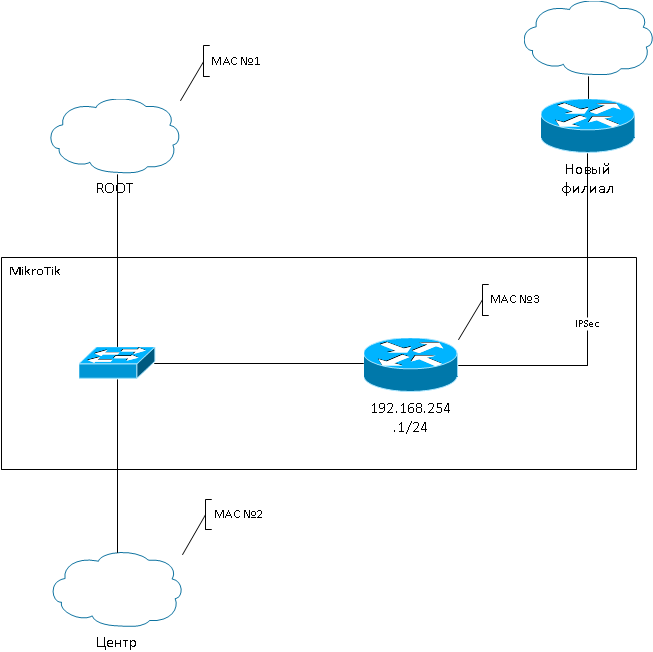

В разрез между двумя маршрутизаторами я поставил MikroTik и по снифил немного трафик, было очень приятно видеть, что трафик идёт чистый без какого либо шифрования.

Вот именно на этом моменте мне впервые понадобился L2 NAT.

На Микротике был поднят новый интерфейс, который был третьим участником моста.

Подключен новый провайдер(3G) модем.

Подключена cisco с IPSec шифрованием.

В итоге у нас было три мак адреса.

- Первый мак – ROOT

- Второй мак – Центр

- Третий мак – Маршрутизатор MikroTik

Осталось только настроить L2 NAT.

Так как в данной схеме филиалы не как не общаются с друг другом а только с центром. То упростило задачу в разы.

И так условия примерно следующие

Если пакет приходит на бридж с «Центра» и в dst адресе назначения 192.168.0.0/16 то перенаправляем его на мак адрес микротика.

Если пакет приходит на бридж с «Микротика» и в dst адресе назначения 10.1.0.0/24 то перенаправляем его на MAC адрес Центра.

Я бы мог привести пример настройки, но они настолько просты, что оставлю на ваше рассмотрение данный вопрос. Всего два правила.

[admin@test] /interface bridge nat> print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=dstnat action=dst-nat to-dst-mac-address=11:22:33:44:55:66 in-interface=ether3 mac-protocol=ip dst-address=192.168.0.0/16

1 chain=dstnat action=dst-nat to-dst-mac-address=66:55:44:33:22:11 in-interface=ether5 mac-protocol=ip dst-address=10.1.0.0/24Автор: vasilevkirill