Одной из горячих тем в кибербезопасности в последнее время стали SOCи (Security Operations Center), которые не очень удачно переводят на русский язык как «центры мониторинга безопасности», умаляя тем самым одну из важных функций SOC, связанную с реагированием на инциденты ИБ. Но сегодня мне не хотелось бы вдаваться в терминологические споры, а вкратце рассказать об одном из проектов, который был реализован в нашем внутреннем SOCе — системе управления индикаторами компрометации (IoC) GOSINT. На самом деле служба ИБ Cisco не использует термин «Security Operations Center», заменяя его более приземленным CSIRT (Cisco Security Incident Response Team). Так вот GOSINT — это один из многочисленных наших проектов open source, который предназначен для сбора и унификации структурированной и неструктурированной информации об угрозах (threat intelligence). Я уже рассказывал о том, как мы мониторим безопасность нашей внутренней инфраструктуры, теперь пришел черед рассказать о том, что помогает нам это делать наиболее эффективно.

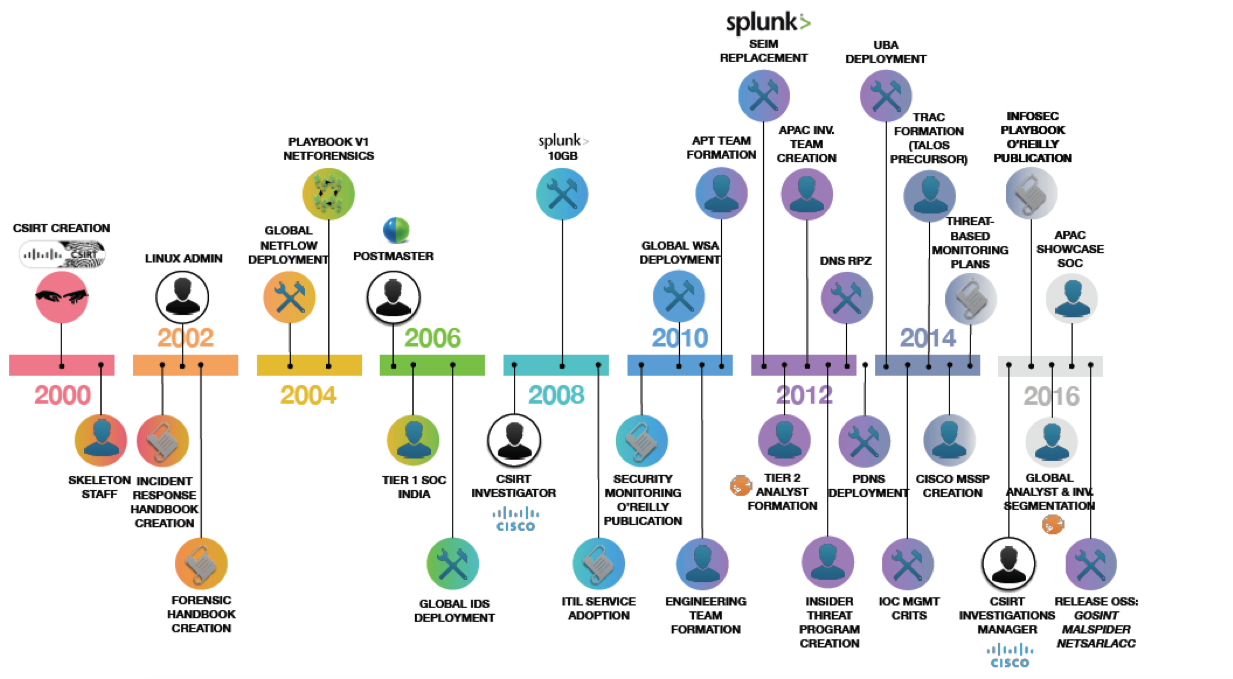

На иллюстрации выше отображены некоторые вехи нашей службы мониторинга и реагирования на инциденты ИБ, которая была создана как отдельное подразделение около двух десятилетий назад. За это время мы накопили колоссальный опыт в области не только создания, но и эксплуатации SOCов, которым делимся как в виде вот таких вот заметок, статей и презентаций, так и в виде отдельной услуги, в рамках которой мы помогаем нашим заказчикам либо построить, либо провести аудит уже существующего центра мониторинга ИБ (обращайтесь, если что). Если внимательно посмотреть на иллюстрацию, то последней вехой на ней отмечена наша активности по выкладыванию в открытый доступ наших open source решений, которые мы разрабатывали в рамках деятельности службы ИБ. Одним из таких проектов и стала система GOSINT, на которую мы возлагаем очень важную и очень непростую задачу — собирать из разрозненных источников индикаторы компрометации, которые потом обогащают собираемые с наших периметра, инфраструктуры, мобильных устройств и облаков события безопасности. А в чем проблема-то, спросите вы? Завести фиды с индикаторами можно даже в Cisco Firepower с установленным Threat Intelligence Director.

Но с такими фидами возникает пара нюансов, которые всплывают в процессе практической работы с ними. Во-первых, чтобы оперативно получать данные о самых последних угрозах, их источников должно быть много. Как вы думаете, сколько служба мониторинга ИБ Cisco отслеживать источников фидов Threat Intelligence? Не буду называть точную цифру, но их несколько тысяч. Если все их завести на Cisco Firepower с Threat Intelligence Director, то устройство «просядет» по производительности, пытаясь обработать десятки и сотни тысяч индикаторов, поступающих за день со всех источников. Вторая проблема, связанная с индикаторами компрометации, — их низкое качество. По нашим оценкам до 80% всех индикаторов — это либо устаревшая информация, либо ложные срабатывания, либо вовсе обычный мусор, который, однако, требует соответствующей обработки.

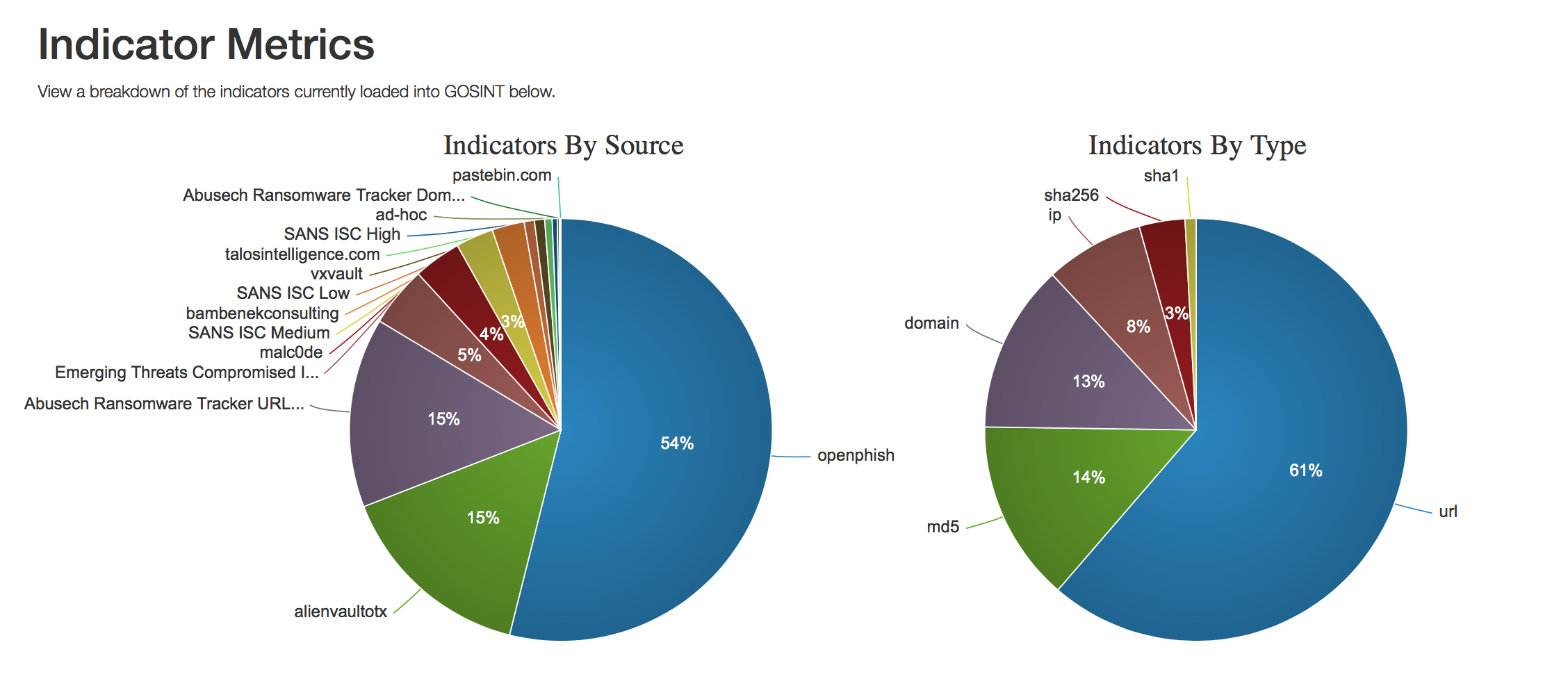

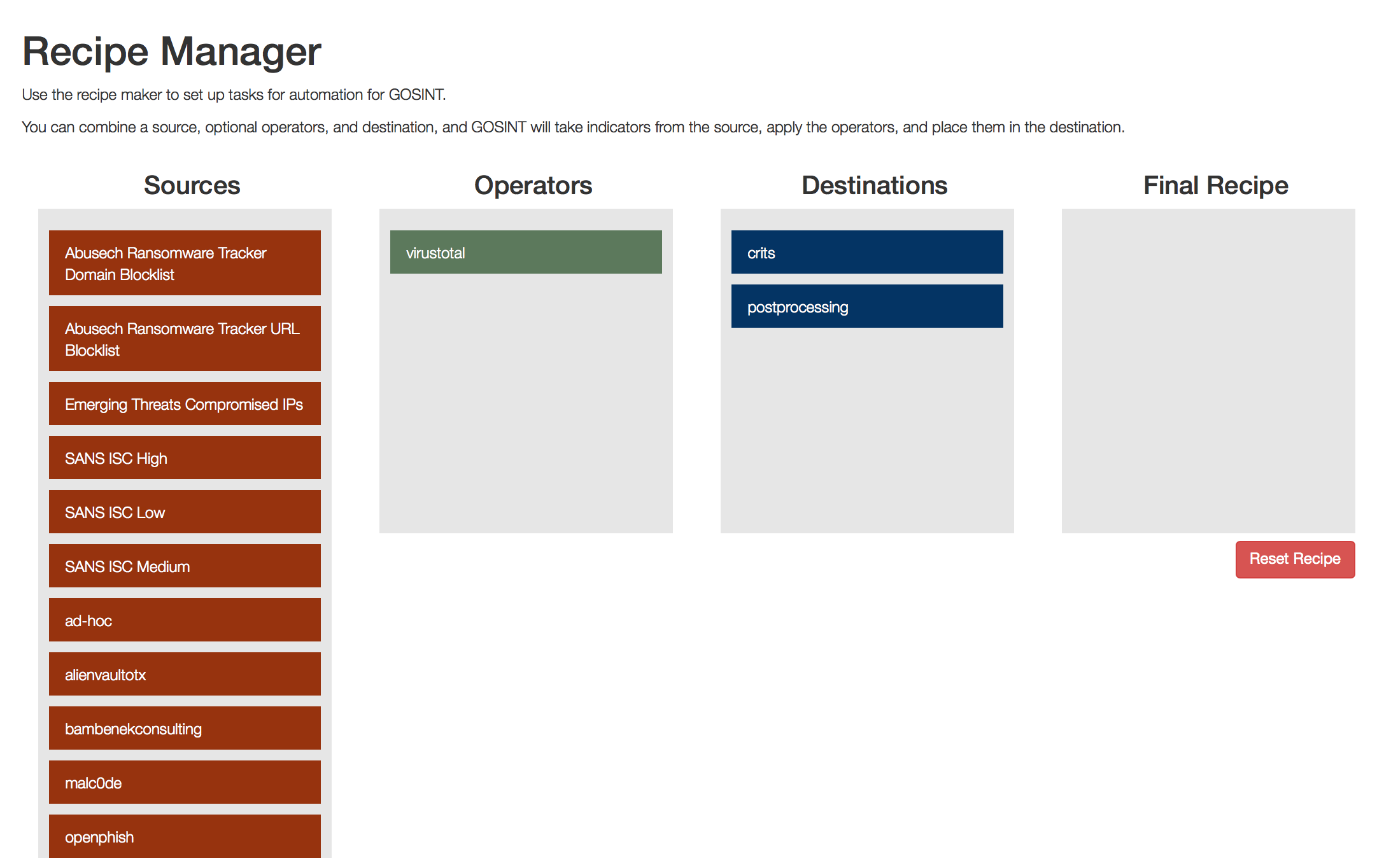

Чтобы выстроить процесс Threat Intelligence в своей организации вы можете воспользоваться как коммерческими, так и бесплатными, свободно доступными в Интернет источниками информации об угрозах, которые будут загружаться в вашу TI-платформу или непосредственно в SIEM или системы управления логами. GOSINT как раз и является инструментом, который собирает индикаторы компрометации из различных источников, проверяет их, вычищает от мусора, и затем подает на вход используемых вами решений по управлению Threat Intelligence. Это могут быть как коммерческие решения, так и свободно распространяемые. Например, в Cisco используются CRITs корпорации MITRE и MISP. По мере того, как сегмент Threat Intelligence развивается и в нем появляются новые форматы данных и обмена индикаторов компрометации, платформа GOSINT также расширяется за счет их поддержки. Сегодня среди поддерживаемых нами источников находятся OpenPhish, AlienVault OTX, Abuse.ch, Emerging Threats, malc0de, SANS ICS, Cisco Talos, pastebin и многие другие.

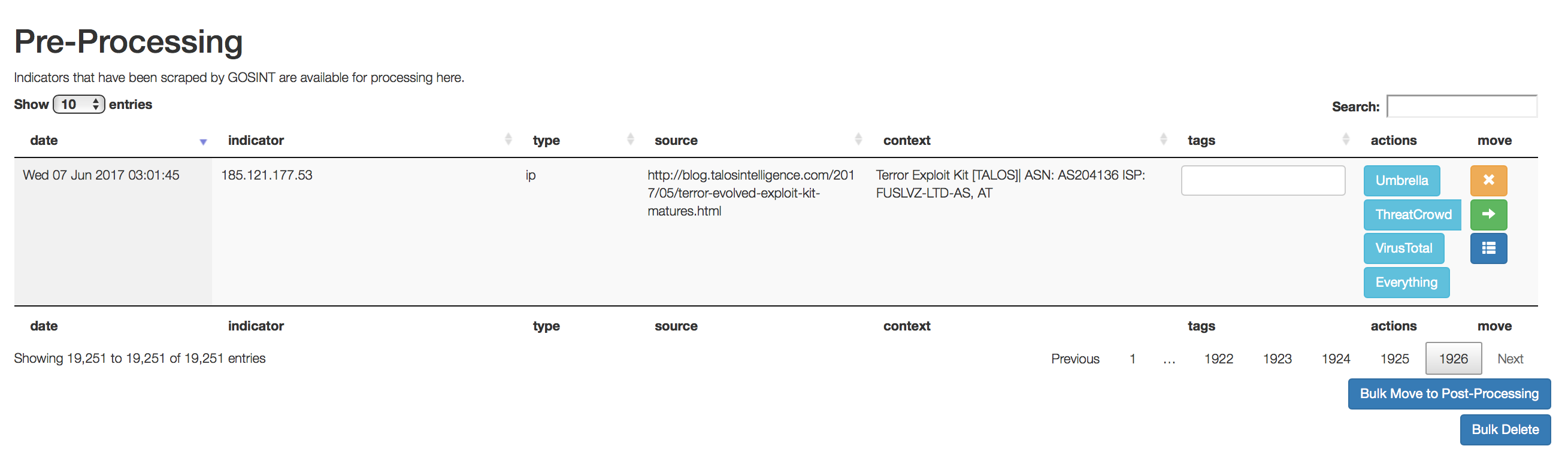

GOSINT выполняет важнейшую роль в процессе Threat Intelligence — он автоматизирует процесс проверки и передачи в «production» индикаторов компрометации. Даже получив их от отечественных поставщиков фидов/бюллетеней, например, от ГосСОПКИ или ФинЦЕРТа, от Лаборатории Касперского или BI.ZONE, от Перспективного мониторинга или Group-IB, вы должны решить, давать этим индикаторам зеленый свет или отклонить их от дальнейшей обработки. GOSINT как раз и автоматизирует эту задачу, либо в автоматическом режиме отсекая мусор, либо помогая аналитикам вашего SOC или службы реагирования принять правильное решение. Делается это за счет перекрестной проверки индикатора через различные источники Threat Intelligence.

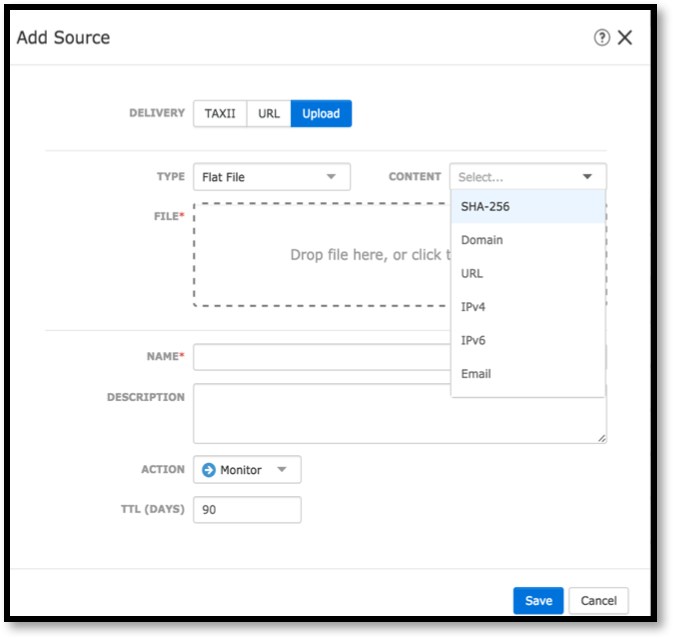

Число источников индикаторов компрометации в GOSINT не ограничено (несколько тысяч, как у нас в Cisco, это решение обрабатывает без проблем) и подключаться они могут по-разному. Как правило, используются соответствующие API. Например, Cisco Umbrella, VirusTotal или Twitter API. Получая информацию по каждому индикатору, GOSINT может маркировать каждый из них соответствующий образом, чтобы аналитики SOC или службы реагирования могли использовать эту информацию в будущем при анализе инцидентов.

В состав GOSINT входит так называемый менеджер рецептов, который облегчает создание обработчиков для получаемых индикаторов. Например, вы получаете хеш файла, который кто-то признал вредоносным. Чтобы уменьшить число ложных срабатываний и снизить нагрузку на ваши системы ИБ, с помощью Recipe Manager вы можете запустить проверку хеша по разным источникам Threat Intelligence и, если, три из них (и порог срабатывания, и количество источников для проверки настраиваются) дали положительный вердикт (совпадение найдено), то данный хеш признается релевантным и запускается в работу — передается в MISP, CRITs, Cisco Threat Intelligence Director, Arcsight или QRadar.

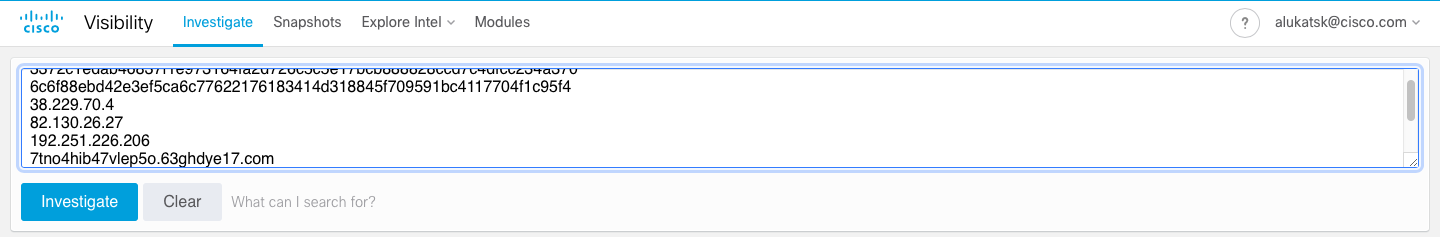

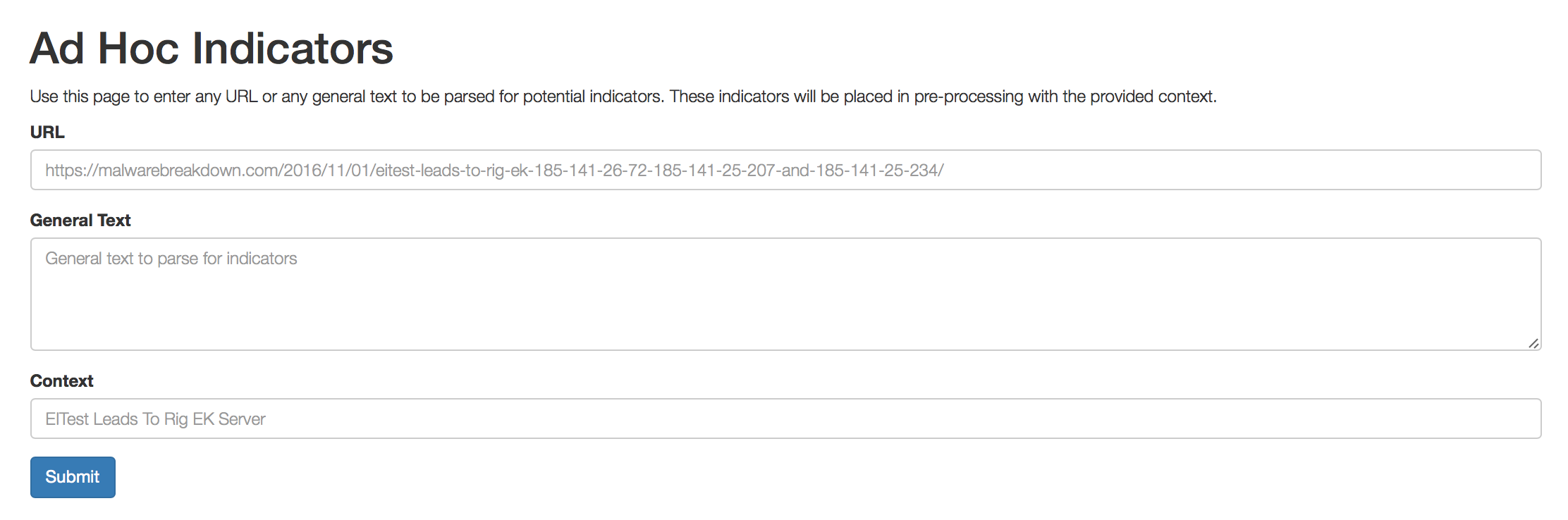

В GOSINT есть еще одна замечательная функция «Ad Hoc Input» — подгрузка всех индикаторов компрометации с конкретного URL. Например, вам нужно подгрузить IoC по конкретной хакерской кампании или по новому вредоносному коду, чтобы проверить их наличие в вашей инфраструктуре с помощью используемого вами инструмента для Threat Hunting. Если вы используете Cisco Threat Response, о котором я уже рассказывал, то вы копируете все индикаторы из описания угрозы и вставляете их в стартовое окно Cisco Threat Response, которая затем начинает искать следы в вашей инфраструктуре.

Если у вас нет Cisco Threat Response и вы используете иные решения по Threat Hunting, то GOSINT может быть интегрирован с ними как раз за счет функции Ad Hoc Input, которая автоматизирует сбор индикаторов по конкретному вредоносному коду или хакерской компании с указанного URL.

Много рассказывать о GOSINT не имеет смысла — это не Stealthwatch с кучей функций, которые помогают обнаруживать угрозы или аномалии во внутренней сети или в облачной инфраструктуре. Мы разрабатывали GOSINT для автоматизации всего одной функции, которая была очень востребована службой ИБ компании Cisco. Эту задачу мы успешно решили и смогли встроить GOSINT в наш процесс Threat Intelligence. Если работа с индикаторами компрометации входит в вашу ежедневную работу, если у вас нет финансов на покупку дорогостоящих и, к сожалению, не очень эффективных платформ Threat Intelligence (мы перепробовали много решений, но в итоге остановились на собственной разработке), то попробуйте GOSINT. Скачать ее можно со странице нашей службы мониторинга ИБ и реагирования на инциденты на GitHub — https://github.com/ciscocsirt/GOSINT. Учитывая, что речь идет об open source, вы можете самостоятельно допиливать это решение под свои нужды. GOSINT написана на языке Go с консолью управления на JavaScript (но учитывайте, что мы регулярно обновляет GOSINT и ваши изменения могут быть потеряены в процессе обновления, описанным в документации).

Если же вам нужно провести аудит вашего SOCа (а у нас богатый опыт таких работ по миру) или построить его с нуля (в том числе и в рамках гибридной схемы «свой — аутсорсинговый SOC»), то мы тоже можем помочь вам это сделать. Мы не продаем никаких SIEM и поэтому являемся вендор-независимыми от того, какие SIEM-решения вы используете или планируете использовать в своем центре мониторинга. В рамках предлагаемых услуг мы можем порекомендовать эффективную комбинацию различных технологических решений, используемых в SOC, коммерческих или open source, в том числе и GOSINT. За деталями по данным видам услуг вы можете обратиться либо к своему менеджеру Cisco, либо написать на адрес security-request at cisco dot com

Автор: alukatsky