Защита данных в виртуальной среде — это «дивный новый мир», означающий серьёзное изменение мировоззрения в отношении понимания угроз.

Защита данных в виртуальной среде — это «дивный новый мир», означающий серьёзное изменение мировоззрения в отношении понимания угроз.

Стандартные понятия ИТ (сервер, кабель, сетевой коммутатор и так далее) из области физических объектов переходят в виртуальные. В среде виртуализации они начинают представлять собой элементы настройки программного кода виртуальной среды (гипервизора).

Меняется и сама форма угроз. С одной стороны в виртуальной среде исчезают угрозы «реального» мира (например, разрыв кабеля, выход из строя платы конкретного сервера и так далее), но возникают другие (например, некорректная программная настройка логических связей между объектами виртуальной среды, возможность кражи/уничтожения виртуальной среды целиком благодаря тому, что виртуальные машины представляются собой файлы, которые можно скопировать на съемный носитель или удалить).

Кроме того, существует вопрос как «натягивать» требования регулирующих органов (ФСТЭК) на виртуальную среду, поскольку существующие требования описывают требования к защите, предполагающей, что кабели, серверы и сетевое оборудование – это физические объекты.

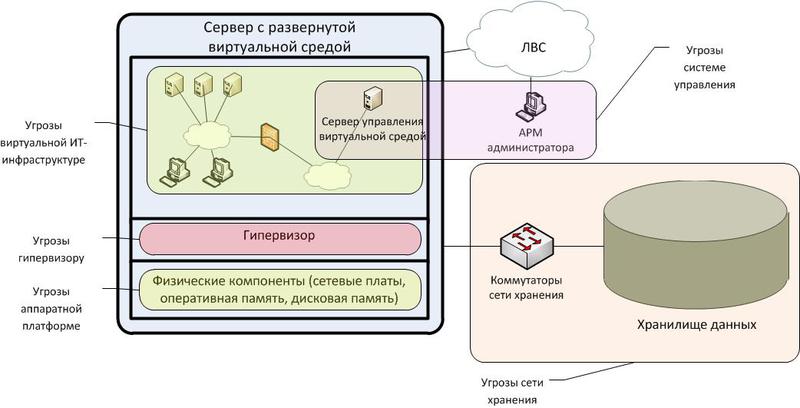

Структурируем угрозы безопасности в виртуальной среде в соответствии с ее архитектурными уровнями:

- Аппаратная платформа, на которой разворачивается виртуальная среда;

- Системное ПО виртуализации (гипервизор), выполняющее функции управления аппаратными ресурсами и ресурсами виртуальных машин;

- Система управления виртуальной средой (серверные и клиентские программные компоненты, позволяющие локально или удаленно управлять настройками гипервизора и виртуальных машин);

- Виртуальные машины, включающие в свой состав системное и прикладное программное обеспечение;

- Сеть хранения данных (включающая коммутационное оборудование и систему хранения) с размещаемыми образами виртуальных машин и данными (сеть хранения данных может быть реализована на основе SAN, NAS, iSCSI).

При анализе угроз важно учитывать специфику обработки персональных данных в виртуальной среде:

- Они обрабатываются в рамках виртуальных машин. В рамках одного сервера может существовать множество виртуальных серверов, на каждом из которых могут обрабатываться персональные данные различных категорий, а сами серверы могут входить в разные информационные системы персональных данных. При этом «образ» сервера может находиться в отдельно стоящем хранилище данных.

- Передаются между виртуальными машинами внутри виртуальной среды. Поскольку виртуальная машина – это файл, хранящийся в хранилище данных, то передача персональных между виртуальными машинами предполагает, что ПДн выходят из одной области хранилища данных, проходят сетевые коммутаторы, попадают на сервер с развернутой виртуальной средой, а затем в обратном порядке возвращается в хранилище, но уже для другой виртуальной машины.

- Передаются между виртуальной средой и внешними средами (как реальной, так и виртуальной). Особенность в том, что из сетевого интерфейса одного физического сервера могут «выходить» данные, относящиеся к различным виртуальным серверам или информационным системам и, соответственно, возникает вопрос интеграции механизмов защиты виртуальной среды и внешних физических компонент.

Рассмотрим угрозы каждого из уровней, вызванные преднамеренными или непреднамеренными действиями потенциальных нарушителей:

| Угрозы | Нарушитель | Способ реализации | Возможные последствия | Технические механизмы защиты | Организационные меры защиты |

| Угрозы аппаратной платформе (обычные серверные платформы, blade-корзины) | |||||

| Нарушение работы аппаратных компонент серверного оборудования с установленными компонентами виртуальной среды. |

1) Сотрудник, не имеющий права доступа в помещения с размещенными компонентами виртуальной среды; 2) Посетитель; 3) Администратор. |

1) Нанесение физических повреждений аппаратным компонентам виртуальной среды; 2) Несанкционированное извлечение или замена компонент оборудования; 3) Несанкционированное нарушение работы аппаратных компонент или смежных обеспечивающих систем (отключение питания, систем кондиционирования и пр.); 4) Отказы и сбои в работе смежных обеспечивающих систем (электропитание, кондиционирование и пр.). |

1) Нарушение доступности ПДн. Остановка виртуальных машин, запущенных на аппаратной платформе, а также нарушение работы зависящих от их работоспособности смежных ИТ-систем; 2) Нарушение целостности ПДн; 3) Уничтожение ПДн, размещенных на поврежденных носителях данных. |

1) Использование систем контроля доступа в помещения с размещенными аппаратными компонентами виртуальной среды; 2) Использование средств защиты от НСД к серверным стойкам (закрытие и опечатывание шкафов с серверным оборудованием); 3) Резервирование компонент обеспечивающих систем. |

1) Регламентирование процедур доступа в помещения с размещенными аппаратными компонентами виртуальной среды; 2) Регламентирование процедур доступа к аппаратным компонентам; 3) Регламентирование процедур штатного обслуживания аппаратных компонент; 3) Регламентирование процедур восстановления аппаратных компонент после отказов и сбоев; 4) Регламентирование процедур по тщательному подбору персонала на должность администратора. |

| Несанкционированное извлечение из серверного оборудования и кража носителей информации |

1) Сотрудник, не имеющий права доступа в помещения с размещенными аппаратными компонентами виртуальной среды; 2) Посетитель; 3)Администратор. |

Несанкционированное извлечение носителей и вынос их за пределы организации. | Утрата и/или утечка ПДн (в случае их нахождения на украденном носителе). |

1) Использование систем контроля доступа в помещение с размещенными аппаратными компонентами виртуальной среды; 2) Использование средств защиты от НСД к серверным стойкам (закрытие и опечатывание шкафов с серверным оборудованием); 3) Использование систем резервного копирования и восстановления данных на носителях данных. |

1) Регламентирование процедур доступа в помещения с размещенными аппаратными компонентами виртуальной среды; 2) Регламентирование процедур доступа к аппаратным компонентам; 3) Регламентирование процедур штатного обслуживания аппаратных компонент; 4) Регламентирование процедур восстановления аппаратных компонент после отказов и сбоев; 5) Регламентирование процедур по резервному копированию и восстановлению данных; 6) Регламентирование процедур по тщательному подбору персонала на должность администратора. |

| Нарушение сетевой коммутации. |

1) Сотрудник, не имеющий права доступа в помещения с размещенным сетевым оборудованием; 2) Посетитель; 3) Администратор. |

Подключение сетевых интерфейсов аппаратной платформы к недоверенным сетевым сегментам и изменение их сетевых настроек. |

1) Возможность проведения сетевых атак из недоверенных сетевых сегментов на виртуальные машины, развернутые на аппаратной платформе; 2) Нарушение работы ИСПДн, развернутых в виртуальной среде. |

Безопасная настройка сетевого оборудования (привязка портов коммутаторов к MAC-адресам сетевых плат). |

1) Регламентирование процедур доступа в помещения с размещенным сетевым оборудованием; 2) Регламентирование процедур по тщательному подбору персонала на должность администраторов. |

| Угрозы системному ПО виртуализации (гипервизору) | |||||

| Некорректная настройка параметров гипервизора и виртуальных машин, влияющих на безопасность. | Администратор виртуальной среды. | Несанкционированный доступ (удаленный доступ из реальной среды или доступ в рамках виртуальной среды) к ресурсам виртуальных машин вследствие некорректных настроек гипервизора. | Примеры возможных угроз и соответствующих им настроек безопасности для VMware vSphere 4.1 описаны в «Security Hardening Guide» http://communities.vmware.com/docs/DOC-15413 |

1) Использование средств анализа защищенности и анализа соответствия настроек виртуальной среды «лучшим практикам» и политикам безопасности организации; 2) Использование средств контроля целостности настроек гипервизора; 3) Использование специализированных систем защиты от НСД в виртуальной среде для разграничения прав доступа администраторов виртуальной среды (ИТ и ИБ), регистрации действий администраторов виртуальной среды. |

1) Регламентирование работ по анализу защищенности и анализу соответствия настроек гипервизора политикам безопасности; 2) Разделение и регламентирование прав администраторов виртуальной среды и администраторов ИБ при эксплуатации виртуальной среды; 3) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде. |

| Ошибки в работе ПО гипервизора. |

1) Администратор виртуальной среды; 2) Сотрудник, имеющий легитимный доступ к определенной/ым виртуальной/ым машине/ам |

Несанкционированный доступ (в рамках виртуальной среды) к ресурсам виртуальных машин вследствие программных закладок (или ошибок) в ПО гипервизора. | Уничтожение/кража/искажение ПДн, обрабатываемых в рамках виртуальной машины, к которой произошло несанкционированное подключение. | Подтверждение корректности работы ПО гипервизора и отсутствия в нем недекларированных возможностей в рамках его сертификации во ФСТЭК России. | Регламентирование процедур сопровождения ПО гипервизора в соответствии с техническими условиями, в рамках которых было сертифицировано ПО гипервизора. |

| Подмена исполняемых модулей ПО гипервизора. | Администратор виртуальной среды. | Несанкционированный доступ (удаленный доступ из реальной среды или доступ в рамках виртуальной среды) к ресурсам виртуальных машин вследствие искажения работы ПО гипервизора. |

1) Несанкционированный доступ к хранимым, обрабатываемым и передаваемым между виртуальными машинами ПДн; 2) Нарушение доступности ИСПДн, развернутых в виртуальной среде. |

1) Использование средств контроля целостности ПО и настроек гипервизора (в процессе загрузки и в ходе работы). 2) Регистрации действий администраторов виртуальной среды. |

1) Регламентирование процедур контроля целостности ПО гипервизора; 2) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде. |

| Несанкционированный удаленный доступ к ресурсам гипервизора вследствие сетевых атак типа «переполнение буфера» на открытые сетевые порты сервера с гипервизором в случае возникновения в его ПО уязвимостей. |

1) Сотрудник, имеющий сетевой доступ к сетевому сегменту, к которому подключен сервер с установленным гипервизором; 2) Нарушитель, действующий из-за пределов сети организации, удаленно проникший в сетевой сегмент, к которому подключен сервер с установленным гипервизором. |

Выполнение атак типа «переполнение буфера». | Получение контроля над сервером с установленным гипервизором с полномочиями взломанной службы. |

1) Своевременная установка обновлений безопасности ПО гипервизора; 2) Разделение продуктивной сети от сети управления и служебной сети. 3) Использование межсетевых экранов и систем предотвращения вторжений для фильтрации сетевого трафика и блокирования сетевых атак. |

1) Регламентирование процедуры обновленияПО гипервизора; 2) Регламентирование процедур эксплуатации межсетевых экранов и систем предотвращения вторжений. |

| Истощение вычислительных ресурсов сервера с гипервизором вследствие атак типа «отказ в обслуживании» в отношении виртуальных машин. | Сотрудник, имеющий доступ к сетевому сегменту, к которому подключен сервер с установленным гипервизором. | Выполнение атак типа «отказ в обслуживании». | Замедление работы или прекращение работы сервера с гипервизором вследствие истощения вычислительных ресурсов. |

1) Задание параметров гипервизора по ограничению и гарантированию ресурсов для виртуальных машин; 2) Мониторинг загрузки мощностей сервера с гипервизором. |

1) Регламентирование процедур по созданию, настройке и сопровождению виртуальных машин; 2) Регламентирование процедур мониторинга сервера с гипервизором. |

| Случайное или умышленное искажение/уничтожение образов виртуальных машин | Администратор виртуальной среды | Стирание образов, искажение образов штатными средствами виртуальной среды |

1) Нарушение работы виртуальной машины и, как следствие, нарушение доступности обрабатываемых на ней ПДн; 2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины; |

Использование средств резервного копирования и восстановления образов виртуальных машин. | Регламентирование процедуры резервного копирования и восстановления образов виртуальных машин. |

| Угрозы системе управления виртуальной средой | |||||

| Получение несанкционированного доступа к консоли управления виртуальной инфраструктурой (АРМ администратора виртуальной среды). |

1) Сотрудник, не имеющий права доступа к консоли управления; 2) Посетитель. |

1) Подбор пароля; 2) Получение доступа к активной консоли администратора. |

1) Несанкционированное изменение настроек виртуальной среды, приводящее к снижению уровня безопасности виртуальной среды; 2) Кража образов дисков виртуальных машин; 3) Несанкционированное изменение настроек виртуальной среды, приводящее к нарушению функционирования, разрушению виртуальной среды и краже обрабатываемых в ней ПДн. |

1) Специализированные средства защиты от несанкционированного доступа к консоли виртуальной инфраструктуры, устанавливаемые на рабочих станциях администраторов. 2) Средства, реализующие механизмы разграничения доступа к файлам образов дисков виртуальных машин; 3) Использование систем контроля доступа в помещение с размещенным АРМ администратора; 4) Использование систем многофакторной аутентификации при доступе к АРМ администрирования. |

1) Регламентирование процедур доступа в помещение с размещенным АРМ администратора; 2) Регламентирование действий администраторов при работе с АРМ администрирования; 3) Регламентирование процедур управления учетными записями. |

| Получение несанкционированного доступа к настройкам виртуальных машин | Администратор виртуальной среды, имеющий право доступа к консоли администрирования, но не имеющий права настройки определенных виртуальных машин | Использование штатных средств системы управления виртуальной среды | 1) Несанкционированное изменение настроек виртуальной среды, приводящее к нарушению функционирования, разрушению виртуальной среды и краже обрабатываемых в ней ПДн. |

1) Использование специализированных средств разграничения доступа к ресурсам виртуальной среды; 2) Регистрации действий администраторов виртуальной среды. |

1) Регламентирование процедур администрирования виртуальной среды и разграничения прав доступа по ее администрированию; 2) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде. |

| Получение несанкционированного удаленного доступа к интерфейсу системы управления. |

1) Сотрудник, не имеющий права удаленного доступа к системе управления; 2) Внешний злоумышленник, получивший доступ к сегменту управления. |

1) Подключение к интерфейсу управления и подбор пароля; 2) Подключение к сегменту управления и перехват текущей сессии (атака «человек посередине»); 3) Проникновение в сегмент управления из смежных сегментов и реализация действий аналогично п.1 и п.2 |

1) Искажение настроек безопасности виртуальной среды, позволяющих в дальнейшем проводить атаки на виртуальные машины; 2) Искажение настроек безопасности виртуальной среды, позволяющих нарушить функционирование виртуальной среды. |

1) Использование специализированных средств разграничения доступа к ресурсам виртуальной среды; 2) Выделение сети управления виртуальной средой в отдельный сетевой сегмент и его защита средствами межсетевого экранирования и предотвращения вторжений; 3) Использование средств анализа защищенности для контроля защищенности виртуальной среды и соответствия ее настроек внутренним политикам безопасности и «лучшим практикам»; 4) Использование средств контроля целостности настроек и ПО системы управления. |

1) Регламентирование процедур предоставления доступа к системе управления виртуальной средой; 2) Регламентирование работ по анализу защищенности и контролю целостности; 3) Регламентирование работ по администрированию средств межсетевого экранирования и предотвращения вторжений. |

| Угрозы ИТ-инфраструктуре, реализованной в рамках виртуальной среды | |||||

| Развертывание новых плохо защищенных виртуальных машин. | Администратор виртуальной среды. | Создание виртуальных машин штатными средствами виртуальной платформы. | Возникновение угроз взлома слабо защищенных виртуальных машин с последующей компрометацией остальных. | Создание новых виртуальных машин на основе готовых защищенных образов. | Регламентация процесса создания новых виртуальных машин. |

| «Смешение» информации различного уровня конфиденциальности в рамках единой аппаратной платформы | Администратор виртуальной среды | Размещение виртуальных машин с разным уровнем конфиденциальности в рамках единой аппаратной платформы. | Проведение сетевых атак из области виртуальных машин с низким уровнем конфиденциальности в отношении виртуальных машин с более высоким уровнем конфиденциальности. | 1) Размещение виртуальных машин с разными уровнями конфиденциальности в рамках различных аппаратных платформ (совокупности серверного и сетевого оборудования); 2) Использование сертифицированных средств межсетевого экранирования для разграничения доступа между аппаратными платформами, содержащими виртуальные машины с разным уровнем конфиденциальности. | Регламентирование процедур проектирования и размещения виртуальных машин с разным уровнем конфиденциальности в рамках виртуальной среды. |

| Несанкционированное сетевое подключение к виртуальной машине. |

1) Администратор виртуальной ИТ-инфраструктуры; 2) Сотрудник, являющийся пользователем виртуальной среды; 3) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными виртуальными машинами. |

1) Подбор пароля при сетевом подключении с использованием штатных средств автоматизированных рабочих мест (АРМ) пользователей; 2) Проведение сетевых атак в отношении виртуальных машин с использованием их уязвимостей; 3) Удаленное проникновение в сетевой сегмент с виртуальными машинами и реализация действий из п.1 и п.2. |

1) Нарушение работы виртуальной машины и, соответственно, нарушение целостности обрабатываемых на ней ПДн; 2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины; 3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины. |

1) Использование межсетевых экранов и средств предотвращения вторжений для контроля сетевого трафика между разными сетевыми сегментами; 2) Использование средств многофакторной аутентификации пользователей; 3) Использование средств анализа защищенности виртуальных машин; 4) Регистрации действий администраторов виртуальной среды и пользователей виртуальных машин. |

1) Регламентирование процедур управления учетными записями и парольной политикой; 2) Регламентирование работ по анализу защищенности виртуальных машин; 3) Регламентирование процедур эксплуатации межсетевых экранов, средств предотвращения вторжений и средств многофакторной аутентификации; 4) Регламентирование процедур расследования инцидентов безопасности в виртуальной среде. |

| Подмена и/или перехват данных и оперативной памяти виртуальных машин в процессе их миграции средствами виртуальной среды. | Сотрудник, имеющий сетевой доступ к сегменту в котором происходит выполнение процедур миграции. | Перехват сетевого трафика или вклинивание в сетевую сессию, в рамках которой выполняется миграция виртуальной машины (реализация атаки типа «человек посередине»). |

1) Нарушение работоспособности мигрировавшей виртуальной машины; 2) Кража образа виртуальной машины и утечка обрабатываемых на ней данных. |

1) Использование межсетевого экрана для разграничения пользовательской сети, сети средств виртуализации и хранения, а также сети миграции; 2) Использование средств криптографической защиты сетевого трафика для реализации процедуры миграции. |

Регламентирование процедур эксплуатации межсетевых экранов и средств криптографической защиты сетевого трафика. |

| Проведение сетевых атак между виртуальными машинами |

1) Администратор виртуальной ИТ-инфраструктуры; 2) Сотрудник, являющийся пользователем виртуальной среды; 3) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными виртуальными машинами. |

1) Реализация атак типа «переполнение буфера», SQL-injection и пр. с использованием системных и прикладных уязвимостей; 2) Удаленное проникновение в сетевой сегмент с виртуальными машинами и реализация действий из п.1. |

1) Нарушение работы виртуальной машины и, соответственно, нарушение доступности обрабатываемых на ней ПДн; 2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины; 3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины (свойство конфиденциальности). |

1) Использование межсетевых экранов и средств предотвращения вторжений для контроля сетевого трафика между разными сетевыми сегментами; 2) Использование средств анализа защищенности виртуальных машин. |

1) Регламентирование работ по анализу защищенности виртуальных машин; 2) Регламентирование процедур эксплуатации межсетевых экранов и средств предотвращения вторжений. |

| Вирусное заражение виртуальных машин | Все сотрудники | Использование зараженных сменных носителей, получение вирусов средствами электронной почты, через Интернет. |

1) Нарушение работы виртуальной и, соответственно, нарушение доступности обрабатываемых на ней ПДн; 2) Разрушение/искажение ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины; 3) Утечка ПДн, обрабатываемых в рамках скомпрометированной виртуальной машины. |

Использование антивирусного ПО в виртуальной среде и на уровне сетевого периметра организации (почта, интернет). |

1) Регламентирование процедур работы со съемными носителями, электронной почтой, сетью Интернет; 2) Регламентирование процедур обслуживания антивирусного ПО. |

| Угрозы сети хранения данных[1] с размещаемыми образами виртуальных машин | |||||

| Кража разделов системы хранения с образами виртуальных машин и данными. | Администратор сети хранения. | Несанкционированное копирование разделов системы хранения штатными средствами на съемные устройства хранения. | Утечка ПДн, обрабатываемых в рамках виртуальных машин. |

1) Использование средств контроля доступа к периферийным устройствам на АРМ администраторов; 2) Использование средств протоколирования действий администраторов системы хранения. |

1) Регламентирование процедур предоставления доступа к управлению системой хранения; 2) Регламентирование процедур эксплуатации средств разграничения доступа, средств контроля доступа к периферийным устройствам и средств мониторинга. |

| Кража носителей данных сети хранения. |

1) Администратор сети хранения; 2) Любой сотрудник, получивший физический доступ к сети хранения. |

Физическая кража носителей. | Нарушение работы виртуальных машин и уничтожение/утечка ПДн, размещенных на украденных носителях. |

1) Использование механизмов контроля доступа в помещения с размещенными компонентами сети хранения; 2) Использование систем резервного копирования и восстановления данных на носителях данных. |

1) Регламентирование доступа в помещения с размещаемыми компонентами сети хранения; 2) Регламентирование процедур по резервному копированию и восстановлению данных. |

| Физическое уничтожение носителей данных сети хранения. |

1) Администратор сети хранения; 2) Любой сотрудник, получивший физический доступ к сети хранения. |

Физическое разрушение носителей. | Нарушение работы виртуальных машин и уничтожение ПДн, размещенных на уничтоженных носителях. |

1) Использование механизмов отказоустойчивости при построении сети хранения; 2) Использование механизмов контроля доступа в помещения с размещенными компонентами сети хранения; 3) Использование систем резервного копирования и восстановления данных на носителях данных. |

1) Регламентирование доступа в помещения с размещаемыми компонентами сети хранения; 2) Регламентирование процедур по резервному копированию и восстановлению данных. |

| Получение несанкционированного доступа к АРМ администратора сети хранения. | Любой сотрудник, получивший локальный или удаленный доступ к АРМ администратора сети хранения. |

1) Уничтожение, искажение или несанкционированное копирование разделов системы хранения штатными средствами; 2) Нарушение работоспособности компонент системы хранения. |

1) Уничтожение, искажение или утечка ПДн, обрабатываемых в рамках виртуальных машин; 2) Нарушение доступности ПДн, размещенных в сети хранения данных. |

1) Использование средств защиты от НСД на уровне АРМ администраторов сети хранения; 2) Использование средств резервного копирования и восстановления данных. |

1) Регламентирование доступа в помещения с размещаемыми АРМ администраторов; 2) Регламентирование процедур резервного копирования и восстановления данных. |

| Получение несанкционированного доступа (удаленного) к управляющим интерфейсам компонент сети хранения. |

1) Любой сотрудник, получивший доступ к сегменту сети с управляющими интерфейсами компонент сети хранения; 2) Внешний злоумышленник, получивший доступ к сетевому сегменту с размещенными компонентами сети хранения данных. |

1) Уничтожение, искажение или несанкционированное копирование разделов системы хранения штатными средствами; 2) Нарушение работоспособности компонент системы хранения. |

1) Уничтожение, искажение или утечка ПДн, обрабатываемых в рамках виртуальных машин; 2) Нарушение доступности ПДн, размещенных в сети хранения данных; |

1) Выделение специального сегмента для обеспечения доступа к управляющим интерфейсам компонент сети хранения; 2) Использование средств межсетевого экранирования для отделения сегмента управления сетью хранения от остальных сетевых сегментов и использование средств обнаружения вторжений; 3) Использование средств резервного копирования и восстановления данных. |

1) Регламентирование процедур по настройке и эксплуатации средств межсетевого экранирования; 2) Регламентирование процедур резервного копирования и восстановления данных. |

| Получение несанкционированного доступа с виртуальных машин, где обработка ПДн не разрешена, к разделам системы хранения с размещенными ПДн. | Сотрудник, являющийся пользователем виртуальной среды, работающий с виртуальной машиной, не предназначенной для обработки ПДн. |

1) Несанкционированное подключение разделов системы хранения (LUN), содержащих ПДн, к аппаратной платформе c виртуальными машинами, не имеющими права обрабатывать ПДн. 2) Проведение на уровне сети хранения данных атак типа «спуфинг» и «человек посередине». |

Утечка, искажение или уничтожение ПДн в рамках перехваченных сессий. |

1) Организация защиты сети хранения данных штатными сертифицированными[2] средствами компонент системы хранения, в частности, сегментация сети хранения данных (формирование отдельных зон для хранения информации разного уровня конфиденциальности); 2) Размещение информации разного уровня конфиденциальности в рамках отдельных сетей хранения. |

Регламентирование процедур создания и администрирования сети хранения данных. |

[1]Подразумевается, что сеть хранения данных реализована на основе SAN.

[2] В настоящий момент нет прецедентов сертификации во ФСТЭК компонент сети хранения данных, реализующих функции защиты.

Возможно, сформулированные идеи смогут вам помочь при разработке конкретных моделей угроз для информационных систем персональных данных, развернутых в виртуальной среде и организации мер защиты. Рекомендую как минимум пробежаться по чеклисту и проверить все пункты: «утечка» даже в одном из них может означать серьёзную угрозу безопасности системы в целом.

Если у вас есть какие-либо вопросы, с удовольствием отвечу в комментариях.

Автор: drevg