Привет! Ниже будет ликбез по одной конкретной линейке оборудования, позволяющий понять, что это, зачем нужно (и нужно ли) и какие задачи при этом решаются (общая защита ИКТ-инфраструктуры, реализация блокировок, соответствие ФЗ о ПД).

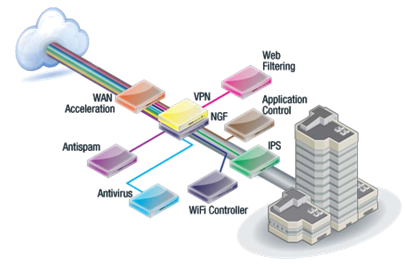

Итак, на сегодняшний день компоненты защиты обычно выглядят как настоящий «зоопарк»:

Это потоковый антивирус, файрвол, антиспам и антидидос, а также системы обнаружения вторжений и т. п., стоящие на входе в ваш дата-центр. Фортинет (как и ряд других производителей) объединяет эти устройства в одну железку, плюс пересматривает концепцию защиты в принципе. Они уже 7 лет лидируют по Гартнеру в сегменте UTM (FW + IPS + VPN + Application Control + WebFiltering + Antispam + Antivirus и другие функции).

Их идея в том, что периметр находится не на границе с публичным Интернетом. Если раньше защитное железо ставили на выходе, то эти парни считают, что надо ставить устройства ближе к локальной сети — работать с WLAN и в дата-центре прямо между машинами. Естественно, это требует совершенно других потоковых мощностей, но, с другой стороны, даёт и пару огромных плюсов.

Решаемые задачи

Решения Фортинет — это полный комплекс для защиты сетевой инфраструктуры, встроенный в одну-единственную железку.

Вот области применения:

— Общая защита сети, внутреннего сегмента и клиентов оператора от сетевых, контентных угроз и угроз прикладного уровня.

— Фильтрация запросов в Интернет, в т. ч. для выполнения требований федеральных законов и постановлений правительства по блокировке.

— Избавление от «зоопарка» подсистем.

— Защита ПД (ФЗ-152) в соответствии с нормами РФ.

— Интеграция системы обнаружения и предотвращения направленных атак.

— Защита АСУТП.

Архитектурные возможности

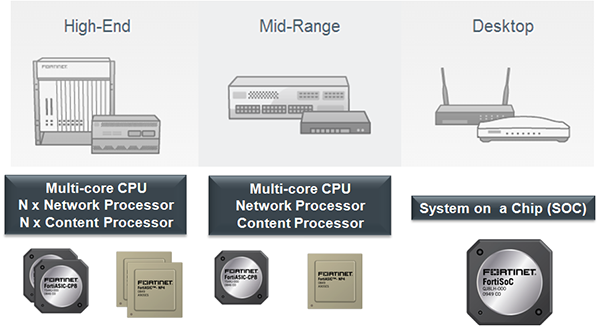

«Ядро» решения представляет собой программно-аппаратный комплекс со множеством сетевых портов. У него есть три типа процессоров: для обработки трафика (сетевые процессоры), управляющие и контент-процессоры. Управляющие процессоры распределяют задачи межу сетевыми и контент-процессорами, балансируют и вообще выполняют системные задачи. У больших железок несколько процессоров, поэтому задачи довольно ровно распараллеливаются. На уровне сетевых процессоров сессия каждый раз тоже распределяется по сетевым сопроцессорам. Все «фишки» типа email-фильтрации, песочницы и прочего лежат на контент-процессорах. Если использовать железку как обычный NGFW, она близка к заявленным синтетическим результатам. Если начать нагружать правилами (в особенности сложными, вроде «не давать сотрудникам разглашать на форуме конфиденциальную информацию»), то контент-процессоры будут предсказуемо жрать мощность.

Подход к безопасности системный: все события сети собираются, коррелируются и рассматриваются как цепочка взаимодействий. Например, одна из самых интересных практических задач — запрет торрентов в банках — делается на базе решений Фортинета очень быстро и очень смешно.

История такая: у нас был один банк, в котором хитрые пользователи качали торренты. Сначала они использовали свою стандартную прокси-механику, но проблем было несколько. Начиная от необходимости разбирать SSL (что не очень-то реально) и заканчивая тем, что у особо ушлых тот же TCP over DNS никаким прокси не брался. А в банк время от времени приходили письма от американских правообладателей (мол, чего же вы, гады, творите, это был наш фильм).

Через год туда поставили UTM и настроили в качестве теста NGFW блокировку торрент-сессий. FortiGate умеет блокировть трафик P2P-клиентов, устанавливая взаимосвязи между поведением пользователей и последующими харкатерными признаками P2P. Вот тут, например, есть про то, как решить этот вопрос для компании раз и навсегда. Кстати, отрабатывается и ещё один традиционный способ обхода прокси и классических решений по контролю пользователей — Translate.Google, лучший анонимайзер.

Глубокая интеграция в дата-центр

Итак, чтобы обрабатывать весь поток внутри дата-центра, первое, что требуется, это железки с куда более высокой производительностью, чем обычные «стоящие на выходе». Заявленные синтетические характеристики их железа просто огромные. Естественно, тут есть нюанс именно про синтетику (будет ниже), и не один.

В целом для инфраструктуры используется распределённый подход к безопасности. На каждый узел (точнее, конечную машину) ставится клиент. Клиенты обрабатывают данные и передают события на основной сервер с UTM, который обрабатывает трафик. Подозрительные объекты с клиентских машин автоматом уходят в песочницу, клиенты сами интегрируются с тем же антиспамом (сами ходят по ссылкам, сами отдают вложения антивирусу и в песочницу и так далее) — в общем, делают всё то, что должны делать в идеале.

Типы защиты, дальше мы будем говорить в основном про левый вариант архитектуры

Пока главное — Фортинет быстро перемалывает хорошие потоки. Например, UDP «размалывается» на скоростях 52 Гб/с на mid-range вполне штатно, тогда как ближайшие аналоги — это такие же коробочки примерно в тех же ценах, только работающие на 2 Гб/с.

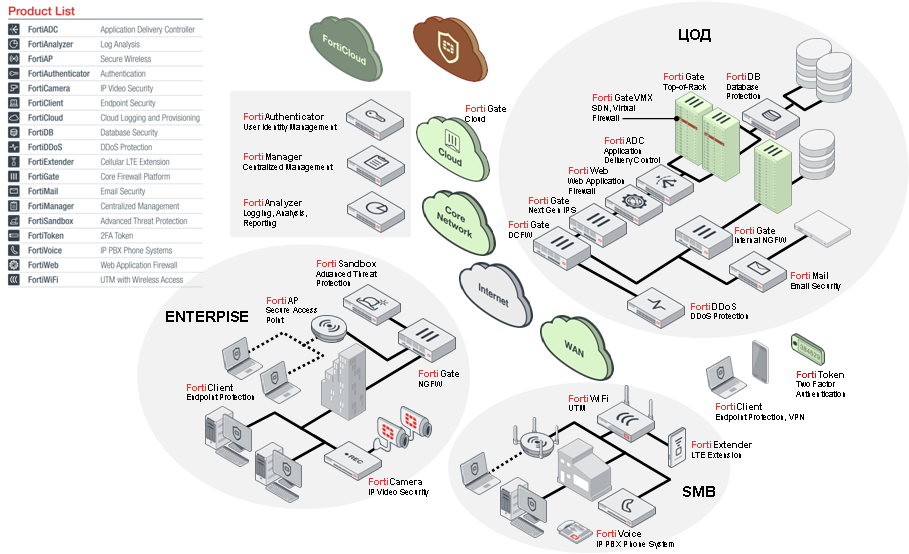

Вторая особенность — у этого производителя есть вообще всё для защиты. То есть они закрывают всё и сразу, если вам нужно. Вот их полный набор решений:

Всё своё: антивирус, VPN, решение по защите баз данных, свои точки доступа, маршрутизаторы, свитчи

У них есть даже свои телефонные шлюзы. Из последнего — очень удачным оказалось то, что у них к их железкам можно прикручивать собственные внешние 3G/LTE экстендеры. Собственно, один файерволл Fortigate может являться контроллером точек доступа, и уже к нему идет модуль внешней антенны, который определяется как обычный интерфейс.

Раньше в банках при падении основного канала резервом часто в удалённых регионах был «свисток» одного из операторов — с соответствующими танцами с бубном по интеграции в безопасность или же конкретно проседающим уровнем защиты на время перемены канала (без входной фильтрации, например). А здесь всё в одной коробке, и не надо заморачиваться совместимостью. Это тоже плюс, потому что, например, на маленькие филиалы сейчас все берут Хуавей (где раньше была Циска), а не всё работает точно так, как должно бы (разница реализаций даёт о себе знать).

Кому нужно

В первую очередь линейку Фортинет смотрят либо компании, на которые регулярно идут атаки, либо различные операторы трафика, например, решения этой группы развёрнуты у Амазона и у LTE-операторов для очистки трафика. Вообще же «зоопарк» внедрений вот такой:

Плюс ещё 50 операторов связи от Verizon и T-Mobile до China Telecom и Vodafone.

Несмотря на этих «монстров», больше трети продаж Fortinet за 2015 год — это SMB и low-end железо. Малому и среднему бизнесу это тоже интересно за счёт того, что куча разного железа, такого как роутеры, NGFW, WLC и прочее, теперь может быть на одной железке. Имеет смысл брать тем, кто открывает новые филиалы, например.

Вот их аналоги по Гартнеру:

Отличия «на пальцах» от аналогов в том, что Фортинет даёт в целом высокий стандарт по рынку в плане защиты канала, только лицензируется на устройство и позволяет распределять мощность как угодно. При подключении новых функций у всех этих решений падает производительность, у Фортинета при использовании дополнительных функций поведение более предсказуемое за счёт оптимизации нагрузки аппаратными сопроцессорами.

Чем выгодно

Фортинет предлагает достаточно выгодные по стоимости решения по сравнению с аналогичным оборудованием других производителей. Для крупного бизнеса главная «точка» сравнения — цена за единицу трафика, для малого и среднего — функциональность. У других вендоров часто такой же набор фич требует очень дорогой железки.

Подводные камни

Пока не стало совсем радостно, расскажу о том, что нужно знать заранее про особенности этой архитектуры и конкретных решений:

- Лицензирование по железкам, то есть вы покупаете мощность (процессоры) и делаете, что хотите. Естественно, возникает желание нагрузить защитный сервер кучей функций — и на момент внедрения он будет всё перемалывать. С ростом трафика и требований производительность будет падать, и нужно будет отключать часть функциональности. Поэтому очень важно протестировать устройство на реальных задачах и взять запас с пониманием своего роста трафика, роста их базы сигнатур и так далее. Известная мне типовая история: сначала админы включают всё и сразу (как в том анекдоте про финскую бензопилу), потом ждут, пока железка всё схавает. И нагружают ещё. Когда пила скажет «хррр», отключают часть функций. Так и живут.

- Масштабирование — докупкой новых железок (новых моделей) или строительством кластера из старых. Сразу просчитывайте эти варианты на года три вперёд, чтобы цены не стали сюрпризом. Старая железка никак не апгрейдится, только продаётся, выкидывается или ставится в кластер.

- Действующий сертификат ФСТЭК распространяется на устаревшие модели, но ходят слухи о сертификации новой линейки устройств. Здесь же для работающих с ПД вторая засада — обновление базы сигнатур. Сила решения — в постоянном получении данных, поэтому «запломбировать и оставить» не получится, это подходит не всем банкам.

- Полные аппаратные байпассы сделаны отдельным решением. Правда, у других вендоров их обычно вообще нет.

- Есть разбор SSL по схеме MitM с импортом «родных» сертификатов (с возможностью подписывания трафика) или выставлением самоподписанных на устройстве. После расшифровки проверяется всё то же самое, что и обычно. SSL strip нагружает процессоры, поэтому, несмотря на то, что никаких дополнительных устройств не надо, этот отдельный процесс в ФортиОС будет кушать довольно много ресурсов. Однако можно делать SSL-Offload на внешний дешифратор, если не хочется использовать под эти задачи сам файерволл.

- Естественно, не надо забывать, что штатный режим подразумевает отправку подозрительного трафика в их центры анализа, но ни веднор, ни интегратор не имеют права включать эту опцию без прямого согласования с вами, если не хотите делиться своим SSL-содержимым.

Резюме

Это железо верхнего сегмента, которое окупается за счёт лучшей стоимости владения на больших инфраструктурах. У него предсказуемая производительность (в сравнении с конкурентами), есть широкая поддержка виртуальных инфраструктур (ESXi, Xen, KVM, Hyper-V, а также облачные Azure и AWS), большое количество поддерживаемых гипервизоров, куча разных типов защит. Однако отмечу: при определении бюджета или настройке правил нужны обязательные тесты до внедрения.

Ссылки

- Попробовать их железки можно в виде виртуальных машин (они предоставляют образ через 1–2 дня после заявки) — russia@fortinet.com, документация — docs.fortinet.com. Мы как их официальный партнёр можем помочь с пилотным внедрением реального оборудования.

- Базовое описание архитектуры решения

- Презентация о компании и её стратегии; презентация о решениях; выступление на вебинаре УЦСБ о решениях Фортинет; выступление об операторах связи; все аспекты замены Microsoft TMG.

- Понты: сертификация от направленных атак — ATP сертификация от NSS Labs (лучший рейтинг — Recommended) и ICSA; NSS Labs recommended статус по NGFW; Virus Bulletin отрейтинговал антиспам как один из лучших; Virus Bulletin отрейтинговал потоковый антивирус как один из лучших; IPS имеет высший рейтинг от NSS Labs.

- Внедрения, база знаний MSSP (огромное количество материалов для старта бизнеса операторам связи), решение по url фильтрации по спискам Роскомнадзора. И ещё пара примеров: вот и вот.

- Матрица продуктов (PDF)

- На мою почту AVrublevsky@croc.ru пишите с вопросами (в частности, могу по опыту помочь с сайзингом или прогнозом на 3 года по производительности, но присылайте конкретные точные вопросы, пожалуйста).

- 30 марта у нас состоится вебинар по теме обеспечения информационной безопасности на базе решений Fortinet. Кому интересно — подключайтесь.

Автор: КРОК