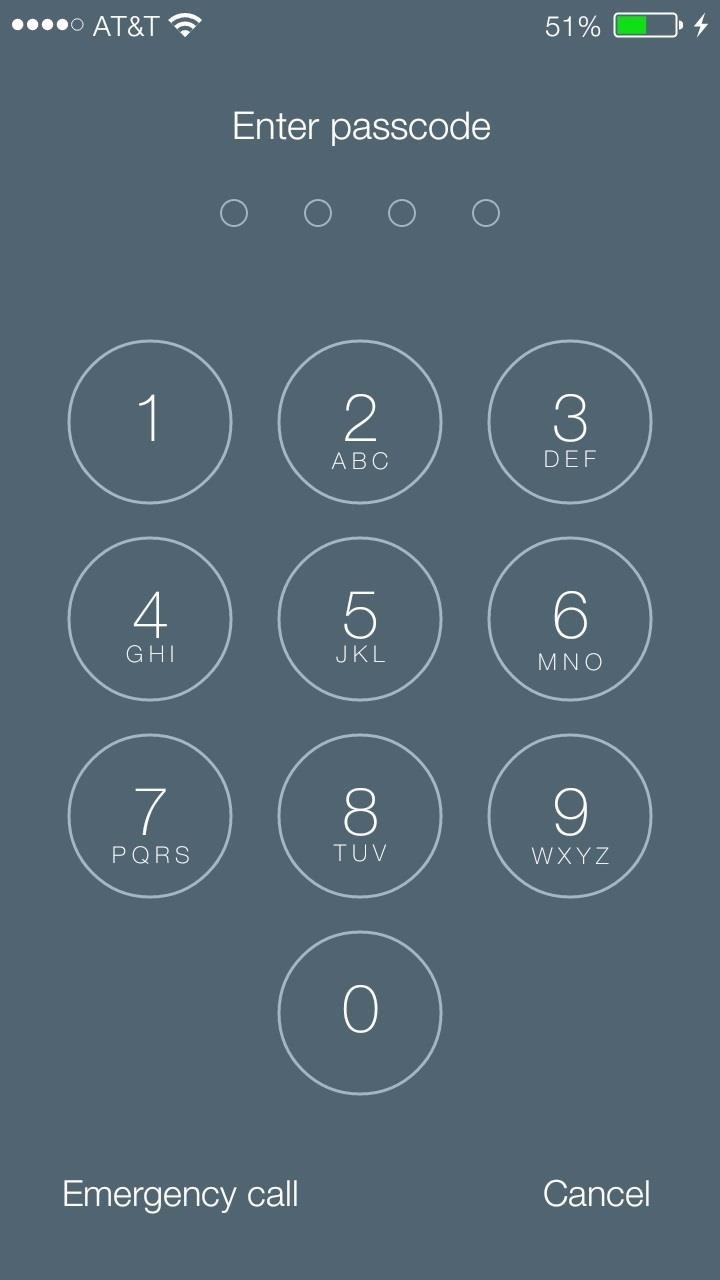

Большинство пользователей уверены, что PIN-код надежно защищает смартфоны от несанкционированного доступа. Однако новейшие разработки энтузиастов и злоумышленников могут поставить под сомнение этот факт. Технологии взлома развиваются едва ли не быстрее, чем методы обеспечения безопасности.

Большинство пользователей уверены, что PIN-код надежно защищает смартфоны от несанкционированного доступа. Однако новейшие разработки энтузиастов и злоумышленников могут поставить под сомнение этот факт. Технологии взлома развиваются едва ли не быстрее, чем методы обеспечения безопасности.

Недавно СМИ узнали о появлении новой технологии взлома персональных данных пользователей через мобильный телефон, подключенный к сети Wi-Fi.

В популярном блоге бывшего технического директора компании SpringSource (создателя Java-фреймворка Spring) Адриана Колье (Adrian Colyer) The Morning Paper появилось описание этой технологии. Она работает при вводе PIN-кода контактным способом.

Чтобы отследить набор PIN-кода, злоумышленники анализируют WiFi-сигнал. Для того, чтобы взлом устройства был возможен, хакер должен создать удаленную точку беспроводного доступа, выбрав своей жертвой, к примеру, посетителя кафе, сидящего за столиком со смартфоном в руках.

Выяснилось, что движение пальцев пользователя во время набора PIN-кода влияет на WiFi-сигнал устройства.

Поэтому по изменениям сигнала злоумышленник может проследить, как изменяются цифры. Положение пальцев пользователя на гаджете при вводе пароля создаёт колебания беспроводного сигнала – микропомехи. Специально созданные алгоритмы проводят анализ информации и подбирают несколько вариантов PIN-кода. Во время тестирования данного метода система предложила три возможных варианта пароля, один из низ оказался правильным. Вследствие этого удалось сделать покупку с помощью платёжной системы Alipay.

Таким образом, жертвой хакеров может стать практически любой владелец смартфона, который не боится подключаться к открытым и бесплатным беспроводным сетям. Такая точка доступа, организованная злоумышленником, может стать «мышеловкой с бесплатным сыром». Пользуясь этой методикой, можно завладеть паролями от социальных сетей и платежных сервисов.

Анализ изменений в WiFi-сигнале для идентификации вводимого PIN-кода осуществляется с помощью специального ПО.

Атака получила название WindTalker («Говорящий с ветром») – по аналогии с индейцами-шифровальщикам из племени навахо.

В отличие от других способов взлома устройств, например, определяющих пароли по звуку нажимаемых клавиш или отслеживающих движение рук (или компьютерной мыши) пользователя, этот способ не требует непосредственного доступа к гаджету и подключения к нему по уже существующим в этой зоне Wi-Fi каналам. Более того, получается, что технология работает и для HTTPS-соединений, или, правильнее сказать, в обход оных.

Как это работает

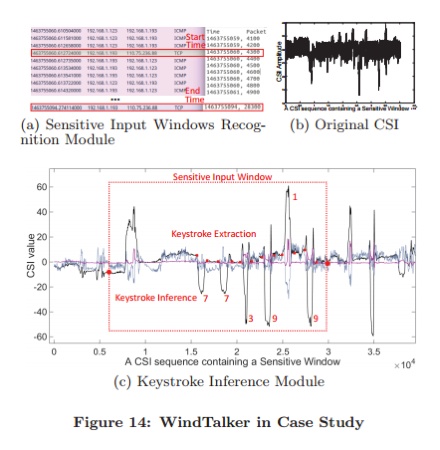

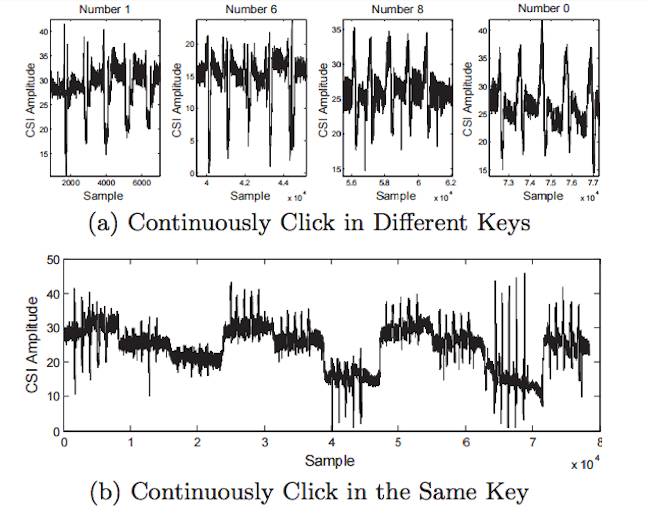

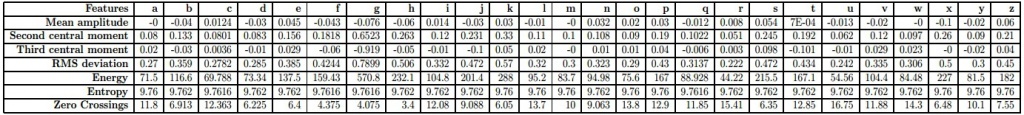

Кроме движений пальцев, в технологии учитывается еще один параметр – каким образом пользователь держит смартфон. В совокупности на основе этих двух параметров во временном ряде формируется уникальный паттерн Channel State Information (CSI). Только после этого можно применить алгоритмы анализа.

CSI является частью протокола Wi-Fi и предоставляет основную информацию о состоянии сигнала Wi-Fi.

Ранее CSI использовалась для распознавания более крупных движений и позволяла определять присутствие человека в комнате и улавливать жесты. На базе этой технологии была разработана система WiHear, способная распознавать движения рта, то есть читать по губам. WiKey вывела WiHear на совершенно другой уровень – теперь с ее помощью можно не только читать по губам, но и определять движения пальцев, рук и клавиш.

Злоумышленник собирает значения CSI сигнала Wi-Fi с помощью вредоносной точки доступа. Для этого нужно отправить соответствующий запрос через ICMP-протокол и получить в ответ набор пакетов. Для анализа необходимо обеспечить скорость передачи минимум 800 пакетов в секунду.

Проанализировав полученный сигнал, злоумышленник может идентифицировать набранные пользователем символы с точностью до 68,3%. Точность варьируется в зависимости от модели смартфона, однако ее можно повысить, обучая алгоритм и получив больше данных.

Чем больше попыток введения PIN-кода делает пользователь, тем выше будет точность распознавания, так как массив значений CSI в этом случае растет.

«Таким образом, наиболее уязвимыми оказываются приложения, позволяющие пользователям пробовать вводить пароль многократно», — резюмирует Адриан Колье.

Предшественники

Вычисление персональных данных по сигналам неоднократно использовалось различными злоумышленниками при создании или развитии существующих технологий. К примеру, смарт-часы узнавали пароль с точностью до 65%, отслеживая движение руки пользователя над клавиатурой. С точностью до 94% микрофон смартфона по звуку определял последовательность нажатия клавиш на гаджете и так далее.

Что касается технологии Wi-Fi, ранее она уже рассматривалась для использования в целях слежки за людьми. Одна из разработок предлагала с помощью Wi-Fi находить людей в соседних помещениях, отслеживая и действия, и передвижения, вплоть до получения изображения, сравнимого с видеорядом камер.

Ранее была представлена атака WiKey, позволяющая с помощью CSI перехватывать нажатия на физической клавиатуре.

По мнению исследователей, WiHear является не только предоставляет обширное поле для атак, но также предоставляет большие возможности для взаимодействия человека с компьютером.

Автор: semen_grinshtein