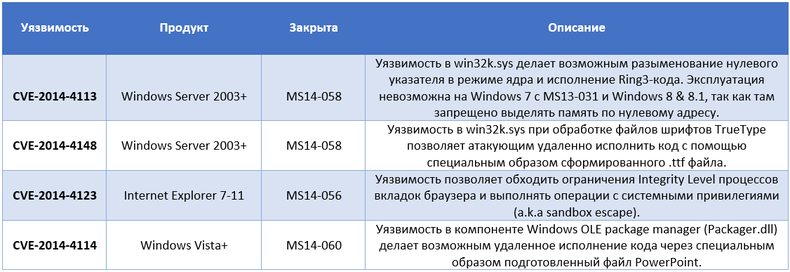

Только за вчерашний день для Windows были обнародованы 4 0day уязвимости, которые уже закрыты Microsoft плановым patch tuesday. Кроме уже упоминавшейся Remote Code Execution уязвимости CVE-2014-4114 в компоненте OLE package manager, стало известно о еще одной RCE уязвимости и двух Local Privilege Escalation уязвимостях, которые присутствуют в драйвере win32k.sys и браузере Internet Explorer. Уязвимости используются атакующими в направленных атаках и представлены ниже в таблице.

Всего за прошедший patch tuesday Microsoft закрыла 24 уязвимости в продуктах Windows, IE, Office, .NET Framework, и ASP .NET. Для этого были выпущены 8 обновлений, три из которых имеют статус Critical и пять Important. Кроме этого, новая опция безопасности Internet Explorer 11 под названием «ActiveX control blocking feature», о которой мы подробно писали здесь, была расширена для блокирования устаревших плагинов Silverlight.