Представьте: хакеру больше не нужно сидеть ночами, вылизывая строчки кода для нового вируса. Достаточно открыть чат с ИИ и написать: «Сделай мне вредоносную программу, которая обойдёт защиту Windows 11 и зашифрует файлы»Читать полностью »

Представьте: хакеру больше не нужно сидеть ночами, вылизывая строчки кода для нового вируса. Достаточно открыть чат с ИИ и написать: «Сделай мне вредоносную программу, которая обойдёт защиту Windows 11 и зашифрует файлы»Читать полностью »

Single Sign‑On (SSO) позволяет пользователям входить в разные приложения с одним набором учётных данных, упрощая доступ и повышая безопасность. Эта статья поможет системным аналитикам разобраться в принципах SSO, сравнить механизмы OpenID Connect (OIDC), SAML и Kerberos и выбрать подходящий для проекта. От простых объяснений до технических деталей — вы получите полное представление о том, как работает SSO.

Атаки с подбором учётных данных оказали огромное влияние в 2024 году, подпитываемые замкнутым кругом заражений инфостилерами и утечек данных. Однако ситуация может стать ещё хуже с появлением Computer‑Using Agents (CUA) — нового типа ИИ‑агентов, обеспечивающих дешёвую и малозатратную автоматизацию распространённых веб‑задач, включая те, которые активно используют злоумышленники.

Привет! Статья в первую очередь была прежде всего написана для самого себя с целью запоминания интересного опыта по реализации кастомных костылей авторизации с помощью JWT-токенов, находящихся в куки.

В качестве бекенда был выбран горячо любимый Django Rest Framework, в качестве фронтовой части в моем случае использовался React. Начну с реализации серверной стороны. Я пропущу шаги по настройке Django REST Framework в связке с React. В Django в моем случае в качестве приложения для аутентификации пользователей было создано приложение user.

В качестве базы JWT-токенов взял библиотеку Simple JWTЧитать полностью »

Это обзорная статья, в которой очень поверхностно и не подробно рассказывается о том, что такое формальная верификация программного кода, зачем она нужна и чем она отличается от аудита и тестирования.

Формальная верификация — это доказательство с использованием математических методов корректности программного обеспечения.

Формальная верификация молода. На сегодняшний день, на сайте хабр, например, нет (пока) специализации «Формальная верификация», нет специальности «Proof инженер» или «Специалист по формальной верификации». А люди, работающие по этой специальности — есть.

Вы создаете сервис, а в нем - регистрацию по номеру телефона? Вы создаете проблему себе и своим пользователям. Это не защитит ваш сервис от спамеров и нежелательных регистраций. Аккаунт ваших пользователей это тоже не защитит. Давайте разберемся почему.

Для СНГ стоимость аренды номера на 10 минут для регистрации и приема СМС начинается от 0.03 $ . Сегодня эта защита по цене взлома приближается к разгадываю капчи индусами. Т.е. за 1 $ пользователь сможет создать пару десятков аккаунтов, с которым сможет спамить, писать непотребства, накручивать статистику и т.д.Читать полностью »

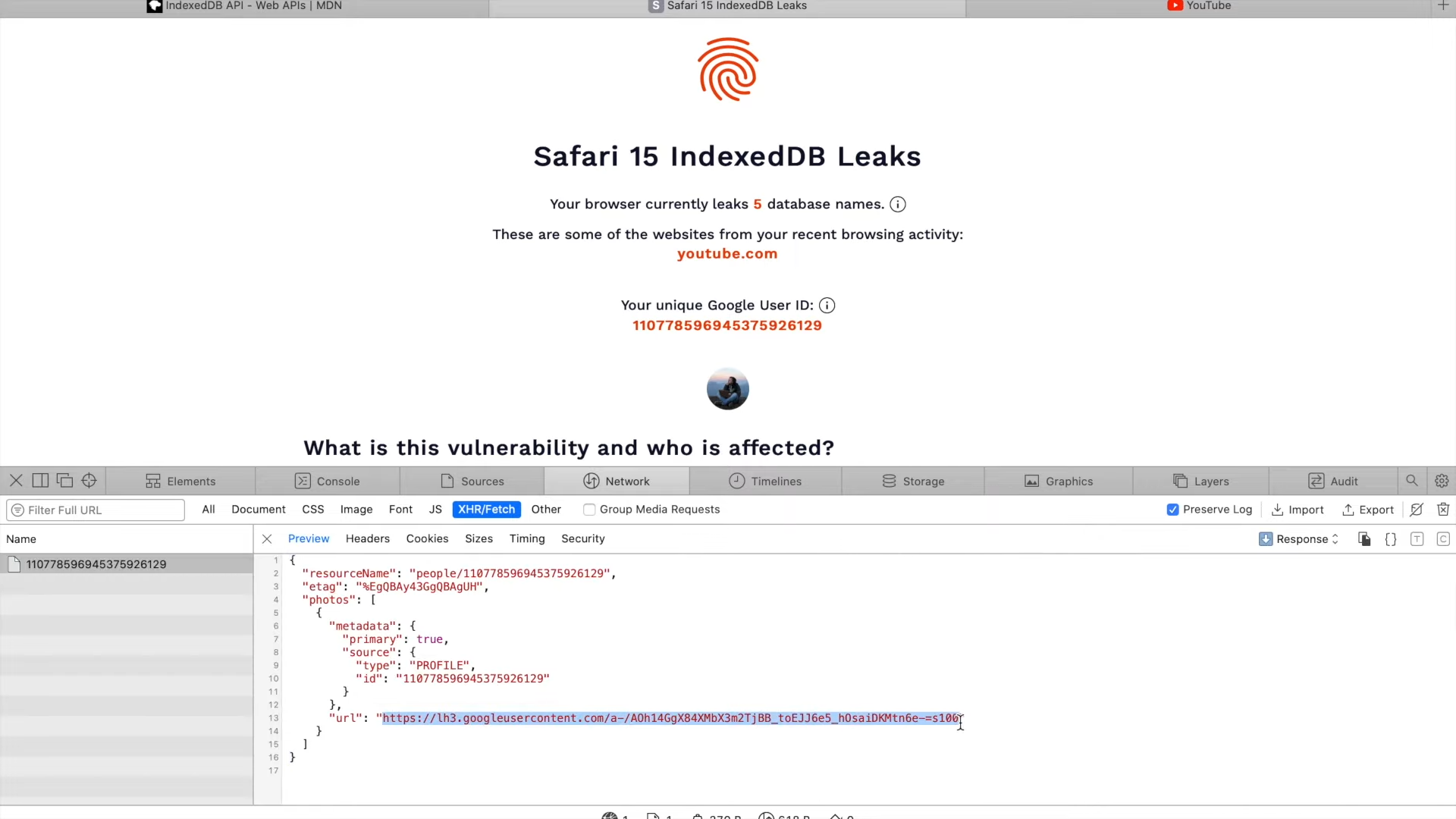

FingerprintJS не использует эту уязвимость в своих продуктах и не предоставляет сервисы межсайтового отслеживания. Мы боремся с мошенничеством и поддерживаем тенденцию полного устранения межсайтового отслеживания.

7 августа Facebook представил Pysa — ориентированный на безопасность статический анализатор с открытым исходным кодом, помогающий работать с миллионами строк в Instagram. Раскрыты ограничения, затронуты проектные решения и, конечно, средства, помогающие избегать ложных положительных срабатываний. Показана ситуация, когда Pysa наиболее полезен, и код, в котором анализатор неприменим. Подробности из блога Facebook Engineering под катом.

Читать полностью »

Я с 2014 года работаю над безопасностью мобильных и веб-приложений. Много раз слышал от разных людей и в разном контексте про «трейдофф usability vs security», при этом с самого начала видел в этом какой-то подвох. В этом посте я поделюсь своим мнением, почему, на мой взгляд, это не трейдофф, и на самом деле от него давно стоит отказаться.

Современный PHP совсем не тот, что был во времена пятой версии. Обидно до сих пор встречать хейтеров языка, которые обвиняют его по-старинке, не зная 7-ю версию. Надеемся, мы и не встретим их на большом PHP-митапе в Казани 14 декабря. А всех остальных ждем с радостью. Дело будет днем субботы, так что можно доехать из Иннополиса, Челнов, Ульяновска, Москвы… Многие докладчики также приедут из других городов.

В общем, приходите. А еще добавляйтесь в чат первой казанской BeerPHP-встречи — она пройдет сразу после митапа.

По традиции, мы взяли блиц-интервью у докладчиков: узнали, чего бы они пожелали языку, чем удивят на встрече, какими вещами не гордятся и о чем еще с ними поговорить, помимо разработки.

Читать полностью »