Наверное скажу банальность, но люди устроены очень странно (а ИТ-шники вдвойне). Они живо интересуются маркетинговыми новинками и рвутся их внедрять, но при этом равнодушно проходят мимо технологий, которые на самом деле могут защитить их компании от реального вреда.

Возьмем для примера технологию двухфакторной аутентификации (2FA). Обычные пароли злоумышленник легко может подсмотреть и/или украсть (что очень часто и происходит), а затем войти в систему под правами легального пользователя. Причем сам пользователь скорее всего не догадается о факте кражи пароля до наступления неприятных (а иногда и весьма тяжелых) последствий.

И это при том, что практически ни для кого не является откровением тот факт, что использование методов двухфакторной аутентификации позволит сильно сократить, вероятность наступления каких-то тяжелых последствий, а то и полностью от них защититься.

Под катом мы расскажем как попытались представить себя на месте лиц принимающих решение о внедрении 2FA в организации, и поняли как их заинтересовать.

Для желающих немного теории:

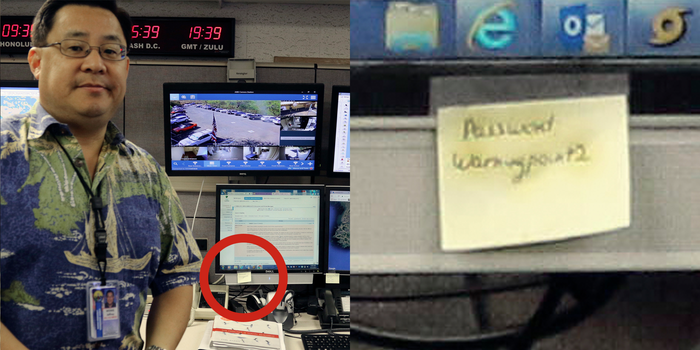

Но результате введения таких политик пароли стало так тяжело запомнить, что их стали записывать. И оставлять на самых видных местах, где любой может их подсмотреть. Например вот так:

Пароли более аккуратных коллег можно подсмотреть стоя рядом с ними в момент, когда они эти пароли вводят.

В состав дистрибутива Kali Linux, формально предназначенного для тестирования на проникновение (penetration testing) входит программное обеспечение, которое может быть для перехвата и анализа трафика для получения паролей при аутентификации, причем делает это практически в автоматическом режиме. Не нужно иметь высокой квалификации или специальных знаний — достаточно скачать установить дистрибутив Kali Linux и запустить программу.

Если сотрудник работает вне офиса (командировка, выезд к заказчику, отпуск, домашний офис), то для кражи паролей создают фальшивые точки доступа с тем же именем, что и легальные, например с помощью WiFi-Pumpkin из того же Kali Linux. Человек подключается в Шереметьево к точке доступа «Sheremetievo-WiFi» и весь его трафик становится доступен злоумышленнику. Другой способ кражи паролей — заражение точек доступа вредоносным кодом, после чего злоумышленник получает возможность анализировать проходящий трафик.

- Фактор знания («я знаю»). Пользователь знает свой уникальный секретный пароль или PIN-код. Пароль можно украсть с помощью специального программного и аппаратного обеспечения, или просто подсмотреть. А также получить с помощью социальной инженерии, когда жертва самостоятельно передаст свой пароль злоумышленнику.

- Фактор обладания («я имею»). Пользователь обладает физическим устройством, которые он должен использовать в процессе аутентификации. Обычно таким устройством является USB-токен или смарт-карта (также может выступать в качестве электронного пропуска в офис). Для аутентификации токен или смарт-карту нужно подключить к компьютеру или мобильному устройству. Также можно использовать программный или аппаратный генератор одноразовых паролей.

- Фактор свойства («я есть»). Биометрические показатели, такие как отпечатки пальцев, рисунок радужной оболочки глаза, ДНК и т.п. Фактор, который кажется очень надежным, но на самом деле имеет множество недостатков. Качественные биометрические считыватели достаточно дороги, а дешевые не достаточно надежны. Отпечатки пальцев научились подделывать, сканеры радужной оболочки глаза часто ошибаются, а идентификацию по лицу можно обмануть с помощью трехмерной модели головы. Кроме того, количество показателей сильно ограничено (10 пальцев, два глаза, один голос). Скомпрометированный пароль можно сменить, утерянный токен — заменить, а вот рубить пальцы, если информация об отпечатке попадет к злоумышленнику, как-то не очень правильно (а отрастить новые и вовсе невозможно). Также не будем рассматривать болезненную процедуру лазерного выжигания отпечатков пальцев.

Комбинация из двух связанных между собой факторов и является двухфакторной аутентификацией.

В большинстве случаев пользователю необходимо подключить токен/смарт-карту к компьютеру и ввести PIN-код, открывающий доступ к токену (для некоторых ОТР токенов нужно будет ввести код с экрана устройства).

PIN-код можно придумать достаточно простой, поскольку даже узнав его, злоумышленник ничего не сможет сделать без токена. А если токен будет украден, то владелец немедленно обнаружит этот факт и тут же позвонит или напишет системному администратору, который должен будет сразу же отозвать сертификаты пользователя, а значит вход с помощью украденного токена будет уже невозможен.

Операционная система Microsoft Windows / Windows Server содержит все необходимое программное обеспечение для реализации в организации двухфакторной аутентификации на основе токенов / смарт-карт, то есть дополнительного программного обеспечения покупать не придется, а каждому сотруднику будет необходимо выдать по токену.

Необходимо заметить, что использование кодов подтверждения, получаемых посредством SMS, является элементом не двухфакторной аутентификации, а двухэтапной верификации и предоставляет гораздо более слабую защиту от взлома. Например, мошенники научились подделывать сим-карты, что позволяет им перехватывать SMS и служебные сообщения и в результате красть деньги и информацию.

А в ряде случаев доступ к сим-карте предоставляют излишне доверчивые или нечистые на руку сотрудники оператора мобильной связи. Вот недавняя статья, опубликованная на Хабре, где автор демонстрирует, представители какого оператора согласились пойти на встречу предполагаемому «взломщику», а какие отказались.

Также нельзя забывать и про фишинг, когда люди после недолгих уговоров сами помогают мошенникам, сообщая им коды, присланные по SMS. В довершение всего, SMS-коды обычно пересылаются на сервер через общедоступные сети, то есть среда передачи не является доверенной. Да и среда исполнения тоже не является доверенной — на смартфоне может обитать вредоносное программное обеспечение, которое тут же отправит присланные коды злоумышленнику.

В последнее время вместо передачи кодов через SMS предлагается использовать PUSH-уведомления. Утверждается, что они безопаснее, однако это не так, поскольку все уведомления проходят через Push Notification Service, прежде, чем попадают на устройство пользователя. И, например, Apple Developer Program напрямую запрещает (License Agreement, Приложение 1, пункт 4) данные действия ввиду небезопасности таких уведомлений. Подробности описаны в этой весьма толковой статье.

Итак, существует технология двухфакторной аутентификации, способная при минимальных затратах (денежных и временных) эффективно защищать пользователей от кражи паролей, а, как следствие, их работодателей от потери информации и прочих проблем с безопасностью.

Но почему-то эта технология внедрена лишь в относительно небольшом количестве наиболее защищённых и продвинутых в сфере информационной безопасности компаний. Чего ждут остальные? Не опасаются за безопасность своей ИТ-инфраструктуры или не считают угрозу серьёзной? А может быть уверены, что внедрение дополнительных мер безопасности приведет к ухудшению условий работы пользователей и/или понижению их КПД?

Чтобы понять это, мы решили обратиться к старому проверенному методу — придумать персонажей, которые должны отвечать за внедрение 2FA, и в процессе описания их поведенческих профилей попытаться влезть в их шкуру (или как говорят американцы — походить в их ботинках). Если такой метод работает для проектирования новых продуктов, то почему бы ему не быть столь же эффективным для анализа причин (не)использования проверенной временем технологии?

Мы создали четырех персонажей: двух директоров и двух начальников ИТ-отделов для двух компаний — крупной и средней. И для каждого их них написали свою историю. Вот первая из них.

Федор

Компания

Нефтеперерабатывающий завод ФлайТек, часть крупного нефтяного холдинга ФлайОйл. Всего на НПЗ работает более 3 тыс. человек, но с вычислительной техникой связано около тысячи. Это как вспомогательные подразделения (управленцы, бухгалтерия, логистика, служба сбыта, маркетинг), так и производственники, работающие с АСУ ТП (автоматизированные системы управления технологическими процессами — производством нефтепродуктов) через терминалы на Microsoft Windows.

Должность

Руководитель ИТ-департамента. Руководит командой из 10 человек.

За что отвечает

За работоспособность ИТ-инфраструктуры предприятия. Грубо говоря, чтобы никто ни на что не жаловался.

- Федору известно, что низкая ИТ-квалификация сотрудников может приводить к сбоям на их ПК. Он организовал службу технической поддержки, которая работает с подобными незначительными проблемами.

- Федор знает, что оборудование стареет и может отказать, сделав работу сотрудника, отдела или всего завода невозможной. Поэтому он организовал резервный фонд на случай замены и прописал политики экстренной замены — процедуру и ответственных.

- Федору известно, что из-за атак хакеров, аппаратных сбоев, пожаров, наводнений и пр. данные могут быть повреждены. Он организовал создание резервных копий данных и прописал политику восстановления данных в случае сбоя.

- Федор знает, что в серверном ПО происходят сбои, которые могут поставить под угрозу работу офиса или производство. Поэтому он использует методы оперативной диагностики неисправностей и прописал политики восстановления работоспособности серверного ПО.

- Федор боится вирусов. Он знает, что они могут заразить компьютеры сотрудников или системы АСУ ТП. Поэтому он закупил и установил антивирусное ПО и настроил его регулярное обновление.

- Федор боится сетевых взломщиков, поэтому он использует средства обнаружения и предотвращения вторжений и прочие сетевые средства защиты.

Что общего в этих шести пунктах? Федор понимает, что если что-то случится в рамках вышеперечисленного, то спросят с него. Иногда за причину (вирусы, если они будут бесконтрольно распространяться по сети), иногда за последствия (отсутствие резервных копий при восстановлении).

За что не отвечает

- За то, что хотя и имеет источником ИТ, но попадает в зону ответственности других руководителей. Например, если сломается терминал оператора АСУ ТП, то за это отвечает Федор. Если же оператор АСУ ТП введет неправильную команду, то это будут проблемы производственников. По их заказу Федор может дать команду доработать софт АСУ ТП так, чтобы он распознавал неверные команды и не давал их выполнять. Но ТЗ будут писать производственники, Федор будет только посредником и ответственным за внедрение и беспроблемность эксплуатации. Более близкий к рассматриваемой теме пример — если сотрудник, легально обладающий правами работы в ИТ-инфраструктуре предприятия, попробует использовать их для деструктивных действий или захочет использовать корпоративную информацию в личных целях, то Федор будет отвечать только в случае, если было дано больше прав, чем необходимо сотруднику в данный момент для выполнения его должностных обязанностей. В остальном это будет проблема службы безопасности и непосредственного руководителя сотрудника.

- За реализацию рисков, принятых руководством. От всего защититься невозможно или слишком дорого. Если руководство решит, например, что полная утрата серверов из-за пожара или наводнения невозможна из-за особенностей расположения или защиты серверной, то денег на резервные сервера не выделят. А в случае возникновения проблем ответственность будет нести уже руководство.

Однако! Это справедливо, если Федор заранее проинформировал руководство об этих рисках. Дело в том, что топ-менеджеры редко являются специалистами в ИТ, поэтому они могут даже не предполагать сколько всего плохого может случиться. Поэтому если происходит что-то, о чем топы не были осведомлены, то виновным объявят Федора. Поэтому он старается предупредить о возможных проблемах, но после этого ответственность за принятие решение переходит на топов.

Профессиональное мировоззрение

У Федора достаточно проблем и забот при выполнении своих служебных обязанностей и при защите от угроз, которые он считает вероятными или с которыми он сам сталкивался. Также он понимает, что производители систем защиты ориентированы на продажу своих продуктов, поэтому заинтересованы пугать как можно больше — придумывать новые угрозы и преувеличивать вероятность и значимость существующих. Поэтому Федор обычно весьма скептически реагирует на рассказы о новых угрозах и способах их решения.

Федору проще поверить в новые угрозы, вызванные новым витком развития технологий или открытием хакерами новых дыр для взлома, чем в давно существующие угрозы, с которыми он в теории мог бы столкнуться, но не сталкивался.

Когда Федор узнает о новой угрозе, в которую он верит, то пишет простой план защиты от данной угрозы с указанием того, какие ресурсы (люди, ПО, hardware) для этого потребуются. Этот план представляется топам. Если топы согласны выделит соответствующие ресурсы, то защита от конкретной угрозы внедряется на НПЗ, Но поскольку топы — не профессионалы в ИТ, то согласие на реализацию плана зачастую зависит от правильной подачи Федора. От того, хочется ли ему на самом деле внедрить защиту от данной угрозы или хочется переложить потенциальную ответственность на топов, если угроза и правда окажется реальной, а план по ее предотвращению не будет принят.

Текущее отношение к 2FA

За все время работы, Федор никогда не сталкивался с серьезными последствиями кражи паролей. Он готов признать, что одни сотрудники могли знать пароли других, и даже тайком пару раз слышал как сотрудники обсуждали свои пароли. Федор даже в курсе того, что сотрудники передают свои пароли, не блокируют сеансы, работают из-под чужой учетной записи. Но, по его мнению, ни к каким серьезным утечкам, а тем более взломам или ущербу это не приводило и не приведет. Он готов признать, что причинно-следственная связь существует, но хочет, чтобы кто-то ему её явно показал. Он не будет рассматривать 2FA до тех пор пока не будет явного прецедента, или пока его не заставят

По мнению Федора, за борьбу с утечками отвечает служба безопасности (департамент ИТ только может предоставить необходимые технические средства). В конце концов, не заставляют же ИТ следить за хранением бумажных документов и железных ключей от офиса — даже если ИТ и обслуживает установленные по заказу СБ камеры видео-наблюдения.

Федор считает, что в компании есть политики, обязывающие сотрудников надежно хранить свои пароли, подписанные самими сотрудниками. И если что-то произойдет, то конкретный человек понесет наказание за свою беспечность. А надзирает за исполнением политик пусть СБ. Тут, правда, нельзя не заметить, что теория часто расходится с практикой. Особо важного или заслуженного сотрудника не тронут даже если он себе на лбу пароль напишет, а бесправному низкоуровневому сотруднику все равно, так как терять ему особо нечего. Лишь использование технических средства может всех уравнять.

Единственная область, где Федор испытывает реальное беспокойство — сохранность паролей сисадминов. Потому что если кто-то причинит вред ИТ-инфраструктуре от имени сисадмина и с его обширными правами, то неминуемо будет проведено серьезное расследование, где виновным могут назначить не только беспечного сисадмина, но и (в зависимости от тяжести ущерба) самого Федора.

Ну и где же выводы? Их пока нет, ведь за рамками этой статьи остался рассказ еще о трех персонажах — непосредственном начальнике Федора, генеральном директоре НПЗ, а также о руководителе ИТ-отдела и владельце логистического бизнеса. Очень скоро мы расскажем, что они думают про двухфакторную аутентификацию.

А пока очень хотелось бы узнать, что думаете о 2FA вы — и в виде свободных комментариев и в виде ответов на опрос. Считаете ли вы эту тему актуальной? Реальна ли с вашей точки зрения угроза? Стоит ли предприятиям тратить деньги на внедрение 2FA?

И кстати — узнали ли вы себя в Фёдоре, или быть может на него похож ваш начальник / коллега? А возможно мы ошиблись и у подобных персонажей совсем другие интересы сфера ответственности?

Автор: AI4