Механизм повышения производительности процессоров Intel под названием Direct Data I/O (DDIO) оказался связан с критической уязвимостью NetCAT, которая позволяет злоумышленникам перехватывать нажатия клавиш во время подключения по SSH.

Уязвимость обнаружили исследователи в сфере кибербезопасности из Vrije Universiteit Amsterdam и ETH Zurich. Они опубликовали работу, в которой описали найденную ими критическую уязвимость NetCAT (сокращенно от Network Cache Attack), которая оказалась возможна благодаря поддержке Data-Direct I/O Technology.

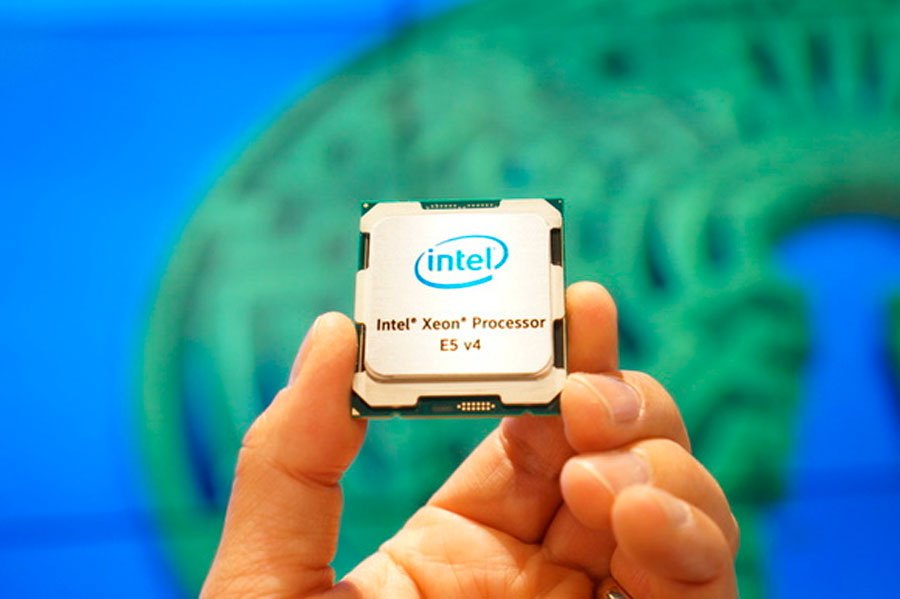

При помощи этой технологии периферийные устройства могут получить прямой доступ для записи данных в кэш процессора вместо оперативной памяти. Этот механизм полезен для работы крупных дата-центров, где оперативной памяти может не хватать. Функция DDIO по умолчанию включена на всех серверных процессорах Intel (включая Intel Xeon E5, E7 и SP) с 2012 года.

Исследователи выяснили, что полезная функция может оказаться на руку злоумышленникам. Они разработали атаку NetCAT, которая помогает перехватывать нажатия клавиш.

Благодаря данной уязвимости злоумышленники могут при использовании взломанных серверов красть данные со всех компьютеров в локальной сети.

Ещё серьёзней эта уязвимость проявляется в центрах обработки данных, где используется не только DDIO, но и RDMA (удаленный прямой доступ к памяти). При использовании этого механизма только один взломанный сервер может угрожать целой сети.

«Несмотря на то, что у NetCAT большой потенциал даже по самым минимальным прикидкам, мы полагаем, что [сейчас] сняли лишь верхний слой возможностей сетевых атак на кэш, и ожидаем подобных атак на основе NetCAT в будущем», — говорят исследователи.

Они также полагают, что в будущем атаки могут привести к краже данных, даже когда RDMA не включен. А производителям оборудования советуют позаботиться о защите улучшений микроархитектуры, прежде чем вводить их в миллиарды реальных серверов.

Компания Intel прислушалась к специалистам и уже попросила владельцев систем на процессорах Xeon отключить DDIO и RDMA на машинах с доступом к ненадежным сетям. Сейчас эксперты компании работают над исправлением, которое должно устранить уязвимость.

В то же время, как утверждает издание ArsTechnica, пользователи должны помнить, что в ближайшее время атаки, протестированные исследователями, вряд ли станут широко распространены в реальном мире.

«NetCAT — сложная атака и для большинства злоумышленников она будет посложнее, чем сорвать яблоко с ветки, — приводит ArsTechnica комментарий Каве Разави, одного из исследователей Vrije Universiteit. — В настройках сервера с ненадежными клиентами, где безопасность важнее, чем производительность, мы рекомендуем отключить DDIO».

Автор: AnnieBronson