Помните, недавно вышла серия постов молекулярного биолога Алёны Макаровой про прививки от коронавируса?

Я член команды админов из той системы чатов v1v2 по вакцинации и лично моя зона ответственности – «ЭпиВакКорона», вакцина ГНЦ «Вектор» Роспотребнадзора.

Если коротко, то в процессе независимой проверки вакцин мы выяснили, что Спутник-V отлично работает и побочки приемлимые, а их разработчик центр им. Гамалея говорит правду в СМИ про свою вакцину и её характеристики. Ковивак (им. Чумакова) работает порядково хуже – формирует антитела далеко не у всех и на низком уровне. А вот «ЭпиВакКорона» скорее всего вовсе не получилась. Подробнее у нас на сайте https://epivakorona.com/. «ЭпиВакКорона» не даёт никакой известной защиты от коронавируса. Какие-то антитела от неё в 70% появляются в организме человека, но они не способны связываться с коронавирусом.

В нашем чате https://t.me/epivakorona около 8500 человек, интересующихся нашими исследованиями и данным препаратам. И вот вчера на нас напала неизвестная группа лиц весьма своеобразным способом. Проведя небольшое исследование и ряд экспериментов удалось вычислить схему действия. В нашем чате под видом обычного пользователя сидит бот, подключённый к чату через их API. Он следит за сообщениями и как кто-то пишет новое, смотрит id пользователя. Это внутренний номер, который не равен вашему нику или номеру телефона. Id не меняется, если вы меняете ник или номер телефона.

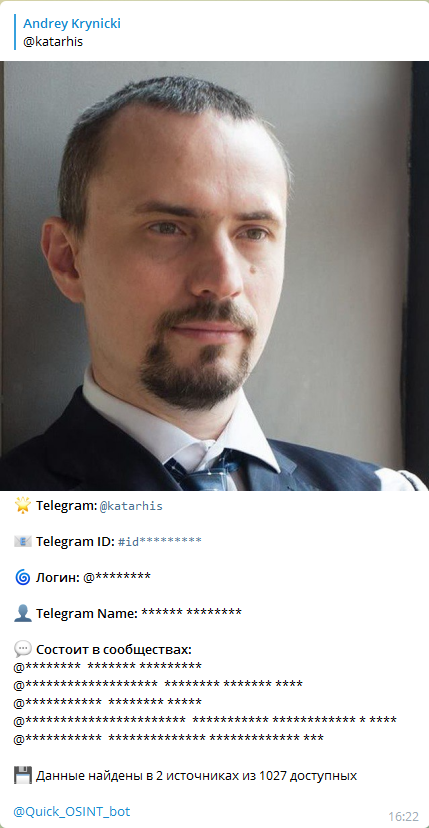

Далее по данному id пробивается по базам данных, собранных по публичным источникам. Доступ к ним есть через ботов в Telegram, например @Quick_OSINT или «Глаз бога».

Например, мой профиль там выглядит так:

Если напрямую в профиле указан номер сотового телефона или он «пробивается» по базе, то на данный телефонный номер начинается спам-атака. Иногда сразу, иногда спустя время. Когда я запустил в чат фейковый аккаунт с новым открытым номером, SMS-бомбинг начала через час. Но иногда начинается мгновенно.

На одного пользователя атака длиться примерно час. Интересен сам механизм атаки.

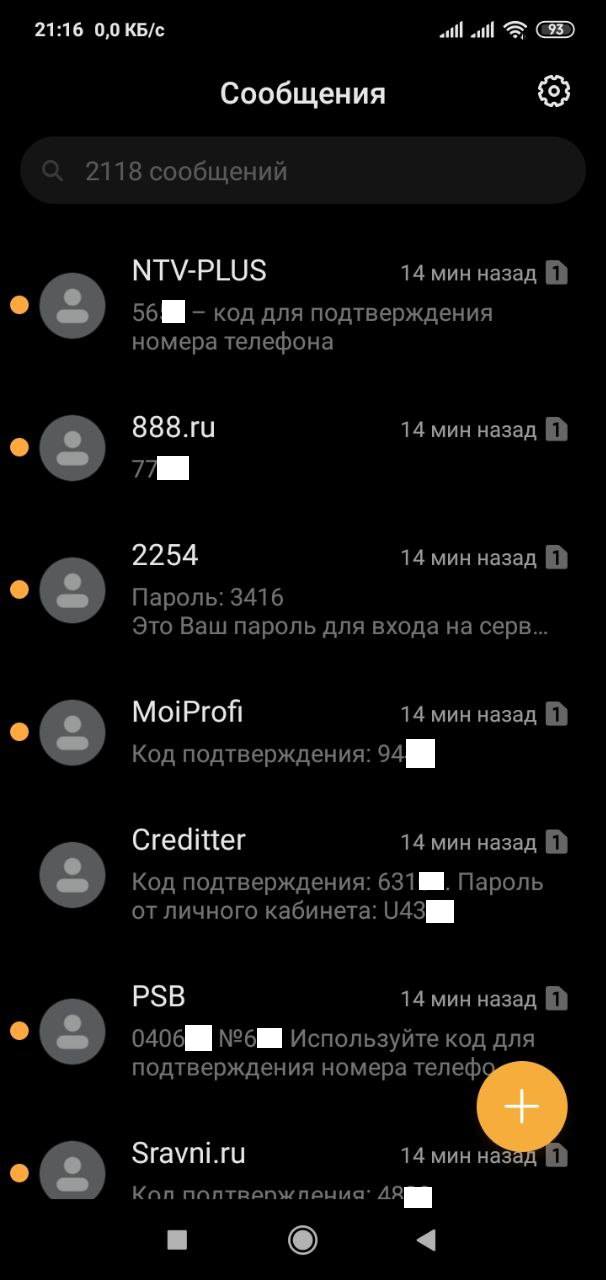

Приходит сотни сообщений такого вида:

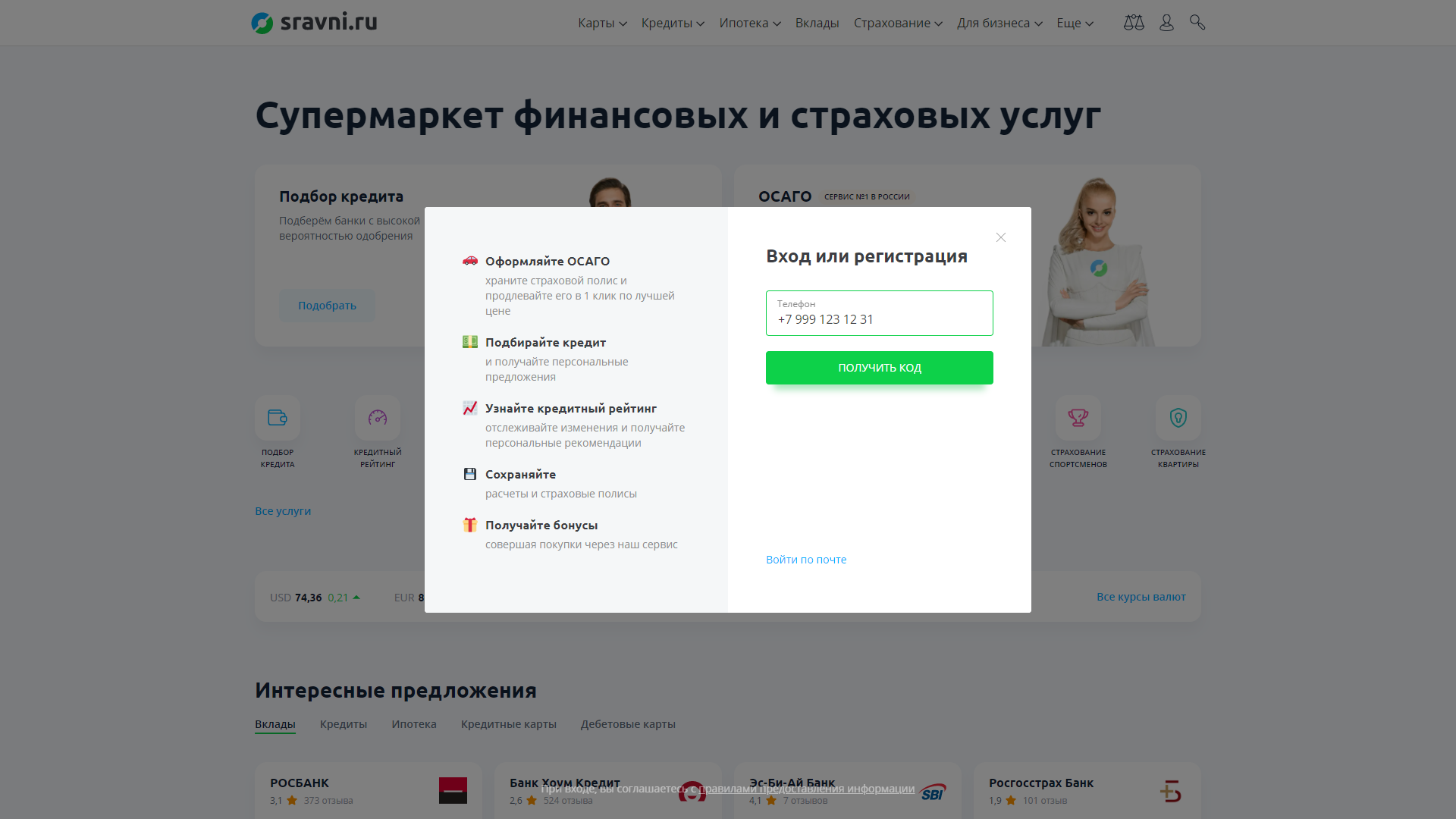

Смотрим, что же это за сайты и бренды и сразу находим источник SMS, например, сервис Sravni.ru

Общее для них всех – отсутствие капчи и таймаута между попытками. Можно в больших объёмах отправлять SMS одному и тому же человеку. При этом генератор случайных чисел каждый раз вставляет новый временный пароль и анти-спам фильтры не распознают это как спам.

При этом часть сервисов генерирует вместо SMS звонок. По задумке авторов пользователь должен ввести в поле авторизации 4-5 последних цифр номера, с которого звонили.

При этом цена каждой такой SMS около 1,5 рубля. На одного человека генерируется примерно 200 SMS. В чате у меня онлайн сидит обычно 1000 – 1500 человек. Из них постят сообщения ~500. Телефон доступен «на глаз» у 2/3 из них. Атака возобновляется примерно раз в 2-3 часа. Грубый подсчёт даёт расход на оплату SMS около 100 000р. - 300 000р. в день без учёта налогов. Это цена головотяпства разработчиков сайтов, на которых не стоит защита от такой эксплуатации сервиса.

Вот неполный список сайтов и организаций, которые «отличились»:

1. Банк «ПСБ» https://www.psbank.ru/

2. Газпром-банк https://www.gazprombank.ru/

3. ООО «Сравни.ру» https://Sravni.ru/

4. ООО «Кари» https://kari.com/

5. ООО «БУКМЕКЕРСКАЯ КОНТОРА «ФАВОРИТ» https://888.ru/

6. ПАО «МТС» https://kion.ru/home

7. ООО «ПРОФИ.РУ» https://profi.ru/

8. Сеть магазинов «Верный» https://www.verno-info.ru/

9. https://apteka-ot-sklada.ru/

10. НТВ+

11. ООО «Винлаб-Центр» https://www.winelab.ru/

И множество мелких сайтов микрокредитных организаций.

Работа по рассылке автоматизирована, скорее всего идёт через прокси.

Как исправить ситуацию?

На уровне сайтов:

1. Поставить таймаут, чтобы нельзя было одному и тому же абоненту отправить больше, чем одно SMS в минуту.

2. После трёх таких SMS увеличивать таймаут или заблокировать отправку на сутки

3. Добавить капчу

4. Добавить защиту – например, с одного айпиадреса не должно быть более 3 смс в минуту, даже на разные телефонные номера

На уровне оператора сотовой связи:

Расширить функционал чёрных списков, ограничить отправку подряд более 3 подобных SMS на один номер НЕ от абонентов .

На уровне пользователя:

1. Использовать двухфакторную авторизацию везде, где она есть

2. Использовать криптостойкие пароли и разные в разных сервисах

3. Использовать чёрные списки от операторов сотовой связи

4. Не использовать для телеграм-чатов свой основной телефонный номер и не публиковать его нигде

5. Скрывать номер телефона в профиле в настройках безопасности

На уровне админов – держать связь с техподдержкой телеграма, включить капчу на вход в открытых чатах. Предупреждать о необходимости прятать номер телефона в профиле.

Я надеюсь, что на Хабре есть айтишники вышеуказанных организаций и они в скорейшем времени закроют эту брешь. Так как экономический урон от рассылки таких SMS ощутим. Также такая атака заставляет пользователя добавлять в чёрные списки «белые» организации, что затруднит использование этих сервисов в будущем. Объём таких SMS вы можете увидеть в детализации – сколько SMS ушло на один и тот же сотовый телефон и с какой частотой.

Пост прежде всего актуален для владельцев открытых телеграм-чатов. Основная опасность такой атаки – дешевизна. Злоумышленнику почти ничего не стоит запустить и поддерживать такой скрипт, SMS-бомбинг идёт за чужой счёт.

Автор: Андрей Криницкий