Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.

Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.

Команда назвала своё творение High-speed Onion Routing at the NETwork layer или HORNET (шершень). В опубликованной на прошлой неделе работе они описали принципы предложенного концепта, который в теории может стать следующим поколением Tor. Уже в резюме они обещают скорость пропуска трафика через отдельные ноды до 93 Гбит/с. Исследователи заявляют о возможности быстрого добавления новых пользователей в сеть.

Как и Tor, HORNET использует многослойную структуру сети с луковицами. Каждый из узлов расшифровывает слой «луковицы», чтобы получить данные о том, куда следует передавать порцию данных. Затем пакет передаётся следующему узлу. HORNET использует две версии лукового протокола для защиты анонимности: один для доступа в публичный Интернет, второй использует изменённую версию протокола «точек встречи» сети Tor для доступа к сайтам скрытого веба.

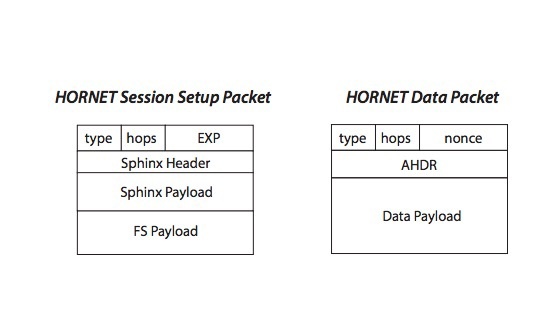

Для доступа к незащищённому сайту во внешней сети HORNET использует тороподобный протокол луковой маршутизации Sphinx. Источник создаёт для каждого из узлов пары симметричных ключей с использованием протокола Диффи — Хеллмана. Ключи используются для шифрования так называемого Forwarding Segment (сегмент пересылки), фрагмента, в котором содержится информация о состоянии передачи, хопах, информация о последующих пакетах с информацией и проч.

Для передачи собственно данных сегменты пересылки собираются от каждого из узлов в цепочке в то, что исследователи назвали anonymous header (AHDR, анонимный заголовок). Каждый узел получает доступ к собственному сегменту пересылки без разглашения информации о пути, кроме данных о прошлом и следующем узлах. Данные зашифрованы с помощью ключей для каждого из узлов, при передаче криптографические слои снимаются. Как говорят исследователи, преимуществом этой схемы является занчительное уменьшение вычислительной нагрузки для передачи каждого пакета и объёма передаваемых служебных данных о соединении.

Сравнение типов пакетов HORNET

Но в Tor есть и .onion-сайты, доступ к которым можно получить только внутри анонимной сети. Чтобы скрыть как клиента, так и сервер сайта, используется система точек встречи, которая исключает возможность прослушки трафика. Скрытый сайт выбирает точку встречи, затем в распределённую базу данных публикуется подписанная криптографическим ключом информация о возможности соединения — дескриптор скрытого сервиса. Позже при построении запроса клиент находит данные о точке встречи и уже оттуда начинает соединение. В HORNET общие методы похожи с небольшими различиями в деталях и терминологии. К примеру, дескриптор скрытого сервиса здесь называется AHDR. Есть и ряд полезных улучшений. По мере устаревания точек встречи клиент и скрытый сервис могут выбрать новую точку встречи, которая даст более быстрое соединение. Скрытый сервис при объявлении о собственном существовании может выбирать несколько точек встречи, и клиент будет иметь возможность выбрать одну с наилучшим для него каналом. Недостатком относительно Tor является увеличенный в два раза размер заголовка.

Исследователи также протестировали возможность встраивания узлов сети HORNET в программные маршрутизаторы. Код HORNET был вставлен в маршрутизаторы с софтом Intel с помощью Data Plane Development Kit (DPDK) версии 1.7. Клиент HORNET писался на Python. Как заявляют исследователи, ни одна другая анонимная сеть не писалась на уровне SDK маршрутизатора.

Отдельная глава отчёта посвящена исследованиям безопасности. Как и Tor, HORNET уязвим. Если государственные структуры или любые другие злоумышленники контролируют более одного узла на цепи прохождения данных, они могут попробовать выполнить атаку на опознавание трафика. Для этого понадобятся анализ тайминга и путей трафика, метки пакетов и другие методы, которые, как продемонстрировали некоторые исследования, работают против Tor. HORNET не в состоянии предостеречь пользователей от подобных атак, затрагивающих отдельных пользователей, признают исследователи.

По материалам Ars Technica. arXiv:1507.05724 [cs.CR]. Фотография особи Abispa ephippium, Джеймс Ниланд, CC BY 2.0.

Автор: FakeFactFelis