Впервые Microsoft® Active Directory® (AD) была выпущена вместе с Windows 2000. В те времена ее основной задачей было предоставление централизованной авторизации и аутентификации пользователей ПК и серверов Windows, а также расширение возможностей службы каталогов для организаций, использующих приложения с поддержкой каталогов (например, Microsoft Exchange).

В наши дни многое изменилось в использовании и управлении AD, в том числе и рекомендации от Microsoft по улучшению организации работы, а также стиль корпоративного управления системой. Было создано множество нормативных требований, повлиявших на развитие AD. Чтобы идти в ногу со временем, организациям стоит пересмотреть свой подход к Active Directory и модернизировать ее. Это облегчит управление и повысит эффективность работы системы.

Давайте рассмотрим значение усовершенствования AD, а также области, на которых стоит сосредоточиться для создания отвечающей современным требованиям инфраструктуры.

Изменения в AD

И технологии, и деловой мир изменились со времен первого релиза Active Directory. Почти каждую организацию коснулись такие изменения в службе:

- рекомендации Microsoft касательно организации работы AD;

- собственные стандарты у каждого пользователя;

- увеличение роли AD в организациях;

- усиления нормативных требований относительно безопасности и контроля доступа к важным данным.

Каждое из этих изменений играет отдельную роль в необходимости модернизации Active Directory.

Изменение рекомендаций Microsoft и новые возможности системы

Как и сама AD, рекомендации Microsoft по управлению системой значительно изменились. Давайте рассмотрим два принципа, которые больше не используются, но были характерны для ранних версий системы.

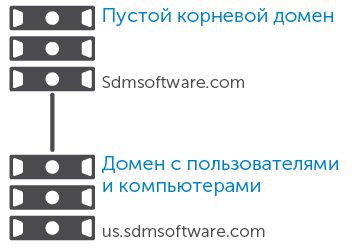

Пустые корневые домены леса

Изначально Microsoft рекомендовала организациям создавать пустые корневые домены AD (Рис. 1), так как считалось, что первый домен леса имеет особенное значение и должен всегда оставаться пустым. В Microsoft уже давно отбросили этот совет и теперь рекомендуют создавать только необходимые домены, чтобы не усложнять систему и не перегружать ее дополнительными требованиями безопасности. Тем не менее, многие до сих пор создают леса AD с двумя и более доменами и неиспользуемым корневым каталогом.

Рис. 1. Использование пустого корневого домена

Домен как граница безопасности

Ранее Microsoft рекомендовала избегать увеличения количества лесов, так как в вопросах интегрирования их друг в друга возникали трудности с точки зрения безопасности и администрирования. Кроме того, домен Active Directory считался границей безопасности. Это давало возможность в лесу из двух доменов легко отделить пользователей и ресурсы доменов А и Б.

Потом вышла серия статей, демонстрирующих, как просто администратору одного домена контролировать ресурсы другого домена внутри одного леса, после чего Microsoft изменила свои рекомендации и призвала считать границей безопасности лес, а не домен. Если нужно изолировать пользователей или ресурсы в определенном домене, следует построить отдельный лес. Таким образом, теперь организации обычно имеют множество лесов, например, разделяют лес разработки от леса производства, или даже от специального интернет-ориентированного леса. В результате такого разделения компании столкнулись с трудностями администрирования множественных лесов.

Другие рекомендации претерпели изменения из-за развития самой AD. Улучшения системы коснулись делегирования прав доступа, отчетности, возможности расширения (в Windows 2000 был лимит на 5000 членов группы), восстанавливаемости (функция мгновенных снимков и корзина) и автоматизации (администрирование AD на Microsoft PowerShell®). Новый подход позволил значительно улучшить защиту, управление и восстановление Active Directory.

Изменения модели администрирования

Еще одной областью, в которой произошли изменения, является способ администрирования. Раньше небольшая группа администраторов несла ответственность за все связанные с системой аспекты, от инфраструктуры до контента, который в итоге попадает в каталог. С ростом значения AD для IT-инфраструктуры усложнилась и его модель администрирования. Теперь в организациях в работе с AD задействовано множество сотрудников: один человек отвечает за управление пользователями, группами пользователей и их свойствами, другой – за данные, связанные с приложениями, третий – за безопасность, и т.д. Этим обусловлена необходимость в улучшении защиты и разделении данных в AD путем применения ролевого подхода к управлению каталогами, пересмотра структуры, а именно распределения и защиты организационных единиц. Изначальные дизайны AD могут теперь оказаться не релевантными и потребовать чистки и изменения структуры.

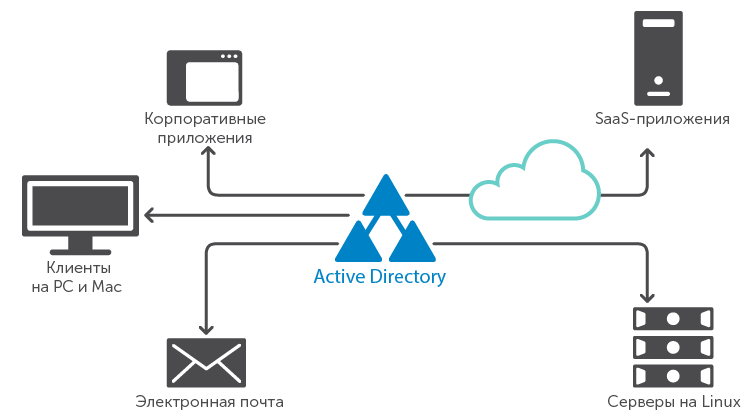

Изменение роли AD

Раньше роль Active Directory в большинстве организаций была весьма скромной. Ee применяли для обеспечения централизованного входа и безопасности пользователям Windows ПК, или в качестве альтернативы или замены систем на Windows NT® 4 Security Account Manager (SAM) или Novell® NetWare®. Со временем AD стала центром внимания большинства событий, происходящих в IT-организациях (Рис. 2), обеспечивая такие функции:

- аутентификацию и авторизацию для систем не на Windows (например, сервера Linux, десктопы и ноутбуки Mac®);

- аутентификацию и авторизацию для множества платформ, таких как веб-сайты Microsoft SharePoint®, серверы приложений на Java, устройства сетевых хранилищ (NAS), а также инструменты администрирования, например, HP Integrated Lights-Out (iLO) или Integrated Dell Remote Access Controller (iDRAC);

- авторизацию доступа к большим массивам корпоративных данных (в том числе, и к уязвимым данным) через группы безопасности AD;

- «белые страницы» для корпоративных каталогов и организационных схем;

- аутентификацию для приложений, расположенных в «облаке», по модели «ПО как услуга» (SaaS). Это относительно новое направление в использовании AD привело к снижению безопасности и требует гораздо большего внимания к инфраструктуре, нежели подход «настроили и забыли», используемый раньше во многих IT-отделах при работе с AD.

Рис. 2. Active Directory в центре многих IT-ресурсов

Во многих организациях AD стала первостепенным элементом инфраструктуры, ее безопасности и управлению уделяется столько же внимания, как и большинству критически важных бизнес-платформ. В частности, организации налаживают гибридный подход к предоставлению IT-сервисов, при котором одна часть приложений расположена в дата центрах компании, а другая хранится «на облаках» внешних компаний-провайдеров. Чаще всего эти две среды сводят воедино путем аутентификации и предоставления доступа за счет интеграции с помощью AD. Без хорошо защищенной и грамотно управляемой AD гибридный подход больше мешает бизнесу, чем помогает.

К сожалению, иногда AD не уделяется достаточного внимания со стороны IT-персонала. Это имеет множество проявлений, от недостаточного внимания к управлению изменениями в AD, до предположений, что раз «все и так работает, можно не напрягаться». Такой подход не идет на пользу IT-отделам, поскольку интеграция как в целом, так и с «облачными» решениями играет очень важную роль.

Изменения в законодательной базе

Со времен первых релизов Active Directory возросли сложности, связанные с обеспечением соответствия работы IT действительному законодательству. Сейчас организации имеют дело со множеством сложных регуляторных актов, и зачастую именно AD выступает главным инструментом для работы с ними.

Необходимость контроля и отчетности об использовании Active Directory значительно возросла. Соответствие с регуляторными актами и его поддержание на должном уровне требует применения более сложных процессов для управления AD и проверки связанной с ней деятельности. Теперь просто недопустимо не знать, кто и почему внес каждое из изменений в систему каталогов. Игнорируя деятельность, связанную с AD, можно поставить под угрозу сохранность корпоративных данных. Нельзя допускать бесконтрольного внесения изменений, учитывая важность этой системы в вопросах аутентификации и авторизации, а также для обеспечения должной защиты наиболее чувствительных данных. Необходим грамотный современный подход к управлению AD, чтобы обеспечить и соответствие регуляторным актам, и безопасность.

Ключевые шаги в модернизации использования AD

Многие организации использовали Active Directory на протяжении долгих лет без изменений, поэтому теперь структура и практика работы с ней требуют обновления. Вот основные области применения модернизации:

- реструктуризация AD;

- оптимизация управления и администрирования;

- защита AD и ее данных;

- обеспечение и поддержание гибкости системы;

- обеспечение доступности и восстанавливаемости AD;

- осуществление руководства AD.

Реструктуризация AD

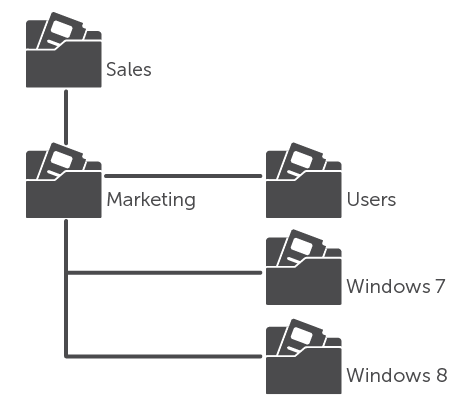

Реструктуризация AD становится все более распространенной, это отличный способ переделать каталог под текущие и будущие потребности организации. Простое изменение организационных единиц может сильно повлиять на управление и защиту AD. Так сложилось, что структура организационных единиц ориентировалась на структуру бизнеса, например, на отделы компании или их географическое расположение. Такой подход не всегда соответствовал остальным потребностям каталога. Например, в интересах групповой политики можно разбить ПК пользователей на организационные единицы по типу используемой версии ОС, как показано на Рис. 3, но если все ПК входят в одну и ту же группу IT, такое решение усложнит делегирование прав и администрирование группы.

Рис. 3. Структура организационных единиц, оптимизированная для групповой политики вместо делегирования

Дизайн современной системы каталогов стремится к золотой середине. Для создания такой структуры AD крайне важно принимать во внимание различные потребности организации.

Сама реструктуризация AD может иметь несколько форм. Иногда нужно уменьшить количество доменов и лесов, чтобы улучшить управление и защиту данных. В других ситуациях в целях безопасности может потребоваться разбить некоторые ресурсы на отдельные леса (речь идет о доступных клиентам ресурсах). Иногда хочется просто начать все заново и построить красивую структуру AD, удаляя все ненужные элементы. Этот подход может оказаться крайне неэффективным, так как потребует дополнительных затрат времени для переноса пользователей и ресурсов из старой в новую среду AD.

Для проведения любой реконструкции AD будет полезным обратить внимание на инструменты различных разработчиков, которые помогут сделать переезд «безболезненным». Это особенно важно при переносе данных с плохо документированной системы на более структурированную, поскольку не всегда возможно предсказать ход переноса.

Оптимизация управления и администрирования

Еще одна область улучшения AD – это управление и администрирование каталогов. Обычно первым делом уменьшают число администраторов с безлимитным допуском во всей AD. Смысл в том, чтобы создать менее привилегированную модель управления, в которой администраторы имеют права доступа, позволяющие вносить изменения только в те участки системы, за которые они несут ответственность. Этими участками могут быть:

- инфраструктура за пределами AD: серверы и службы, поддерживающие его работу, например, контроллеры домена, система доменных имен (DNS) и схема системы каталогов;

- данные внутри AD: любые данные, от свойств пользовательских аккаунтов до ключевых групп, к которым принадлежат пользователи.

Эти области имеют разные модели делегирования прав. И если не очень критично, кто управляет инфраструктурными элементами системы, то модель безопасности данных внутри нее однозначно имеет первостепенную важность. Поэтому необходимо контролировать управление серверами AD и связанной с ними инфраструктурой, а также выполнение операций создания, чтения, обновления и удаления данных в самой AD.

Членство в группах AD может открыть доступ к чему угодно, от прав администратора сервера до финансовых данных. Поэтому нужно очень внимательно контролировать допуск к этим группам и регулярно проводить аттестацию прав доступа.

Защита Active Directory и данных в ней

В плане модернизации стоит рассмотреть делегирование – контроль за тем, кто может изменять объекты AD и их свойства. Эта тема тесно связана с контролем за тем, чтобы объекты в ней изменяли только авторизированные пользователи. Слишком часто организации предоставляют доступ для решения сиюминутных задач, и не отменяют его, когда в нем пропадает необходимость.

Для управления делегированием в Active Directory необходимо создать фреймворк на основе ролей для предоставления доступа к ее объектам и их атрибутам. В настоящее время AD создает шаблоны на основе ролей для каждого (или, как минимум, для каждого критически важного) задания, которое администраторы должны выполнить, например, для изменения членства в привилегированных группах или изменения пользовательских атрибутов.

Достижение соответствия, его поддержание и подтверждение

Когда контроль над поступающими в Active Directory данными достигнут, необходимо постоянно проверять действия, совершаемые над этими данными. Такие проверки должны отвечать как внутренним (для IT-отдела), так и внешним (для проверяющих организаций) требованиям. Хотя в Microsoft Windows Server и Active Directory изначально имеется возможность аудита происшедших событий, она может оказаться практически бессмысленной, так как в загруженных средах она содержит слишком много данных и быстро переполняется.

Необходимо иметь понятный агрегатор аудита и возможность анализа для выявления нежелательных изменений, неавторизированного использования AD и корпоративных ресурсов, а также отслеживания активности пользователей по всем IT-системам. Аудит системы предоставляет историю изменений, связанных с ней и произведенных внутри него, например, время входа в сеть пользователей и наиболее часто запускаемые приложения.

После установления контроля за изменениями во всем IT-окружении важно обратить пристальное внимание и на критические задачи, связанные с AD, включая изменения в его инфраструктуру и данные, которые могут повлиять на целостность каталога.

Используя контроль за изменениями и аудит в качестве инструментов обратной связи для отслеживания авторизированных и неавторизированных изменений, можно получить полную картину изменений, происходящих в AD. В последней версии реализована возможность такого обзора, благодаря которой всегда видно, кто и к чему имеет доступ.

Обеспечение доступности и восстанавливаемости AD

Высокая доступность является еще одним аспектом современного использования Active Directory. К счастью, AD может стать надежной и гибкой частью IT-инфраструктуры, если хорошо отлажена работа всех остальных ее составляющих, а именно:

- репликация AD-сервера и топология репликации;

- система доменных имен (DNS);

- служба репликации файлов Microsoft;

- ресурсы виртуальной машины и аппаратных средств.

За большинством этих средств, если не за всеми, можно следить с помощью стандартных или специфических для AD инструментов мониторинга. C возрастанием роли AD в организациях регулярный мониторинг его работы становится все более важным. Он может включать создание синтетических транзакций типичных операций AD, например, аутентификация и поиск, которые могут подтвердить, что и сервера AD отвечают на пинг, и запущенные на них процессы протекают успешно.

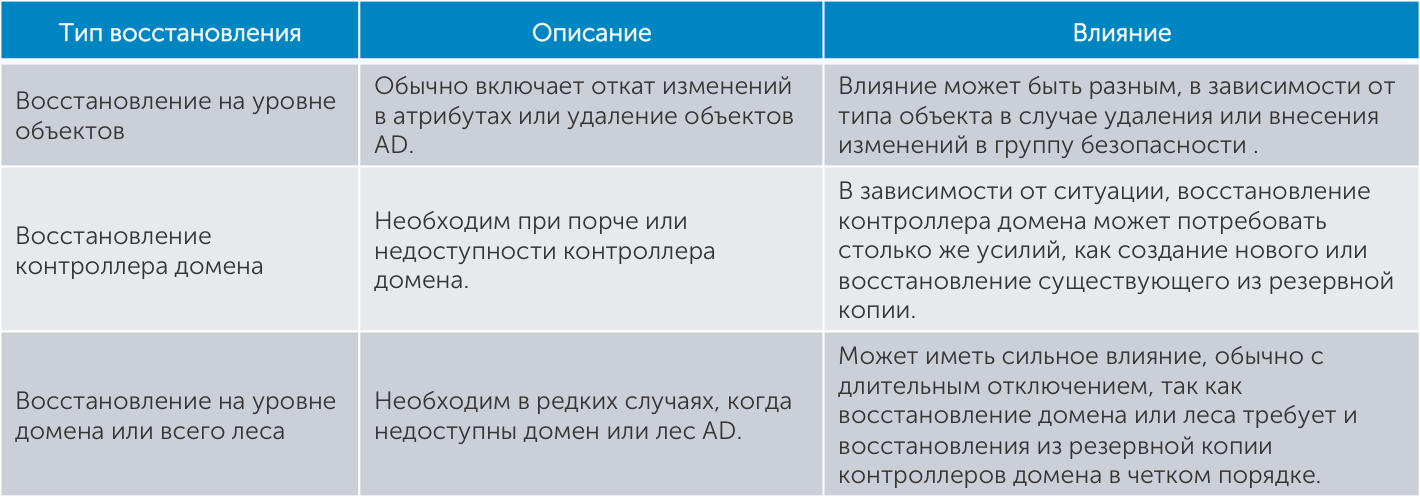

В дополнение к мониторингу доступности важно также иметь хорошие резервные копии и план восстановления после сбоев. Сейчас существует множество инструментов для резервного копирования и восстановления, в том числе и на уровне объектов, позволяющих восстанавливать все, от мелких изменений в системе каталогов до значительных сбоев. Различают три типа восстановления связанных с AD.

Таблица 1. Типы восстановления AD

Поскольку все больше организаций стали использовать технологию виртуализации для запуска инфраструктуры AD, становится все более востребованным ее восстановление после сбоев, а крах целого леса или сервера теперь встречается реже. Тем не менее, важно иметь план действий в самой нежелательной ситуации и подходящие инструменты для восстановления лесов за минимальное время.

Осуществление руководства AD

После модернизации инфраструктуры AD важно обеспечить надежное управление для бесперебойной работы. Необходимо составить четкие правила использования, расширения и управления системой. Также следует создать описание всех ключевых составляющих AD, которые влияют на ее работу.

Руководство должно включать такие элементы:

- инструкции для всех типов данных, расположенных в системе;

- рекомендации по расширению схемы AD: когда и как ее следует расширять, а также когда можно и нужно использовать существующие атрибуты для хранения связанных с приложениями данных;

- рекомендации по делегированию прав в AD;

- рекомендации по использованию групп безопасности;

- стандартные инструменты, прикладные программные интерфейсы (API) и порты, используемые в AD;

- инструкции по составлению запросов AD.

Этот перечень рекомендаций – всего лишь верхушка айсберга. Управление инфраструктурой Active Directory должно иметь хорошо документированные стандарты поведения в различных ситуациях.

Заключение

С течением времени роль Active Directory сильно возросла, она стала критически важной для многих организаций. Для корректной работы системы, вне зависимости от того, используется ли она для проведения аутентификации и авторизации ПК на Windows, серверов Linux или Java-приложений, необходимо поддерживать управление, доступность и эффективность, защиту и аудит на высоком уровне.

С помощью модернизации AD можно достичь всех перечисленных критериев, используя как последние версии Windows Server, так и ПО других разработчиков. В любом случае, для бесперебойной работы Active Directory важны хорошее управление и защита.

Автор: DellTeam