«Любую ценность контролирует лишь тот, кто в состоянии её уничтожить»

— Дюна, Фрэнк Герберт

На втором курсе универа мой одногруппник устроился на работу помощником админа. Через месяц в столовке он нам (был я и еще три одногруппника) похвастался, что написал софтину, которая позволяла ему качать файлы из интернета через корпоративный аккаунт (напомню, что по диалапу в те времена одна mp3шка качалась час). Другой одногруппник за пивасом рассказал это уже в своей компании друзей, а те без его ведома решили прикольнуться. Базы данных с номерами телефонов, адресов, ГАИ и прочие давно гуляли по рукам, городок маленький. Звонок:

— Евгений, добрый день, это сержант Иванов, отдел федеральной службы по расследованию информационных преступлений. У вас незаконное использование служебного положения, когда вы можете подойти к нам для дачи показаний?

Парень не появлялся в универе где-то неделю, а свой жесткий, дискеты и оперативку он измолотил в крошку.

Наверняка каждый, кто читает эти строки, задумывался, как и чем покрошить свой жесткий диск, если к нему придут (эффект неуловимого Джо). У кого-то это осталось в виде мысленного плана, а у кого-то руки дошли до вооружений техническими средствами (например, жесткий, диск заранее вытащен из системника, а рядом любимая болгарка.)

Защита от несанкционированного доступа бывает не только софтовой, но и хардкорной. Ситуации всякие бывают, и защищать информацию приходится ценой ее жизни. «Так не достанься же ты никому!» или «Ultima ratio regum» (последний довод королей).

Сегодня — репортаж из лаборатории по оперативному уничтожению информации. (Спасибо эксперту по ИБ Олегу Позднякову из "Детектор Системс" за право доступа.)

Гилфойл школьник, по сравнению с тем, как защищают критически важную информацию в России.

Я уже писал о том, как размазать магнитным полем HDD (Убийцы жестких дисков. Коэрцетивный выстрел в голову). Но у SSD брони побольше. SSD живуч. Вот тут SSD скормили петабайт, он не подавился, но и его самого можно скормить шредеру, как делают в Европе и Америке. Наши инженеры придумали более изящное решение. Но не сразу. Сначала был агил agile, несколько итераций по тестированию технологий уничтожения. Прежде чем прийти к идеальному варианту уничтожения SSD, были пламя и взрывы.

Когда пилят стучатся в дверь, нет времени забивать все нулями или выкручивать диск из корпуса и запихивать в микроволновку. Хотя дрель на рабочем столе поможет. Главное чтоб был всегда с заряженной батарейкой, потому что спецслуж злоумышленники могут обесточить здание.

Несколько фоток и видео и тестовых вариантов уничтожителей, а так же нормативы по защите информации от НСД.

Теория

Руководящий документ «Защита от несанкционированного доступа к информации». Термины и определения.

Стандарт DoD 5220.22-M предполагает совершение трех проходов записи поверх удаляемой информации и одного цикла верификации. В первом из них сохраняются случайным образом выбранные символы в каждый байт каждого сектора. Второй проход — запись инвертированных данных. То есть вместо всех нулей записываются единицы и наоборот. Ну и, наконец, третий цикл — это еще одна запись случайной последовательности символов.

Такой подход является неплохой защитой от людей, не обладающих специальными средствами. Тем не менее во многих случаях его применения будет явно недостаточно. Это признает и армия США, штаб которой запрещает использование DoD 5220.22-M для удаления информации с грифом «Совершенно секретно».

Естественно, такой алгоритм гарантированного уничтожения информации выполняется дольше американского DoD 5220.22-M. И хотя он по надежности лучше, тем не менее не гарантирует абсолютную невозможность восстановления данных.

Аппаратное разрушение данных

По мнению Пентагона, программные средства не гарантируют абсолютно надежного удаления данных. Поэтому положение NTSC-TG-025 определяет, что при удалении сведений категории Secret или Topsecret необходимо применять мощные устройства для размагничивания и нагрев жесткого диска до температуры более 700 °C.

NSA

NSA/CSS Storage Device Declassification Manual (NSA/CSS SDDM)

А вот так делают в Европе.

Россия, 2016 год.

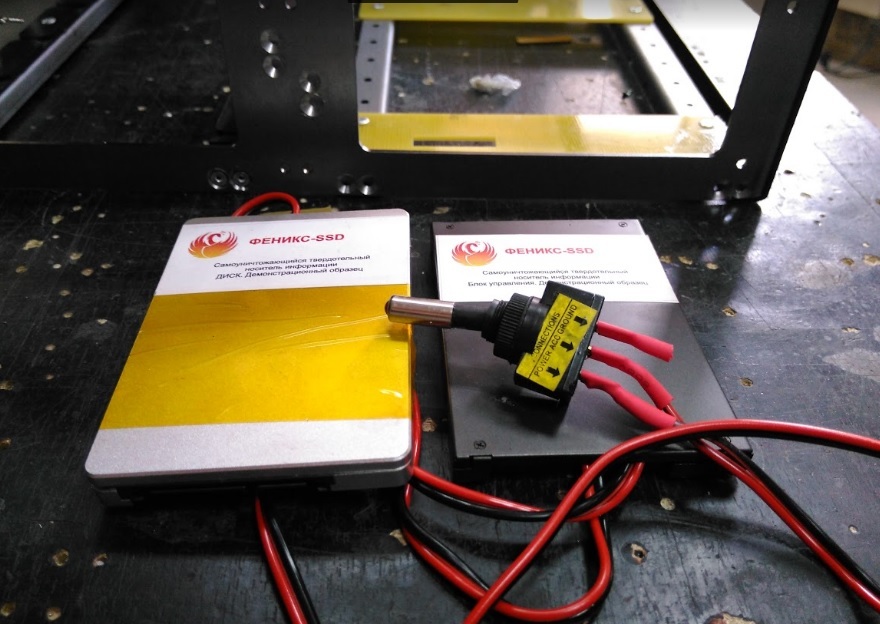

Лаборатория по уничтожению информации. Тестовые образцы уничтожителей SSD.

Погорячее

Первая гипотеза — жечь.

Была выдвинута гипотеза, что вместо духовки и микроволновки, которые «разогревают» за несколько минут, термит справится за несколько секунд. Сделали несколько тестовых образцов, даже показали на выставке.

Самовоспламеняющиеся SSD накопители. Щелк, и термит внутри сплавляет все в стекло. Но не все так просто оказалось на практике.

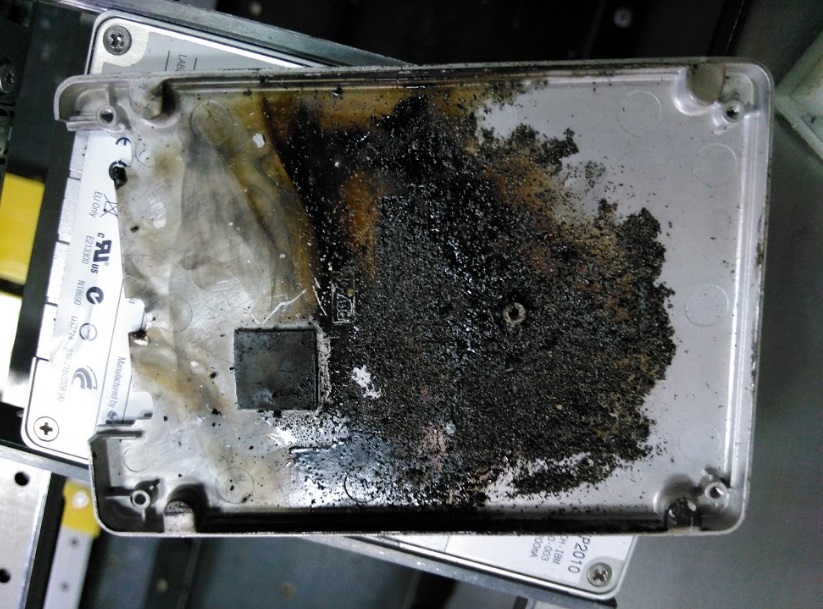

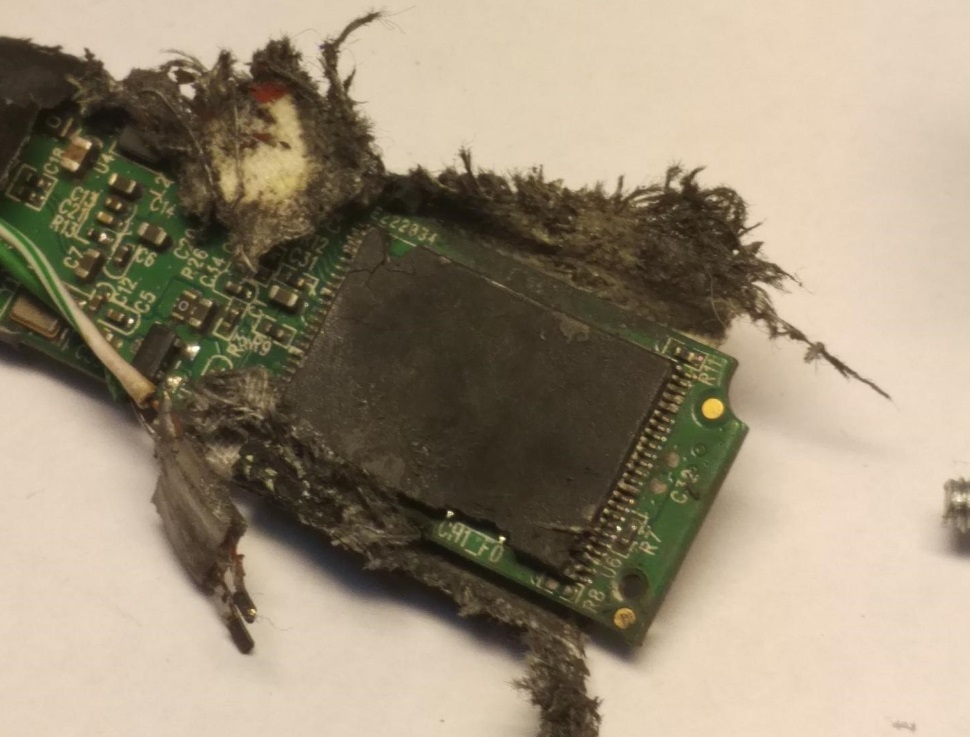

«Капли расплавленного кремния». Температура горения термита — 1300 градусов.

Два стаканчика термита, пожалуйста. С собой.

Нафаршированный термитом накопитель.

Испытания термитом.

На полигоне.

Копаемся в том что осталось.

Версия с термитом была отвергнута по причине риска неконтролируемых последствий случайного срабатывания — слишком много шум-свето-звуковых эффектов. А так же риском повреждения соседнего оборудования.

Твердое пламя

Были еще задумки использовать твердое пламя, к тому же были и связи с лабораторией СВС (самораспространяющийся высокотемпературный синтез).

Вот как это выглядит. Красиво.

Хотя если делать основу плат из такого материала или корпуса для накопителей. Но пока это на все осталось на уровне идеи.

Погромче

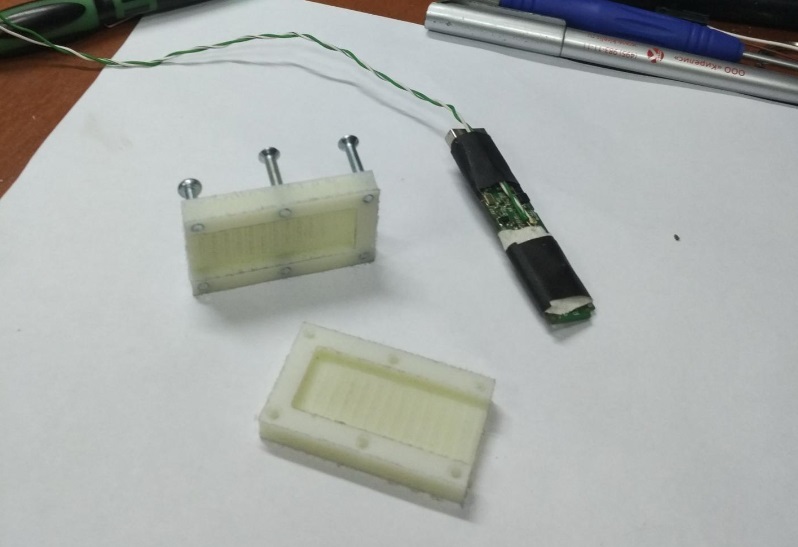

DISCLAIMER. Для взрывов использовали обычную новогоднюю петарду, которая продается в любом магазине фейерверков.

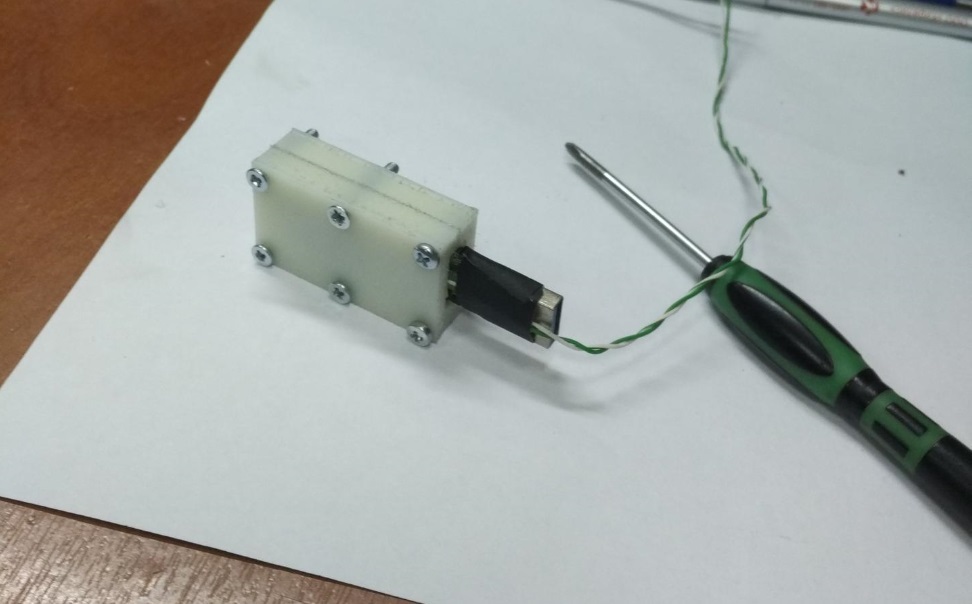

Тестировали на обычной флэшке, туго завинченной в капролон.

Эксперты сочли повреждение чипа недостаточными. Плюс риск несанкционированного срабатывания, например, в самолете.

Сунь в розетку (устаревшая технология)

Маркетологам пришла в голову идея о том, как можно впаривать ненадежное оборудование простачкам. Вот, мол, подключим 220 вольт напрямую, и все спалим за секунду. Ан нет. Перегорают проводки, а чип остается цел. Все же на рынке до сих пор попадаются подобные решения. (Опять «Раскат»?)

В лаборатории пробовали подобное решение, тестировали и признали абсолютно ненадежным.

Но так как электричество самое доступное, тихое и без запаха, решили его использовать, но качественно другим методом. Таким образом и родилось самое оптимальное на данный момент решение — Импульс-SSD.

Цепь молний

Вот демонстрация работы уничтожителя Импульс-SSD, напряжение 20000 вольт.

Устройство предназначено для экстренного стирания информации с твердотельного одноплатного SSD-носителя форм-фактора 2.5”.

Внешний вид — обычный пятидюймовый слот, с отверстием под стандартный SSD накопитель.

Конечная задача работы устройства — в минимальные сроки произвести невосстановимое и полное стирание записанной на NAND-flash микросхемы SSD диска информации.

Работоспособность диска после стирания невозвратно утрачивается и диск подлежит замене.

При активации устройства (стирании данных) в камере устройства генерируется специфическое электрическое поле, которое приводит к разрушению структуры микросхем NAND-flash памяти.

Время стирания до 2 секунд.

Побочным эффектом является допустимое частичное растрескивание корпусов микросхем.

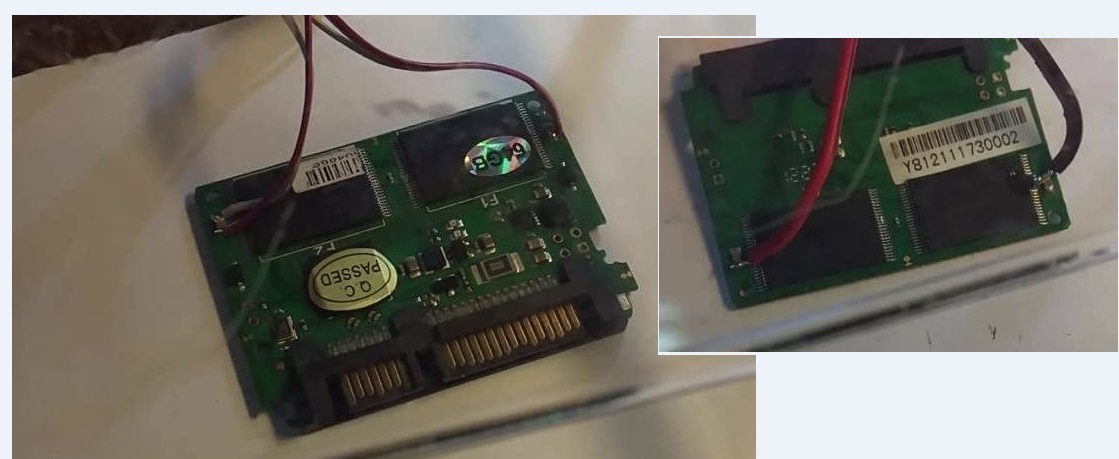

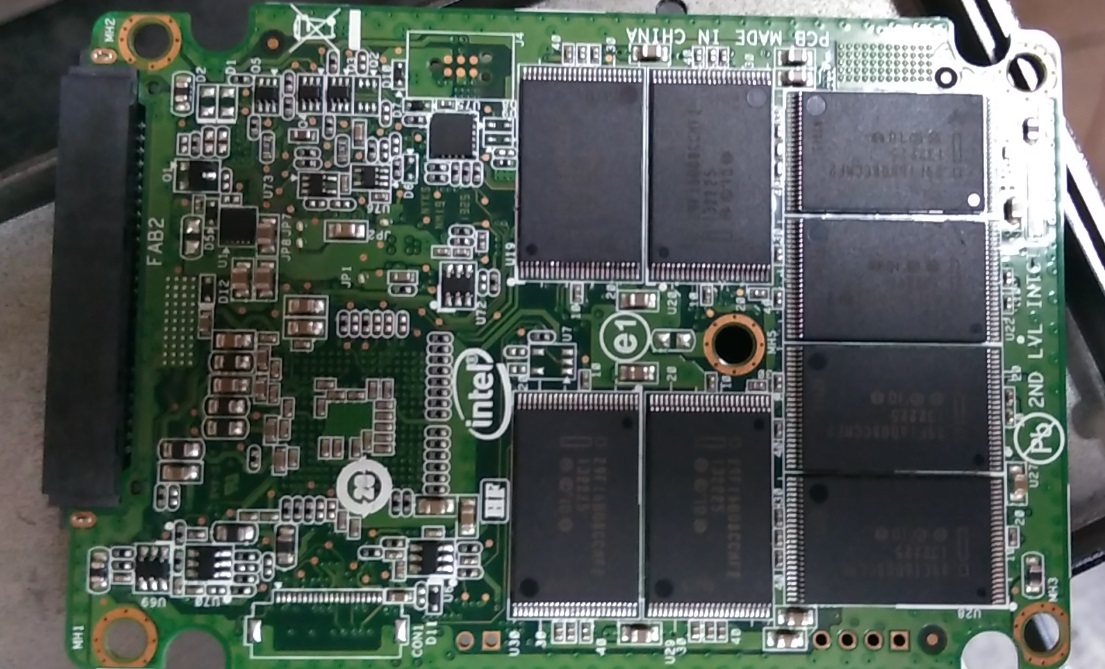

Обычный SSD надо раздеть от алюминиевого корпуса, чтоб он не экранировал наши молнии.

SSD диск помещается в камеру устройства, подключается к серверу (контроллеру диска) с помощью интерфейсного кабеля – удлинителя. Интерфейс диска значения не имеет. При этом полностью сохраняются скоростные и функциональные возможности дисков. Перед размещением в устройстве с диска должен быть снят внешний корпус, то есть в устройство помещается собственно плата диска без защитного кожуха. Данная операция может производиться ИТ-персоналом средней квалификации, ознакомленным с инструкцией.

Вязанка «красных кнопок» для уничтожения информации.

Периферийные устройства позволяют производить дистанционное (в том числе беспроводное) управление устройством, организацию защиты периметра компьютерного корпуса, помещения.

Локальная активация устройства — проводные кнопки до 300м.

Дистанционная активация — радиоканал (дальность 40, 1000м), GSM контроллер с дополнительной возможностью получения обратной связи о активации и состоянии устройства.

Блоки радиоканала малой и средней дальности.

Защита периметра — механические, герконовые датчики, управление охраной — бесконтактные ключи.

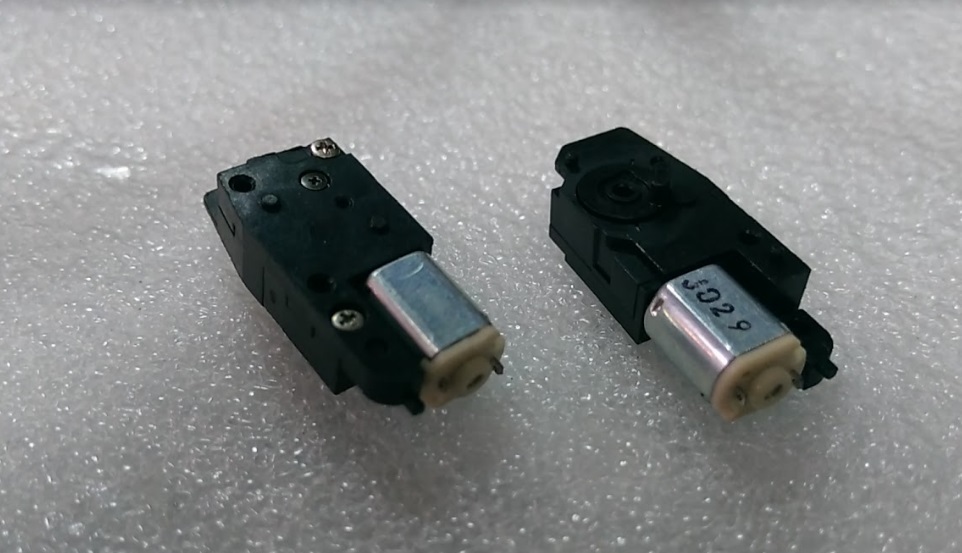

Внутрь устройства мне лезть не разрешили, показали только «моторчики».

Вот такими простыми моторчиками обеспечивается развертка по всей площади SSD накопителя.

Защита от дурака и уборщицы

Когда все жесткие диски можно уничтожить одним нажатием кнопки, стоит продумать защиту «от дурака». Наши инженеры предложили решение — своеобразный «рисунок нажатия» (типа как хитрый стук в дверь: пам-папабабампам-пам-пам). Но однажды «дураку» удалось обойти защиту от него самого и он решил побороться с коллегой. Произошла активация уничтожения дисков. Сначала хотели свалить вину на самопроизвольное срабатывание устройства, но ведь есть логи. Когда подняли логи — было явное срабатывание радиопуска и наш герой по обходу защит сознался.

Вывод

«К нам в компанию все чаще обращаются за системами уничтожения на твердотельных носителях. SSD носители, видимо становятся дешевле, чаще используются при сборке рабочих станций и серверов. Я являюсь экспертом на рынке ИБ уже 5 (10 лет), за это время я перепроверил несколько десятков вариантов уничтожителей и смело заявляю, что Ипульс-SSD — максимально обеспечивает уничтожение носителей из всех существующих вариантов. В нем не используется подпайка проводчков, пиротехника и другие, мягко говоря, шарлатанские способы уничтожения информации.»

— Олег Поздняков

«Никогда не доверяйте компьютеру, который Вы не можете выбросить в окно.»

— Стив Возняк

Когда все меры по обеспечению защиты периметра потерпели крах, остается последний довод королей. Важно чтобы он сработал гарантированно (особенно в ситуациях с отключением электропитания и глушения радиоэфира) и именно тогда, когда прикажут (а не произвольно). Из этого следует, что стоит несколько раз проверить надежность системы уничтожения в режиме «учебной тревоги» и не доверять «маркетинговым заверениям».

P.S.

Опять хочу напомнить про «Гения».

P.P.S.

Как-то так вышло, что моему одногруппнику забыли сказать, что над ним прикололись. Узнал он лишь через год. Зато это год он прожил как святой, даже зачеты вовремя сдавал.

Автор: Хакспейс Neuron