Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но даже не научатся полностью избавляться от нежелательной почты, он бы, наверное, потерял веру в человечество. Более того, спам сегодня не просто назойлив, но часто и вредоносен. Примерно в 70% случаев в ходе реализации killchain киберпреступники проникают в инфраструктуру с помощью вредоносного ПО, содержащегося во вложениях, или через фишинговые ссылки в электронных письмах.

Последнее время явно прослеживается тенденция к распространению социальной инженерии как способа проникнуть внутрь инфраструктуры организации. Сравнивая статистику 2017 и 2018 гг., мы наблюдаем почти 50-процентный рост числа случаев, когда вредоносное ПО доставлялось на компьютеры сотрудников именно через вложения или фишинговые ссылки в теле письма.

В целом весь спектр угроз, которые могут быть реализованы при помощи электронной почты, можно разделить на несколько категорий:

- входящий спам

- включение компьютеров организации в бот-сеть, рассылающую исходящий спам

- вредоносные вложения и вирусы в теле письма (небольшие компании чаще всего страдают от массовых атак типа Petya).

Для защиты от всех видов атак можно или развернуть несколько СЗИ, или пойти по пути сервисной модели. Мы уже рассказывали о Единой платформе сервисов кибербезопасности – ядре экосистемы управляемых сервисов кибербезопасности Solar MSS. Среди прочего она включает и виртуализованную технологию Secure Email Gateway (SEG). Как правило, подписку на этот сервис приобретают небольшие компании, у которых все функции ИТ и ИБ возложены на одного человека – системного администратора. Спам – это такая проблема, которая всегда на виду у пользователей и руководства, и не решать ее нельзя. Однако со временем даже руководству становится понятно, что просто «докинуть» ее сисадмину не получается – слишком много времени она отнимает.

2 часа на разбор почты — это многовато

С подобной ситуацией к нам обратился один из ритейлеров. Системы учета рабочего времени показывали, что каждый день его сотрудники тратили около 25% рабочего времени (2 часа!) на разбор почтового ящика.

Подключив сервер почты заказчика, мы настроили инстанс SEG`а как двусторонний шлюз и для входящей, и для исходящей почты. Запустили фильтрацию по заранее установленным политикам. Blacklist мы составили на основе анализа предоставленных заказчиком данных и наших собственных списков потенциально опасных адресов, полученных экспертами Solar JSOC в рамках других сервисов — например, мониторинга инцидентов ИБ. После этого вся почта доставлялась адресатам только после очистки, и разные спам-рассылки про «грандиозные скидки» перестали тоннами сыпаться на почтовые серверы заказчика, освобождая пространство для других нужд.

Но бывали ситуации, когда легитимное письмо ошибочно было отнесено к спаму, например, как полученное от не доверенного отправителя. В этом случае право решения мы предоставили заказчику. Вариантов, что делать, не так много: сразу удалять либо отправлять на карантин. Выбрали второй путь, при котором такая нежелательная почта сохраняется на самом SEG. Сисадмину мы предоставили доступ к веб-консоли, в которой он мог в любое время найти важное письмо, например, от контрагента, и пропустить его к пользователю.

Избавляемся от паразитов

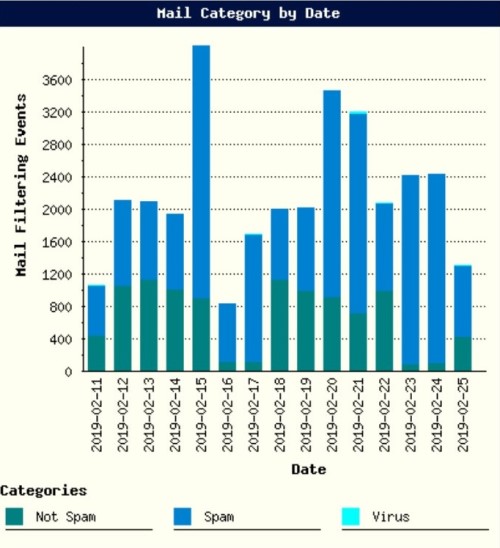

В состав сервиса защиты электронной почты входят аналитические отчёты, целью которых является контроль защищенности инфраструктуры и эффективности применяемых настроек. Кроме того, эти отчеты позволяют прогнозировать тренды. Например, находим в отчёте соответствующий раздел «Spam by Recipient» или «Spam by Sender» и смотрим, на чей адрес поступает самое большое число блокируемых сообщений.

Как раз при анализе такого отчёта нам показалось подозрительным резко возросшее общее число писем у одного из заказчиков. Инфраструктура у него небольшая, количество писем невысокое. И вдруг после рабочего дня почти в два раза увеличилось количество блокированного спама. Решили присмотреться повнимательнее.

Видим, что увеличилось число исходящих писем, и во всех в поле «Отправитель» стоят адреса из домена, который как раз подключён к сервису защиты почты. Но есть один нюанс: среди вполне вменяемых, возможно даже существующих, адресов попадаются явно странные. Посмотрели IP, с которых отправлялись письма, и, вполне ожидаемо, оказалось, что они не принадлежат защищаемому адресному пространству. Очевидно, злоумышленник рассылал спам от имени заказчика.

В данном случае мы составили для заказчика рекомендации по правильной настройке DNS-записей, а конкретно SPF. Наш специалист посоветовал создать TXT-запись, содержащую правило «v=spf1 mx ip:1.2.3.4/23 -all», которое содержит исчерпывающий список адресов, которым разрешено отправлять письма от имени защищаемого домена.

Собственно, почему это важно: спам от имени никому не известной мелкой компании — это неприятно, но не критично. Совсем иначе дело обстоит, например, в банковской отрасли. По нашим наблюдениям, там уровень доверия жертвы к фишинговому письму многократно повышается, если оно отправлено якобы с домена другого банка или известного жертве контрагента. И это отличает не только банковских сотрудников, в других отраслях – той же энергетике – мы сталкиваемся с такой же тенденцией.

Убиваем вирусы

Но спуфинг не такая частая проблема, как, например, вирусные заражения. А как чаще всего борются с вирусными эпидемиями? Ставят антивирус и надеются, что «враг не пройдет». Но если бы всё было так просто, то, с учетом достаточно невысокой стоимости антивирусов, все уже давно забыли бы о проблеме вредоносного ПО. А между тем, мы постоянно получаем запросы из серии «помогите восстановить файлы, у нас всё пошифровало, работа стоит, данные утеряны». Мы не устаем повторять заказчикам, что и антивирус не панацея. Помимо того, что антивирусные базы могут недостаточно быстро обновляться, мы часто встречаем ВПО, способное обходить не только антивирусы, но и песочницы.

К сожалению, мало кто из рядовых сотрудников организаций осведомлен о фишинговых и вредоносных письмах и в состоянии отличить их от обычной переписки. В среднем каждый 7-й пользователь, который не проходит регулярное повышение осведомленности, поддается на социальную инженерию: открывает зараженный файл или отправляет свои данные злоумышленникам.

Хотя социальный вектор атак, в общем, постоянно понемногу усиливался, в прошлом году этот тренд стал особенно заметен. Фишинговые письма становились все больше похожи на привычные рассылки о промоакциях, предстоящих мероприятиях и т.д. Здесь можно вспомнить атаку Silence на финсектор – банковским сотрудникам приходило письмо якобы с промокодом на участие в популярной отраслевой конференции iFin, и процент поддавшихся на уловку был очень высок, хотя, напомним, речь о банковской сфере – самой продвинутой в вопросах информационной безопасности.

Перед прошлым Новым годом мы также наблюдали несколько достаточно курьезных ситуаций, когда сотрудники промышленных компаний получили очень качественные фишинговые письма со «списком» новогодних акций в популярных интернет-магазинах и с промокодами на скидки. Сотрудники не только сами пытались перейти по ссылке, но и пересылали письмо коллегам из смежных организаций. Поскольку ресурс, на который вела ссылка в фишинговом письме, был заблокирован, сотрудники начали массово оставлять ИТ-службе заявки на предоставление доступа к нему. В общем, успех рассылки, должно быть, превзошел все ожидания злоумышленников.

А недавно к нам обратилась за помощью компания, которую «пошифровало». Началось всё с того, что сотрудники бухгалтерии получили письмо якобы от ЦБ РФ. Бухгалтер кликнул по ссылке в письме – и скачал себе на машину майнер WannaMine, который, как и известный WannaCry, эксплуатировал уязвимость EternalBlue. Самое интересное, что большинство антивирусов умеют детектировать его сигнатуры ещё с начала 2018 года. Но, то ли антивирус был отключен, то ли базы не обновлены, то ли вообще его там не было, — в любом случае майнер уже был на компьютере, и ничто ему не помешало распространяться дальше по сети, загружая ЦПУ серверов и АРМ на 100%.

Этот заказчик, получив отчёт нашей группы форензики, увидел, что изначально вирус проник к нему через почту, и запустил пилотный проект по подключению сервиса по защите электронной почты. Первым, что мы настроили, был почтовый антивирус. При этом сканирование на вредоносы осуществляется постоянно, а обновления сигнатур сначала производилось каждый час, а затем заказчик перешел на режим дважды в день.

Полноценная защита от вирусных заражений должна быть эшелонированной. Если говорить о передаче вирусов через электронную почту, то необходимо отсеивать такие письма на входе, обучать пользователей распознавать социальную инженерию, а потом уже рассчитывать на антивирусы и песочницы.

вSEGда на страже

Конечно, мы не утверждаем, что решения класса Secure Email Gateway — это панацея. Таргетированные атаки, в том числе и целевой фишинг, крайне трудно предотвратить, т.к. каждая такая атака «затачивается» под конкретного получателя (организацию или человека). Но для компании, пытающейся обеспечивать базовый уровень безопасности, это немало, особенно с правильно приложенными к задаче опытом и экспертизой.

Чаще всего при реализации целевого фишинга в тело писем не включают вредоносные вложения, иначе система антиспама сразу заблокирует такое письмо на пути к получателю. Зато включают в текст письма ссылки на заранее подготовленный веб-ресурс, и тогда уже дело за малым. Пользователь переходит по ссылке, а затем через несколько редиректов за считанные секунды оказывается на последнем из всей цепочки, открытие которого подгрузит на его компьютер вредонос.

Даже изощрённее: в момент получения письма ссылка может быть безобидна и только по прошествии некоторого времени, когда она уже отсканирована и пропущена, начнёт редиректить на вредонос. К сожалению, специалисты Solar JSOC, даже с учётом их компетенций, не смогут настроить почтовый шлюз так, чтобы «видеть» вредоносы через всю цепочку (хотя в качестве защиты можно использовать автоматическую подмену всех ссылок в письмах на SEG, чтобы последний сканировал ссылку не только в момент доставки письма, а при каждом переходе).

Между тем, даже с типичным редиректом помогает справляться агрегация нескольких видов экспертиз, в том числе данных, получаемых нашим JSOC CERT, и OSINT. Это позволяет формировать расширенные черные списки, на основании которых даже письмо со множественной переадресацией будет заблокировано.

Использование SEG — это только маленький кирпичик в той стене, которую хочет выстроить любая организация для защиты своих активов. Но и это звено необходимо правильно укладывать в общую картину, потому что даже SEG при грамотной настройке можно сделать полноценным средством защиты.

Ксения Садунина, консультант отдела экспертного пресейла продуктов и сервисов Solar JSOC

Автор: SolarSecurity