UFED Touch Ultimate

Около месяца назад группа неизвестных хакеров объявила о взломе израильской компании Cellebrite, которая продаёт правоохранительным органам по всему миру программно-аппаратный комплекс Universal Forensic Extraction Device (UFED) для взлома и копирования данных с любых мобильных телефонов. Аналогичные инструменты для криминалистической экспертизы делает российская компания «Элкомсофт». Именно Cellebrite, по слухам, помогла ФБР взломать телефон iPhone 5C под iOS 9, принадлежащий террористу из Сан-Бернардино, который стал камнем преткновения в громком конфликте между Apple и ФБР.

В январе хакеры предоставили для доказательства редакции издания Motherboard архив с 900 ГБ файлов, полученных с серверов Cellebrite. В изъятых файлах — списки клиентов, базы данных и большой объём технической информации о продуктах Cellebrite. Первоначальный анализ данных о клиентах Cellebrite показывает, что среди её клиентов были правоохранительные структуры из таких стран как Россия, ОАЭ, Турция.

Весь архив 900 ГБ пока не опубликован, там много конфиденциальной информации. Но сегодня хакеры выложили в онлайн бинарники коммерческих программ Cellebrite, которые та продаёт своим клиентам в составе программно-аппаратного комплекса для взлома смартфонов Apple.

Ссылки на файлы вместе с заявлением группы хакеров опубликованы на Pastebin.

Файлы размещены на Mega. К сожалению, уже через несколько часов после публикации файлы удалены с

Но с этими инструментами в первые часы после публикации успел ознакомиться специалист по информационной безопасности и известный эксперт по взлому macOS и iOS Джонатан Здзярски (Jonathan Zdziarski). Его мнение очень любопытно узнать.

Cellebrite ограбила сообщество джейлбрейкеров?

В опубликованном сегодня дампе выложены эксплойты для обхода защиты в смартфонах iOS, «специально разработанные подпрограммы для расшифровки этой ламерской защиты», демонстрационный файл .eas (библиотека DLL для работы с конкретными устройствами и приложениями) и файлы .epr (загрузчики, эксплойты и шеллкод).

Хакеры обращают внимание, что некоторые эксплойты для Apple очень похожи на стандартные инструменты, доступные каждому юному хакеру-тинейджеру, который играет с джейлбрейками для iPhone. Это общедоступные инструменты для джейлбрейка, которые фактически продаются государственным органам в красивой «обёртке» за десятки и сотни тысяч долларов. В этой связи рекомендуется обратить особое внимание на .epr для Blackberry.

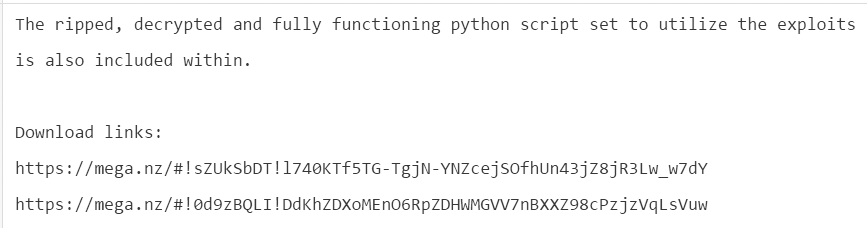

Вместе с файлами в первом дампе — расшифрованный и полностью рабочий скрипт на Python для использования этих эксплойтов.

Джонатан Здзярски говорит, что опубликованные бинарники Cellebrite действительно очень похожи на джейлбрейкерские инструменты, которые распространяются в рамках проекта QuickPWN. Их только адаптировали для криминалистической экспертизы. Например, один из программных модулей в дампе предназначен для брутфорса пинкодов, что не является частью нормальной программы для джейлбрейка.

Если Cellebrite использовала эти программы в своих программно-аппаратных комплексах UFED и других продуктах, то это означает, что они «ограбили» сообщество джейлбрейкеров и использовали непроверенное и экспериментальное ПО в составе своих коммерческих продуктов, считает Здзярски.

Представитель компании Cellebrite официально заявил, что представленные файлы являются частью программного пакета Cellebrite и доступны для клиентов, при этом они распространяются без исходных кодов. Он добавил, что специалисты компании Cellebrite постоянно следят за последними разработками хакерского сообщества, за новыми методами взлома, исследовательскими инструментами, в том числе за джейлбрейками.

Второй дамп

В ближайшем будущем хакеры обещают выложить второй дамп файлов. В нём должна быть «небольшая подборка файлов, полученных через сервер обновлений Cellebrite, который устанавливается на устройствах и настольных компьютерах под MS Windows (c привилегиями SYSTEM) внутри инфраструктуры клиента».

Во втором дампе должен быть опубликован отчёт с анализом «техник сжатия и обфускации», которые используются в продуктах Cellebrite, поставленных по заказу Министерства обороны Великобритании, а также версии программ со снятой защитой, поставленные по заказу Главное управление войск специального назначения Министерства обороны США (ГУ СпН МО США или SOCOM) и других организаций.

Следите за релизами на Pastebin.

Месяц назад сообщалось, что среди полученных данных с сервера Cellebrite — кэш веб-сервера с именами и паролями пользователей, которые логинились на портал MyCellebrite. Этот раздел сайта предназначен только для клиентов компании. После публикации статей в издании Motherboard компания Cellebrite официально признала факт взлома «внешнего веб-сервера» с резервной базой данных аккаунтов MyCellebrite. По этому поводу было назначено расследование. Компания уверяла клиентов, что в утечке данных нет ничего особо конфиденциального, только хэши паролей пользователей, которые ещё не мигрировали на новую систему учёта пользовательских аккаунтов. Но независимая экспертиза Motherboard показала, что в том дампе на 900 ГБ есть гораздо больше, чем признаёт Cellebrite.

Автор: alizar