«Митник, умеешь с телефонами обращаться?» — спросил надзиратель.

«Не особо — ответил я, — но умею вставить вилку в розетку. Вы не волнуйтесь, я быстро учусь».

Два дня я устанавливал и ремонтировал тюремные телефоны. К.Митник «Призрак в сети»

Пару дней назад мне пришла в голову идея привить школьникам вкус к прекрасному и приобщить их к прочтению написанию статей на Хабре.

Дело происходит прямо сейчас, я сижу в лагере в классе робототехники (лагерь необычный, а с блэкджеком и курсами по олимпиадному программированию, разработкой приложений и робототехнике) и пишу эти строки.

Обсуждая темы информационной безопасности, взлома Wi-Fi сетей, 3d-принтеры, Arduino, брутфорс и асимметричное шифрование, выяснилось, что многие (школьники, школьницы, вожатые и преподаватели) активно читают Хабр и пользуются им как справочным пособием для своих проектов.

Идея совместного написания статьи возникла у меня тогда, когда при обсуждении самых прикольных статей за последнее время ребята сослались на статью, где «один знакомый проник на конференцию Митника». Пришлось признаться, что это про моего знакомого и в развитие темы этичного хакерства я предложил молодежи попробовать свои силы в написании интересных постов.

Единственный момент когда можно найти всех участников лагеря — это обед (в Хогвардсе знали толк когда произносить речи), и я объявил о наборе добровольцев. Откликнулось несколько ребят. В тот же день на лагерной доске объявлений для поддержания интереса я развесил объявления.

Цели:

— разжигание интереса к Хабру, информационной безопасности, социальной инженерии;

— показать/сделать то что раньше считалось нереальным становится реальным (ближайшая зона роста);

— вдохновить молодых авторов на написание статей на Хабре;

— вдохновить/вовлечь ветеранов Хабра на помощь начинающим авторам (джедаи-падаваны).

Для плавного старта я решил начать с переводов, потом сделать несколько интервью с экспертами в области (вожатыми/преподавателями), а затем (уже за пределами лагеря) помочь создать авторам самостоятельный контент.

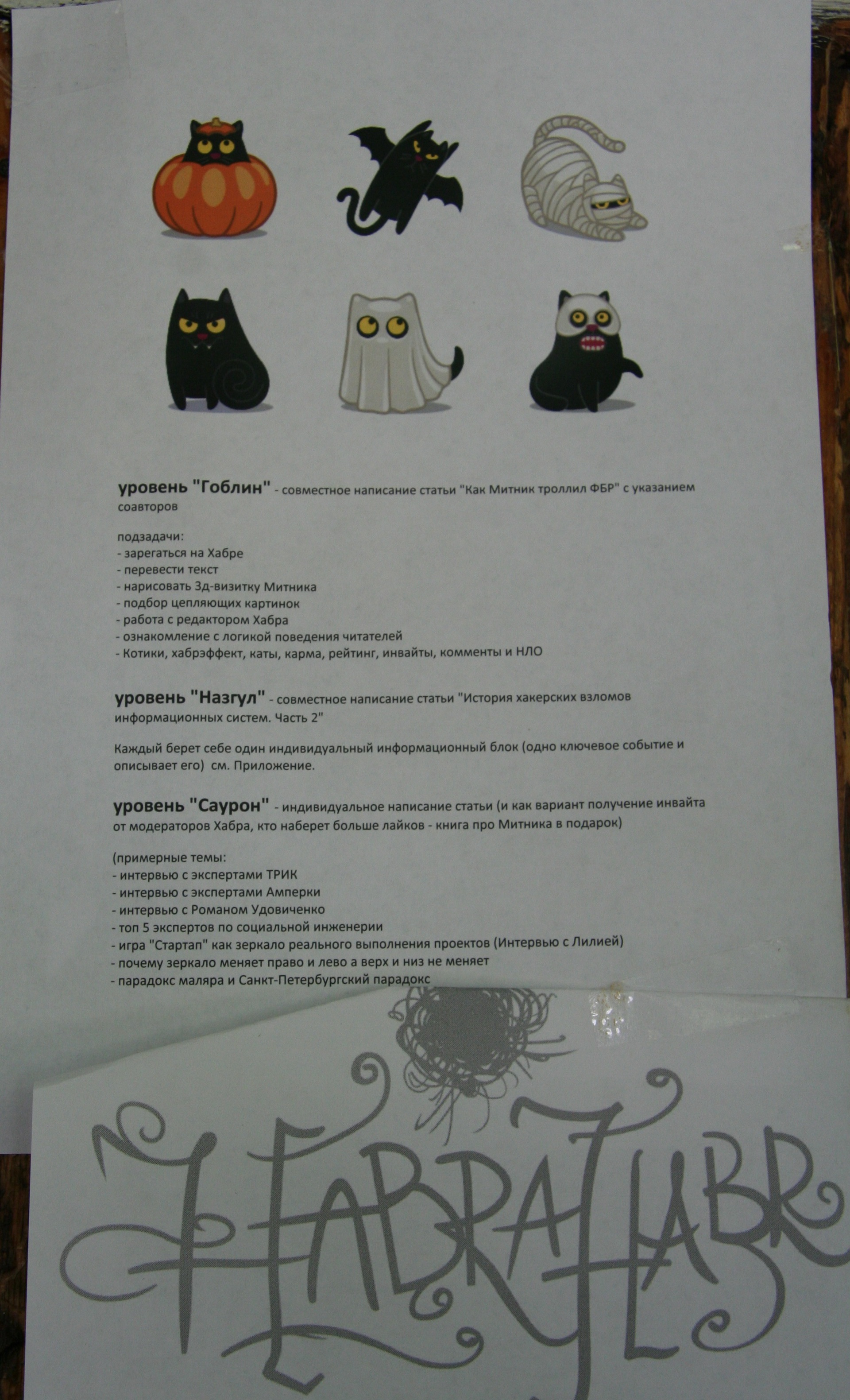

План работ:

первый этап — совместное написание статьи на Хабр, перевод статьи из «Time» и ролика Митника «How to Troll the FBI», а так же дополнить пост интересными моментами из книги про взаимоотношения Митника и ФБР

второй этап — каждый описывает одно событие для второй части статьи «История хакерских взломов информационных систем» (первая часть — История хакерских взломов информационных систем (1903-1971))

третий этап — самостоятельное написание своей статьи под моим присмотром (примерные темы: "Google Code Jam. Интервью с финалистом — Романом Удовиченко(10-е место)", «Будущее робототехники. Интервью с экспертами ТРИК», «Кузница белорусских программистов» и т.д.)

Результаты первого этапа под катом.

1. Как троллить ФБР

So based on my traffic analysis and my location data I was able to find out if the feds ever got close and one time they did. I had an early warning system set up in 1992 when I was working as a private investigator in Los Angeles and when the warning system was tripped off I found out that the FBI was actually at my apartment and I was a mile away in Calabasas, but I just drove in from the apartment to work, so obviously they weren't there to arrest me and I didn't think if they were still near my apartment that it was to surveil me, so the only logical thing is that they were there to conduct a search and that means to get a search warrant. They didn't have a search warrant yet.

So in every criminal case when they have to get a search warrant from a judge they have to write down the precise description of the premises to be searched. It's the Fourth Amendment stuff and so I figured out that that was going on and so the very next day I cleaned up—well that evening I cleaned up everything from my apartment that the FBI may be interested in and then the very next day went out to Winchell's Donuts and got a big dozen assorted donuts and I labeled the box «FBI donuts» and I put it in the refrigerator. So when they were going to come search the only thing they would find is I had some donuts for them.

They searched the next day. They didn't' find anything. I don't even know if they opened the refrigerator, but if they did they didn't help themselves to a donut for some reason. I don't know why.

Когда правительство преследовало меня, я хотел понимать насколько близко ФБР подобралось ко мне и для меня это было своего рода игрой. К сожалению, последствия были реальными, но мне нравилось оказываться в трудных ситуациях, а потом находить из них выход. Я не знаю почему мне нравилось это делать, но я продолжал делать это. После взлома сотового провайдера, который обслуживал сотовые телефоны ФБРовских агентов, которые гонялись за мной. Короче говоря, у меня появилась возможность отслеживать местоположение агентов ФБР и контролировать все входящие и исходящие вызовы на их телефонах.

На основе данных о моем местоположении и анализа трафика я был способен отслеживать федералов которые намеревались подобратьяся ко мне очень близко и однажды подобное произошло. Со времен когда я работал частным детективом у меня была установлена система раннего оповещения, и по пути на работу она сработала, из-за того, что агенты ФБР были в моей квартире. Было очевидно, что они приехали не для того, чтобы меня арестовать. Единственное логичное объяснение — это проведение обыска, на который у них еще не было ордера.

Во время официального обыска агенты были бы обязаны произвести опись помещения, поэтому я заблаговременно очистил свою квартиру от всего, что могло бы их заинтересовать, затем на большой коробке со сладостями из Winchell's Donuts («Пончики Уинчелля») я написал «Пончики для ФБР» и положил в холодильник. Так они смогли бы узнать только то, что у меня есть для них вкусные пончики.

Они обыскивали мою квартиру в течение всего дня, но ничего не нашли. Не знаю, заглядывали ли они вообще в холодильник, но к пончикам они не притронулись. Не знаю почему.

2. Десять вопросов Кевину Митнику (New York Times)

Could you hack into the New York Times best-seller list and change the ranking of your new book, Ghost in the Wires?

Probably. These days companies hire me to break into their systems to find their security vulnerabilities. I don't know if I could compromise the New York Times network, but I think it's likely. Of course, I would only do it with authorization.

Your first crime involved fake bus transfers. Do you think if somebody had cracked down on you earlier, your life might have gone a different way?

I think it goes back to my high school days. In computer class, the first assignment was to write a program to print the first 100 Fibonacci numbers. Instead, I wrote a program that would steal passwords of students. My teacher gave me an A.

What made you a good hacker was less the coding skills and more the social-engineering skills. What were they?

Social engineering is using deception, manipulation and influence to convince a human who has access to a computer system to do something, like click on an attachment in an e-mail. Most of the computer compromises that we hear about use a technique called spear phishing, which allows an attacker access to a key person's workstation. It's extremely difficult to defend against.

Has social networking changed hacking?

Made it easier. I can go into LinkedIn and search for network engineers and come up with a list of great spear-phishing targets because they usually have administrator rights over the network. Then I go onto Twitter or Facebook and trick them into doing something, and I have privileged access. If I know you love Angry Birds, maybe I would send you an e-mail purporting to be from Angry Birds with a new pro version. Once you download it, I could have complete access to everything on your phone.

How easy was it for those tabloid reporters to hack into celebrities' phones?

This kind of boggles my mind. A lot of the cellular operators would create a default PIN for people's voice mail as 1111 or 1234. It doesn't take a hacker to guess a PIN like that.

What is the perfect PIN then?

The perfect PIN is not four digits and not associated with your life, like an old telephone number. It's something easy for you to remember and hard for other people to guess.

What do you think of people like Julian Assange and the WikiLeaks crowd?

It's more Bradley Manning who was responsible for all of that. Here's an enlisted guy who's able to dump secret documents from SIPRNet to CDs. It is a huge security failure on the part of the U.S. government--the worst that I know of.

Which of your hacks are you most proud of?

I think when I hacked into Pac Bell Cellular to do traffic analysis on the FBI agents who were tasked with capturing me--not for hacking into Pac Bell but for how I leveraged that information to stay one step ahead of the government.

You used Money's rankings of the 10 most livable cities to find places to hide. Should the FBI monitor that list?

No, it was just allowing Money to randomize my choice. If I had my own choice, somebody might have figured it out.

You served five years. How do hackers get treated in prison?

Вы бы могли взломать сайт New York Times и изменить там рейтинг вашей новой книги «Призрак в сети» ?

Возможно. Крупные компании платят мне хорошие деньги за поиски уязвимостей в их системе. Не знаю, посильно ли мне вскрыть сеть New York Times, но в принципе это не кажется чем-то невозможным.

Ваша хакерская карьера началась с подделки автобусных билетов. Как вы думаете, если бы вас тогда поймали, сильно бы изменилась ваша судьба?

Я думаю, все началось еще в школе. Как-то раз, на уроке информатики нам дали задачку, где нужно было вывести на экран компьютера первые 100 чисел Фибоначчи. Вместо этого я написал программу, которая воровала пароли студентов. Мой учитель поставил мне пятерку.

Что сделало вас хорошим хакером? Расскажите побольше о приемах социальной инженерии, какие из них используете вы?

Социальная инженерия — это манипуляция людьми, влияние на них, с целью убедить их сделать что-нибудь. Например кликнуть на ссылку в электронном сообщении. Большинство проколов, про которые мы слышали были совершены при помощи «фишинга», позволяющего захватить компьютеры ключевых лиц. Защититься от него очень не просто.

Как социальные сети изменили процесс взлома?

Они существенно упростили его. Я могу зайти на LinkedIN, поискать системных администраторов и вуаля: у меня есть целый список целей для фишинга, потому что, как правило, они обладают всеми правами в сети предприятия. Потом я иду в Твиттер или Фейсбук, прошу их сделать несколько манипуляций и все, у меня есть полный доступ. Если вы любите Angry Birds, то возможно я отошлю вам на почту информацию о новой версии игры. Стоит вам один раз ее скачать и у меня будет весь доступ к вашему устройству.

Как репортеры желтой прессы взламывают телефоны знаменитостей?

Я думаю, что это не взлом. Множество мобильных операторов ставят 1111 или 1234 как PIN-код по умолчанию для голосовой почты. Согласитесь, не нужно быть хакером, чтобы подобрать такой PIN.

Что же тогда «идеальный» PIN-код?

Идеальный PIN-код уж точно не состоит из четырех символов и не должен быть связан с вашим прошлым, например, это не должен быть старый номер телефона. Это что-то, что должны знать только вы и никто другой.

Что вы думаете о Джулиане Ассандже и WikiLeaks?

Я думаю, что большая часть ответственности лежит на Брэдли Мэннинге. Это военнослужащий, который реально мог рассекретить информацию с SIPRNet. В правительстве США были серьезные утечки, это то немногое, что я знаю.

Каким был ваш самый удивительный взлом?

Я думаю, когда я мониторил трафик Pac Bell Cellular, чтобы прослушивать агентов ФБР, которые в тот момент охотились за мной. Я стоял на острие ножа, но всегда держался на полшага впереди правительства.

Вы использовали рейтинг Money.com самых благоприятных для жизни городов, чтоб спрятаться. ФБРовцы мониторили этот список?

Нет. Я просто использовал этот список чтоб рандомизировать мой выбор. Если бы я делал выбор самостоятельно кто-то мог бы меня вычислить.

Вы получили 5 лет. Как относятся к хакерам в тюрьме?

Весьма недурно. Колумбийский наркодилер предложил мне 5 миллионов за взлом сети Агенства Тюрем, чтобы устроить ему досрочное освобождение, на что я ответил ему: «Давай обсудим».

3. Митник и ФБР (по материалам из книги «Призрак в сети»)

Митник насолил ФБРовцам настолько, что ему впаяли 460 лет тюрьмы и штраф 300 млн долларов. Что же еще кроме пончиков сделал Митник в отношении ФБР?

Ниже приводится несколько лайвхаков и примеров использования социальной инженерии от Кевина Митника

В процессе собственного расследования кем является его «новый друг» Эрик Хайнц, Митник наткнулся на профиль Майка Мартинеза. Как узнать кто этот человек?

Потом вы проводите аналогичный анализ людей, которым этот человек звонит чаще всего.

Далее вы задаете вопрос: кому звонят эти люди?

Вы уже начинаете представлять себе ситуацию. Объем работы был чудовищный, этот процесс должен был отнять значительную часть свободного времени, по несколько часов вдень. Мне необходимо было это разузнать. Обходного пути не было: это дело первостепенной важности, независимо от степени риска.

Сотрудники спецслужб сами сливают о себе все персональные данные

Со своего компьютера я проверил, используется ли свежедобытый номер для обращений из правоохранительных органов, и обнаружил, что в группе искания для этого номера было 20 линий, то есть когда номер, данный копам, был занят, звонок автоматически переадресовывался на следующий доступный номер из 20. Коммутатор просто искал незанятую линию.

Я решил выделить себе 18-й номер из списка, так как с номера ближе к концу таблицы я буду получать звонки только тогда, когда линия сильно загружена, в противном случае мне, вероятно, непрерывно будут докучать звонками. Я ввел команды для коммутатора, чтобы добавить функцию переадресации вызовов, а потом переадресовать звонки, которые поступают на эту линию, чтобы они вместо этого перенаправлялись на мой замаскированный сотовый телефон.

Думаю, в те дни я позволял себе исключительную наглость. Мне стали звонить из Секретной службы, Бюро по управлению земельными участками, Управления по борьбе с наркотиками и Бюро по контролю за алкоголем, табачными изделиями и огнестрельным оружием.

Как вам это: я принимал звонки даже от агентов ФБР – парней, у которых было право надеть на меня наручники и засадить обратно в тюрьму.

Каждый раз, когда звонил кто-то из этих ребят, полагая, что он говорит с сотрудником DMV, я запрашивал все необходимые данные для входа: имя, организацию, код запрашивающего, номер водительского удостоверения, дату рождения и т. д. Я ничем не рисковал, поскольку никто из них никогда бы не предположил, что парень на другом конце провода на самом деле не работает в DMV.

Кевин Митник соорудил систему раннего оповещения, которая издавала тревожный сигнал, если бы вокруг появлялись федералы.

Мобильный телефон идентифицируется ближайшей сотовой вышкой и налаживает с ней связь. Поэтому, когда до вас дозваниваются, системе известно, какая сотовая вышка переадресовала звонок на телефон, по которому вы говорите. Без такого механизма сотовый оператор просто не мог бы направить идущий к вам вызов. Я запрограммировал мой сканер радиочастот на частоту сотовой вышки, ближайшей к Telec, и мог, таким образом, получать с нее информацию. Так я узнавал, какой сотовый телефон связывался с этой вышкой, даже тогда, когда абонент просто проезжал в зоне покрытия данной вышки.

Мой сканер постоянно посылал на DDI поток данных, а интерпретатор преобразовывал их в отдельные информационные фрагменты примерно такого вида:

618-1000 (213) Регистрация

610-2902 (714) Поисковый вызов

400-8172 (818) Поисковый вызов

701-1223 (310) Регистрация

Каждая такая строка демонстрирует состояние сотового телефона, находящегося в зоне покрытия прослушиваемой вышки. Первая группа цифр в строке – это номер мобильного телефона. Поисковый вызов означает, что вышка получила вызов для определенного сотового телефона и сигнализирует о том, что необходимо установить соединение. Регистрация указывает, что конкретный телефон находится в зоне покрытия вышки, что он готов делать или получать вызовы.

Я конфигурировал программный пакет DDI на рабочем компьютере так, чтобы он выдавал тревожный сигнал, если DDI обнаружит любой из запрограммированных номеров. Я забил в программу телефонные номера всех тех агентов ФБР, которые, по моим данным, связывались по телефону с Эриком. Программа постоянно проверяла телефонные номера, что, как по цепочке, шли на вышку – на сканер – на интерпретатор – на компьютер. Если бы в районе Teltec заработали сотовые телефоны агентов ФБР, мое приспособление меня бы предупредило.

Я соорудил ловушку для ФБР и на шаг их опередил. Если бы за мной пришли, я бы заблаговременно узнал об этом.

Время от времени Митник прослушивал разговоры менеджера по безопасности телефонной компании, и однажды он услышал упоминание своего имени

Они говорили о том, что нужны свежие идеи, как заманить меня в ловушку, говорили о чем-нибудь, что даст им явные улики против меня, которые они смогут предъявить ФБР. Они гадали, что я могу вытворить в следующий раз, чтобы как-то подготовиться к этому и в конце концов взять меня с поличным.

Кто-то предложил план, как поймать меня, который показался мне совершенно идиотским. Мне до смерти хотелось вмешаться в их разговор и сказать: «Не думаю, что это сработает. Этот Митник достаточно умен. Никогда не скажешь точно, а может быть, он слушает нас прямо сейчас!»

Да, мне случалось совершать поступки столь же наглые и безрассудные, как этот, но на сей раз мне удалось удержаться от искушения.

Когда Кевина попросили «ускорить» освобождение под залог одного знакомого, Кевин охотно согласился: «Без проблем. Дайте мне знать, когда заплатите. Стоит только внести залог, и я вытащу его оттуда за 15 минут».

Я услышал стук клавиш. «Мы только что получили приказ, но еще не ввели его».

Тогда я сказал, что хочу поговорить с ее сержантом. Когда он подошел к телефону, я скормил ему ту же басню и добавил: «Сержант, вы не сделаете мне одолжение?»

«Да, сэр, – сказал он. – Что вам нужно?»

«Раз уж залог за человека уже внесен, вы не могли бы лично проконтролировать его процедуры и освободить как можно скорее?»

Он ответил: «Без проблем, сэр».

Через 20 минут мне позвонил Майкл Грант и сообщил, что его отец на свободе.

Митник с Льюисом использовали сканер, чтоб отслеживать активность переговоров ФБРовцев в непосредственной близости от них.

Сканер улавливал не отдаленные сигналы, а только те, чей источник находился поблизости, и те, которые были достаточно сильными. В то время уже практически все федеральные правоохранительные службы были достаточно искусны и шифровали свой трафик. Однако нам нужно было просто проверить, не говорят ли они где-то поблизости. Если частоты правоохранительных органов начинали гудеть сильнее обычного, мы спешно ретировались из этого места.

Обнаружить активность в эфире — это пол дела, как узнать содержание переговоров? Митник изящно решает и эту задачу.

Меня страшно бесило, что весь трафик этих организаций был зашифрован. Разумеется, я знал, когда кто-то из таких агентов оказывался поблизости, но совершенно не представлял, обо мне шел разговор или о ком-то еще.

Как же мне взломать шифр ФБР? Я немного поразмыслил и придумал план Б.

На ретрансляторах была задана входная частота, чтобы получать сообщения агентов, и выходная, на которой агенты слушали сообщения.

Чтобы агенты могли связываться на больших расстояниях, на возвышенных местах были установлены специальные ретрансляторы, передававшие сигнал друг от друга. Рации агентов передавали сигнал на одной частоте, а принимали на другой. На ретрансляторах была задана входная частота, чтобы получать сообщения агентов, и выходная, на которой агенты слушали сообщения. Желая узнать, нет ли поблизости агента, я просто отслеживал силу сигнала на входной частоте ретранслятора.

Такая система позволяла мне немного поиграть. Услышав любой шум, который мог означать обмен сообщениями, я нажимал кнопку «Передача». Мое устройство начинало генерировать радиосигнал на той же частоте, а сигнал агента забивали помехи.

В таком случае один агент не мог понять, что пытается передать другой. Через две или три попытки агентам надоедала эта возня с рацией. Очень живо себе представлял, как кто-то из них говорит: «Какая-то ерунда с рацией. Давай по обычной связи».

Они переключали рации из зашифрованного в обычный режим – и я мог слышать двоих собеседников! Даже сегодня мне смешно вспоминать, как легко обошел это шифрование и даже не взламывал никакого кода.

Даже во время обыска и ареста Митник не переставал тонко троллить сотрудников спецслужб:

«ФБР».

Я оцепенел. Еще раз постучали. Я выкрикнул: «Вы кого ищете?»

«Кевина Митника. Вы Кевин Митник?»

«Нет! – отозвался я, стараясь изобразить раздражение. – Можете проверить мой почтовый ящик».

Стихло. Я подумал, может, они и правда отправили кого-то к почтовым ящикам или решили, что на двери моей квартиры будет висеть табличка с надписью «МИТНИК»?

Хреново! Я сильно недооценил скорость федералов, слишком быстро они на меня вышли. Я искал путь отступления. Вышел на балкон и увидел, что позади здания никто не дежурит. Еще раз огляделся, прикидывая, смогу ли по-быстрому связать из чего-нибудь веревку. Простыни? Нет. Слишком долго их скручивать. Кроме того, они могут попытаться меня подстрелить, когда увидят, как я ползу по канату.

Снова постучали.

Я позвонил маме домой. Нет времени проворачивать обычную схему «мама, иди в казино». «Я в Рейли, Северная Каролина, – говорю. – За дверью ФБР. Не знаю, куда они меня могут забрать». Мы поговорили несколько минут, пытаясь подбодрить друг друга. Мама была совершенно не в себе, убита горем, безутешна. Она понимала, что я вновь попаду в тюрьму. Я сказал, как люблю ее и бабушку, и, чтобы почувствовать себя сильнее, добавил, что мы и это переживем.

Не переставая говорить по телефону, я метался по тесной комнатке, стараясь спрятать все, что могло бы вызвать подозрения. Выключил компьютер и выдернул шнур из сети. Нет времени стереть все с жесткого диска. Ноутбук еще теплый – видно, что с ним недавно работали. Один сотовый телефон засунул под кровать, другой – в спортивную сумку. Мама сказала мне связаться с тетей Чикки и посоветоваться с ней.

Чикки дала мне домашний номер Джона Изурдиаги, адвоката, который работал со мной еще со времен дела с Калабасасом.

В дверь постучали с новой силой и потребовали немедленно открыть дверь.

Я прокричал: «Да сплю я. Чего надо?»

Голос отозвался: «У нас есть к вам несколько вопросов».

Попытавшись изобразить крайнее возмущение, я проорал: «Утром приходите, когда я высплюсь!»

Они же уходить не собирались. Есть ли хоть какой-то шанс убедить их, что я не тот, кого они ищут?

Через несколько минут я снова позвонил маме и сказал: «Мама, я открываю дверь. Повиси на телефоне, пожалуйста».

Я немного приоткрыл. Мужик, который пытался до меня докричаться, оказался чернокожий, с седеющей бородой и в возрасте под 40.

На дворе глубокая ночь, а он при костюме. Я подумал, что он наверняка из ФБР. Оказалось, это Леворд Бёрнс – сотрудник, который руководит операцией. Повторюсь, я открыл дверь на самую малость, но он сунул ногу в щель так, чтобы я уже не смог закрыться. Сзади поднажали еще несколько молодчиков, и вся компания силой ввалилась в комнату.

«Вы Кевин Митник?»

«Я вам уже сказал, что нет».

Другой агент Дэниэл Глазго взялся меня обрабатывать. Он был немного старше Бёрнса, нескладный такой, с седеющей головой. «Повесь трубку», – сказал он.

Я прошептал маме: «Все, потом поговорим».

Несколько агентов принялись обыскивать.

Я спрашиваю: «У вас есть ордер на обыск?»

Бёрнс отвечает: «Если вы Кевин Митник, то у нас есть ордер на ваш арест».

Я ответил: «Мне нужно переговорить с адвокатом».

Агенты не попытались мне помешать.

Я позвонил Изурдиаге и сказал: «Доброй ночи, Джон, это Томас Кейз. Я сейчас в Рейли, Северная Каролина. Ко мне пришли гости из ФБР. Они думают, что я некий Митник, и что-то ищут по квартире, но ордера на обыск не предъявили. Вы не могли бы с ними поговорить?»

…

Я передал телефон агенту, который стоял рядом. Он взял трубку и сразу же потребовал Джона представиться.

Я передал телефон агенту, который стоял рядом. Это был Глазго. Он взял трубку и сразу же потребовал Джона представиться. Я подумал, что Изурдиага не захочет в этом признаваться, он же знает, что я действую под вымышленным именем, а это может быть чревато для него проблемами этического характера.

Глазго вручил трубку Бёрнсу. Теперь не осталось сомнений, кто тут главный.

Я услышал, как Изурдиага говорит: «Вы можете проводить обыск, только если предъявите моему клиенту действующий ордер».

Тогда Бёрнс повесил трубку, а весь отряд перетряхивал квартиру.

Бёрнс попросил у меня удостоверение личности, я вытащил кошелек и предъявил ему водительские права на имя Дж. Томаса Кейза.

Вдруг один из агентов наткнулся на сотовый телефон, закинутый под кровать. Он показал его Бёрнсу.

Бёрнс тем временем рылся в моей спортивной сумке и нашел второй мобильник. В те годы минута мобильной связи стоила около бакса, и тот факт, что у меня, оказывается, два сотовых телефона, не мог не вызывать подозрений.

Бёрнс спросил, какой номер у сотового. Я промолчал – надеялся, что он включит телефон. Я там поставил предохранитель на случай подобной экстренной ситуации: если включить телефон и не ввести в течение минуты секретный код активации, то вся память телефона, а также запрограммированный и электронный серийный номера будут стерты. Пшик! И никаких улик.

Черт возьми, он просто отдал телефон другому агенту, даже не включив его.

Я снова потребовал: «Предъявите ваш ордер на обыск!»

Бёрнс открыл папку и вручил мне документ.

Я посмотрел и сказал: «Этот ордер недействителен. Здесь адрес неуказан». Не зря я прочитал столько книг по праву: по конституции США общий обыск не допускался. Ордер действителен лишь при условии, когда в нем конкретно и точно указан адрес, по которому должен проводиться обыск.

Они снова принялись за поиски. Я, как актер, попытался представить себя в роли человека, чьи права ущемляются, и громко заявил: «У вас нет никакого права здесь находиться. Вон из моей квартиры! У вас нет ордера на обыск. Выметайтесь отсюда, НЕМЕДЛЕННО!»

Несколько агентов взяли меня в кольцо. Один показал мне лист бумаги и спросил: «Узнаете, кто это?»

Я не смог сдержать улыбку. Надо же, Служба маршалов США состряпала плакат «Разыскивается» на меня. Невероятно!

Там написано: РАЗЫСКИВАЕТСЯ ЗА НАРУШЕНИЕ УСЛОВИЙ ДОСРОЧНОГО ОСВОБОЖДЕНИЯ

Фотография же там была та самая, которую больше шести лет назад сделали в лос-анджелесском отделении ФБР, та, что попала в New York Times. В те времена я был гораздо толще и выглядел очень неопрятно, так как дня три не мылся и не брился.

Я сказал агенту: «Да вообще на меня не похож».

Сам же подумал: «Они колеблются. Может, удастся выкрутиться».

Бёрнс вышел, а двое ребят снова принялись за обыск. Еще двое стояли и следили за происходящим. Когда я спросил, откуда они, один ответил, что они служат в местной полиции, в опергруппе по поиску беглых преступников в районе Рейли и Дарема. Неужели федералы думали, что втроем не смогут повязать одного невооруженного хакера?

Вдруг агент Глазго заметил мой брифкейс. Он был набит документами, а точнее моими многочисленными фальшивыми удостоверениями личности, незаполненными свидетельствами о рождении и тому подобными вещами. Другими словами, это был билет в тюрьму. Он кладет дипломат на обеденный стол и открывает его.

Я кричу: «Эй!» На какую-то секунду он поднял на меня взгляд, я тем временем захлопнул крышку, защелкнул кодовый замок, скрутил колесики с цифрами – все, брифкейс закрыт.

Он как заорал на меня: «Ты, открывай по-хорошему!»

Я ноль внимания. Он пошел в кухню и нашел там большой разделочный нож.

Лицо у него при этом было малиновое.

Как только он собрался вонзить нож в брифкейс, другой агент Лазелл Томас схватил его за руку. Все в комнате поняли, что если Глазго силой откроет дипломат, не имея действительного ордера на обыск, то, что бы там ни было, это уже нельзя будет приложить к делу.

Агент Бёрнс отлучился примерно на полчаса. Затем он вернулся и вручил мне уже другой ордер, по всем правилам напечатанный и подписанный федеральным судьей, только вот мой адрес был записан вручную. К тому моменту двое агентов нелегально занимались обыском уже больше двух часов.

Агент Томас начал обыскивать мой стенной шкаф. Я крикнул, чтобы он не совался туда, но он меня не послушал и открыл дверь. Через некоторое время он снова зашел в комнату с моим кошельком.

«Ну и что у нас тут?» – спросил он с резким южным акцентом.

Одно за другим вытащил из кошелька водительские удостоверения, которыми я раньше пользовался. Все остальные прекратили обыск и начали за ним следить.

«Кто такой Эрик Вайс? – спросил он. – Кто такой Майкл Стэнфилл?»

Я хотел вырвать у него из рук все это, но понимал: такое действие может сойти за нападение на полицейского. Это не самая хорошая идея в комнате, нашпигованной вооруженными мужиками.

Теперь они знали, что я не обычный работяга, у которого все чисто за душой. Однако они-то пришли арестовывать Кевина Митника, а у меня в кошельке нет ничего, что связывало бы меня с этим человеком.

Очевидно, я играю мою роль крайне убедительно: частное лицо, человек, возмущенный тем, что на него несправедливо наехали.

Очевидно, я играл роль крайне убедительно: частное лицо, человек, возмущенный тем, что на него несправедливо наехали. Они даже начали говорить о том, что нужно бы забрать меня в город вместе со всем нарядом, взять мои отпечатки пальцев и проверить, на самом ли деле я Митник либо просто пытаюсь их облапошить.

Я сказал: «Хорошо, можно подъехать. Во сколько я могу зайти к вам в участок утром?»

Они меня проигнорировали и снова принялись за обыск.

Моя удача мне не изменяла.

Это все-таки случается. Томас перетряхнул всю одежду в шкафу, дошел до моего старого лыжного костюма. Вынул из застегнутого на молнию внутреннего кармана клочок бумаги.

«Квитанция об оплате, – сказал он, – выписана на имя Кевина Митника».

Агент Томас заорал: «Вы арестованы!»

Не то что в каком-нибудь фильме: никто даже не пытался зачитать мне мои права.

Я был так осторожен, а теперь квиток из компании, где я работал совсем недолго после того, как покинул Бейт-Тшува, квиток, запрятанный на много лет в забытом кармане спортивной формы, решил мою судьбу.

Во рту у меня желчный привкус, я даже не смог подойти к раковине и сплюнуть. Сказал агентам, что мне нужно принять лекарство от рефлюксной болезни. Они посмотрели на этикетку на пузырьке, убедились, что лекарство выписано врачом, но таблетку мне не дали.

Невероятно. Я продержался против них более трех с половиной часов, а до этого разгуливал прямо у них на виду почти три года, пока меня искали ФБР, Служба маршалов США и прочие секретные службы.

Теперь все кончено.

Агент Томас уставился на меня и сказал: «Все, Митник, доигрался!»

Мое вмешательство и редактура была минимальной, я бы хотел, чтобы начинающие авторы получили обратную связь не только от меня, но и от хабрсообщества.

Перевод текста — securityqq(Саша), ottenok_leshi (Леша), Raccooner(Дима), DDragones(Олег)

Поиск информации в книге Митника «Призрак в сети» — ottenok_leshi (Леша), Bio_Wolf (Паша)

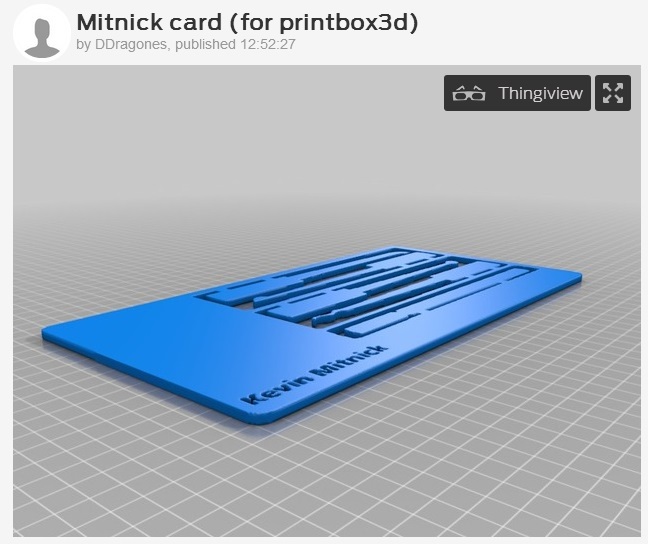

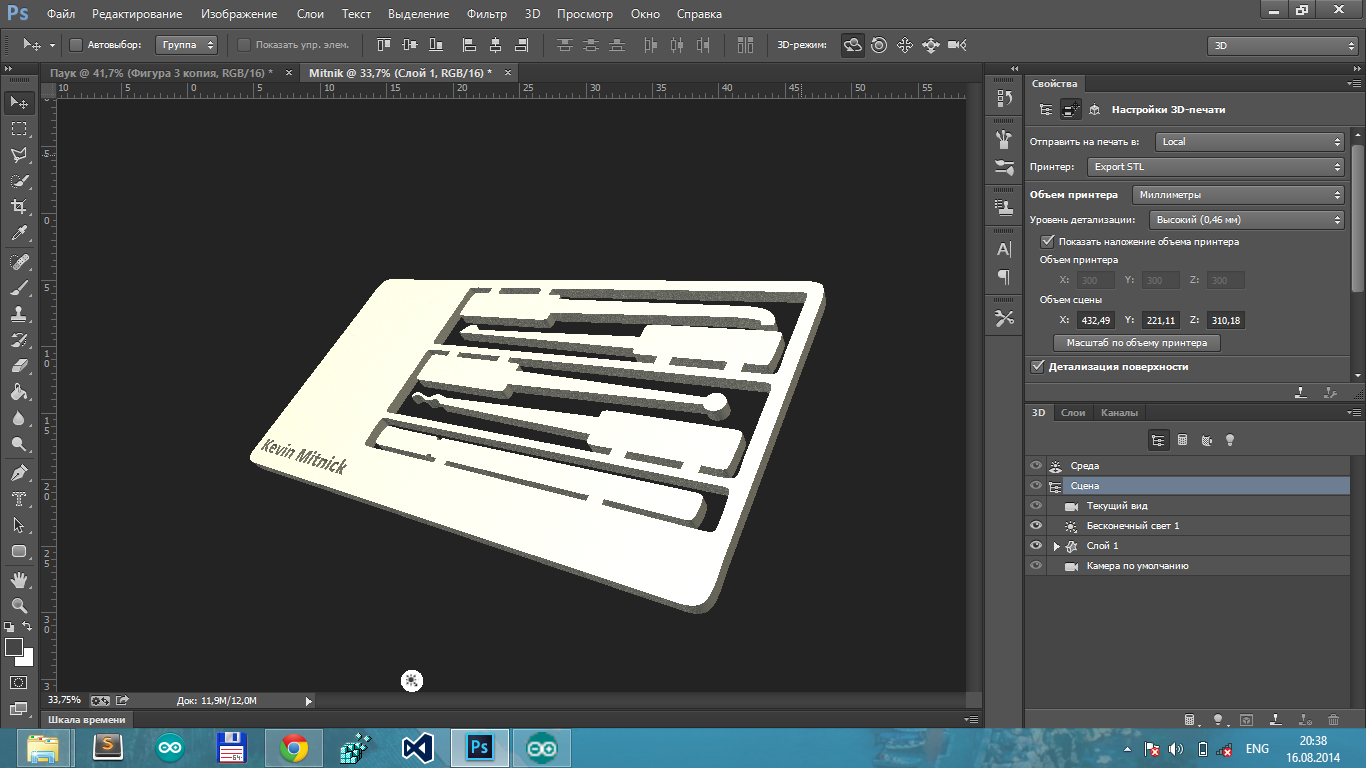

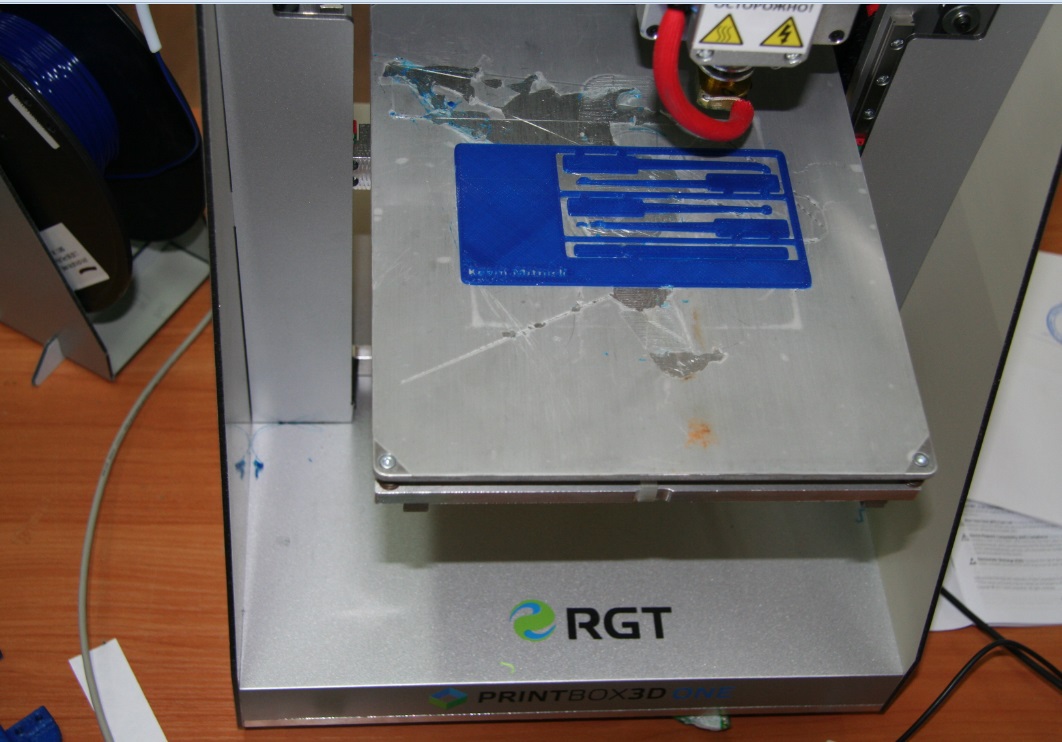

Разработка 3d-модели отмычек визитки, распечатывание на 3d-принтере, загрузка модели на thingiverse.com — DDragones(Олег)

http://www.thingiverse.com/thing:434534

Почему Митник, а не Шнайер (Поулсен, Ламо, Кох, Тененбаум, Ассанж, Шварц)?

Я руководствовался следующими соображениями при выборе Митника как примера для исследования.

Первое: У Митника ореол приключений и романтичности (секреты, проникновения, многоходовки, преследования, обыски, дерзкое поведение с ФБР и безопасниками). Он был и в роли хакера и в роли ловца хакеров.

Второе: Он не нанес вреда (не пользовался украденными кредитными картами, не публиковал исходники полученных программ и тд). Его история с хэппиэндом — выходом на социально-приемлемую позицию. (Плюс Митник вне политики в отличие от Ассанжа и Шварца).

Третье: Спектр затронутых тем в книге про Митника и прочих публикациях очень широк: телефония(проводная и сотовая), компьютеры, программы и его конёк — социальная инженерия. Что позволяет на многочисленных реальных примерах рассказывать про информационную безопасность, постоянно поддерживая внимание и интерес со стороны молодой аудитории (это маленький камень в огород лектора из Яндекса).

Четвертое: Есть три книги и один фильм на русском для дальнейшего изучения и вдохновения на совершенствование своих навыков. Шнайер хорош, но академичен и у него нет «приключенческой составляющей». У Поулсена есть несколько книг, похоже что отличных, но, увы, нет переводов на русский (может организовать хабрперевод?).

Пятое : Митник — клевый мужик и приятный собеседник. Он охотно откликнулся на приглашение побеседовать с мемберами Хакспейса (я надеюсь, что в следующий его приезд можно будет организовать и встречу со школьниками/студентами).

Приглашаю хабрсообщество дать обратную связь начинающим авторам и принять участие в обсуждении учебного процесса ИБ (как вдохновить молодых ребят на изучение предметной области, как организовать нескучный процесс, на каких примерах проводить обучение, какие книги стоит прочитать, как в игровой форме объяснить Torrent, Tor и Bitcoin и т.д.).

Автор: MagisterLudi