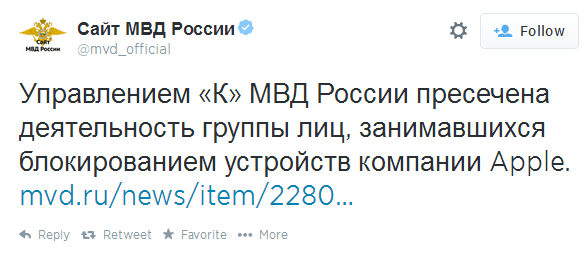

Сегодня утром на сайте МВД РФ была опубликована информация об успешной операции, проведенной Управлением «К», в отношении лиц, подозреваемых в краже Apple ID пользователей с последующим их использованием для удаленной блокировки iPod Touch, iPhone или iPad через iCloud. Злоумышленники использовали так называемый «Режим пропажи» (Lost Mode) сервиса iCloud для удаленной блокировки iDevice (который должен работать под iOS 5+ и иметь активную функцию «Найти iDevice»).

Для осуществления противоправной деятельности применялись две отлаженные схемы.

Первая заключалась в получении доступа к учетной записи Apple ID жертвы при помощи создания фишинговых страниц, неправомерного доступа к электронной почте или использования методов социальной инженерии.

Вторая схема была направлена на привязку чужого устройства к заранее подготовленной учетной записи, с целью чего на различных Интернет-ресурсах создавались объявления о сдаче в аренду Apple ID, содержащего большое количество приобретенного медиаконтента.