Вирусы-шифровальщики уже не первый год сотрясают ИТ-рынок последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, одни просто удаляют ключ шифрования, другие требуют выкуп, но далеко не все пользователи, заплатившие его получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к наихудшему.

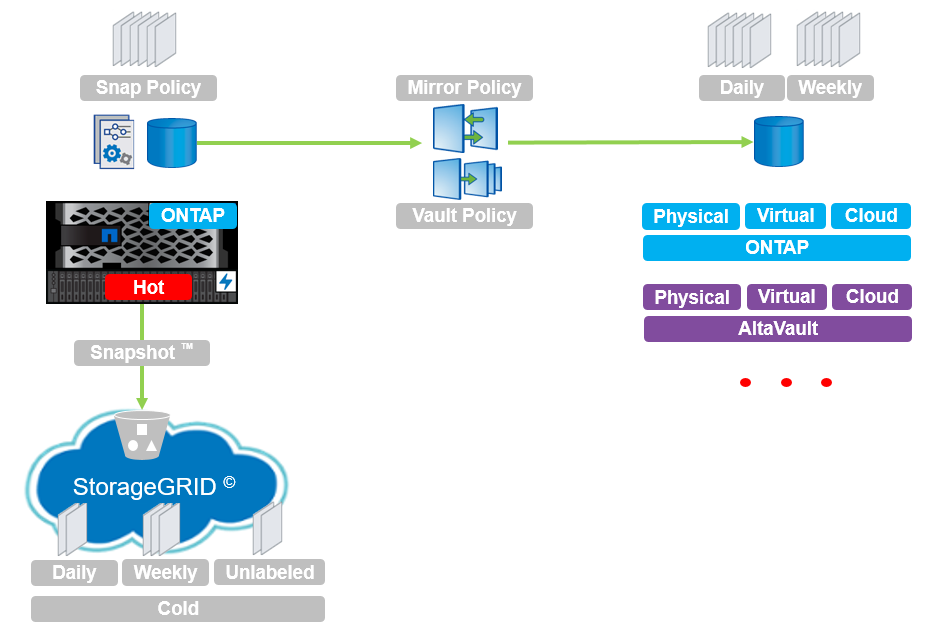

Пытаться защититься от вирусов и других хакерских атак только средствами антивирусов и межсетевых экранов, это все равно что навесить замков на двери, поставить сигнализациювидеонаблюдение и рассчитывать на то, что не найдется кто-то, кто это сможет обойти. Как показывает практика, даже самые сложные замки, самые умные системы защиты можно обойти. Нужно иметь «План Б» и быть готовым к наихудшему. Единственный выход — иметь возможность быстро и гарантированно восстановить данные. На примере решений NetApp рассмотрим такие возможности.