Новость

Майнинг стал, пожалуй, самым частым поводом для новостей и самым модным развлечением киберпреступников. Однако где популярность — там и конкуренция: такими темпами скоро на каждом компьютере будет работать несколько зловредов разных разработчиков, не говоря уже о скриптах, встроенных в веб-страницы. А ресурсы CPU не резиновые.

Майнинг стал, пожалуй, самым частым поводом для новостей и самым модным развлечением киберпреступников. Однако где популярность — там и конкуренция: такими темпами скоро на каждом компьютере будет работать несколько зловредов разных разработчиков, не говоря уже о скриптах, встроенных в веб-страницы. А ресурсы CPU не резиновые.

Неизвестный умелец задумался о такой перспективе и решил подстраховаться: на просторах сети появился троян-майнер, который находит и останавливает конкурентов.

Программа маскируется под драйвер к принтерам HP и называется очень убедительно: hpdriver.exe для 32-битной системы или hpw64.exe для 64-битной. Попав на компьютер, она первым делом сканирует активные процессы и сверяет их с личным списком врагов: процессы-конкуренты перечислены в коде поименно. Под раздачу попадают известные трояны-майнеры, а также некоторые легитимные процессы Windows, работа которых для системы не принципиальна, — все их зловред тут же завершает. Ну, а дальше все как обычно: компьютер стонет, программа майнит.

Впрочем, вредонос руководствуется вшитым списком процессов, так что возможности его весьма ограничены. Следующим шагом, видимо, станут трояны с модулем поведенческого анализа — такие смогут отлавливать не только известных, но и новых конкурентов.

Не очень умный перекресток

Пока в больших городах по всему миру ученые и изобретатели думают, как при помощи новых технологий оптимизировать движение и побороть пробки, их коллеги уже нашли способ сохранить привычные пробки даже в городе будущего. А сделать это можно, например, через недоработку в стандартной конфигурации одной из распространенных V2I-систем, I-SIG, позволяющей «умным» автомобилям обмениваться информацией с инфраструктурой перекрестка, которая, в свою очередь, подстраивает режим работы светофора под интенсивность движения. Эта технология уже используется в нескольких американских городах, включая Нью-Йорк.

Вызвать пробку можно, воспользовавшись тем, что результат работы системы зависит от последнего прибывшего на перекресток автомобиля. Если некое транспортное средство посылает ей множественные сигналы, она честно принимает каждый из них за новую машину. Этим простодушием могут воспользоваться хулиганы: подготовленный злоумышленниками вредоносный смарт-автомобиль, припаркованный неподалеку от светофора, способен заставить перекресток подолгу пропускать несуществующие авто.

Впрочем, злоумышленникам придется постараться, чтобы извлечь из этой уязвимости выгоду. Для серьезной остановки движения на автоматизированных улицах потребуются тысячи умных автомобилей. Так что для того, чтобы провернуть крупный саботаж, злоумышленникам пришлось бы придумать способ заражения их в промышленных масштабах. Вроде бы современная реализация технологии V2V не позволяет передать зловред от автомобиля к автомобилю.

Куда смотрят камеры наблюдения?

Камеры видеонаблюдения сейчас используются практически везде, кроме разве что общественных туалетов. Но если обычных мошенников они могут отпугнуть, то киберпреступников скорее заинтересуют.

Так, камеры Hanwha SmartCam SNH-V6410PN производства компании Hanwha Techwin, которые чаще всего используются в частных квартирах и домах или небольших офисах, еще недавно были лакомым кусочком для взломщиков. Только подумайте: пароли и серийники устройств не защищены от перебора, данные пересылаются через обычный HTTP, а контактируют камеры с другими девайсами через облако, доступ к которому путем несложных манипуляций может получить любой владелец аккаунта Jabber.

А уж какой простор для преступной деятельности: можно просто втихомолку подсматривать за объектом видеонаблюдения, можно зарегистрировать еще не зарегистрированные владельцами камеры в облаке, а можно скачать на устройства вредоносную прошивку и использовать их для атаки через локальную сеть на другие устройства, благо адрес сервера обновления в файле конфигурации никак не зашифрован, и подменить его — задачка не из сложных.

Одно радует: большую часть этих багов уже успешно пофиксили, а то, что осталось — спешно латается. Так что это, в общем-то, не страшно. Страшно становится, когда понимаешь, что компания производит не только безобидные домашние камеры, но и множество других устройств, среди которых —: самоходные артиллерийские установки и автономные пулеметные турели. То есть по сути роботов, у которых есть огнестрельное оружие и — правильно! — видеокамера.

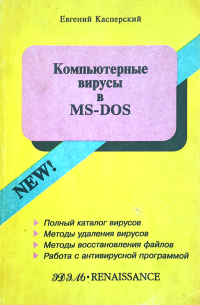

Древности

«Astra-1010»

Очень опасный резидентный вирус, зашифрован, записывается в.СОМ и .EXE-файлы текущего каталога при старте зараженного файла и затем в файлы, запускаемые на выполнение. Алгоритм заражения .EXE-файлов содержит ряд ошибок, которые могут привести к потере файла. 16-го числа ежемесячно шифрует (XOR 55h) таблицу разбиения диска в MBR винчестера. Трассирует int 21h. Содержит строки: «© AsTrA, 1992», «(3)».

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab