Фото: labs.bitdefender.com

Фото: labs.bitdefender.com

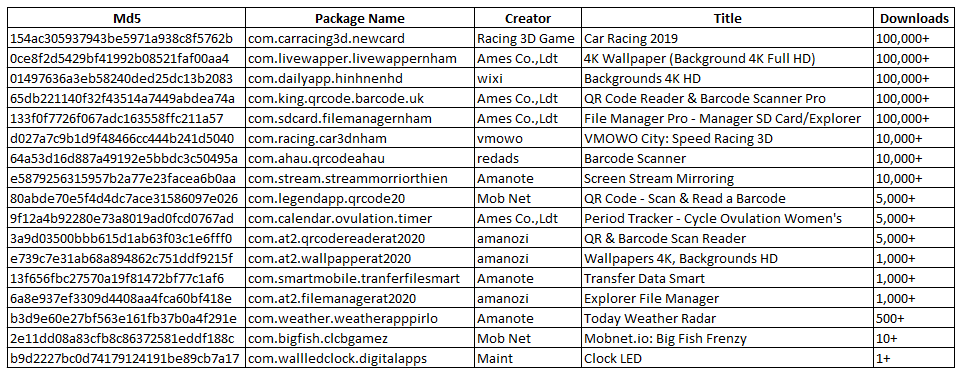

Исследователи Bitdefender выявили 17 приложений из Google Play, которые после установки начинают отображать агрессивную рекламу. Хотя они и не являются вредоносными, но эта тактика традиционно ассоциируется с такого рода программами. Общее число загрузок этих приложений превысило 550 000.

Разработчики используют тактику, согласно которой реклама начинает атаковать устройство лишь спустя 4 часа или даже двое суток после установки приложения.

Google уже сообщили об этих приложениях, и их переводят в автономный режим.

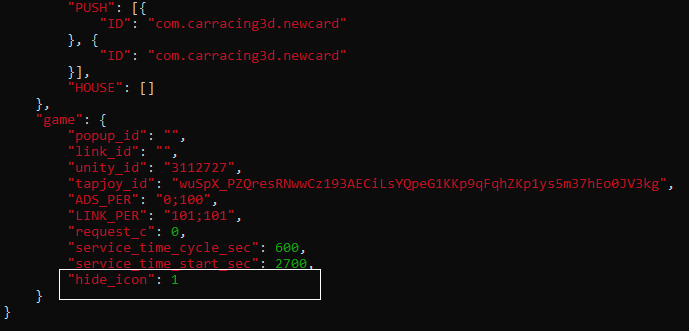

Одно из проанализированных приложений представляло собой гоночный симулятор, который также предлагает оплатить дополнительные игровые функции. Хотя игровая часть работает хорошо, приложение показывает всплывающую рекламу, когда пользователь не играет в игру, и скрывается некоторое время после установки. Объявления показываются через случайные промежутки времени.

Один вредоносный код находится в первом компоненте приложения, а второй — в самом коде игры.

Первый работает для android.intent.action.BOOT_COMPLETED. Приложение запускает планировщик заданий для показа рекламы, объявление показывается через 10 минут и только один раз. Затем планировщик воссоздает сам себя и снова запускается через 10 минут.

Другой код — для android.intent.action.USER_PRESENT. Вероятность показа рекламы появляется всякий раз, когда пользователь разблокирует устройство, если с момента установки приложения прошло не менее 4 часов. Это связано с тем, что показ объявлений программируется путем генерации случайного числа меньше 3. Поэтому вероятность показа рекламы равна одному к трем при каждой разблокировке телефона.

Случайность появления рекламы и временные интервалы показа изменяются разработчиком, чтобы снизить вероятность того, что пользователи заметят какие-либо шаблонные действия.

Идентификаторы ключей рекламного SDK устанавливаются в файле конфигурации в каталоге ресурсов и извлекаются при показе рекламы. В файле конфигурации есть параметры для настройки того, как часто должна отображаться реклама. Файл конфигурации также содержит флаг, указывающий, должно ли приложение скрывать свое присутствие на устройстве, или флаг, который по умолчанию имеет значение true.

Код также разбит на два файла dex, что усложняет исследователям безопасности понимание логики приложения.

Приложение поставляется с игровыми файлами .so, которые не используются. Эти библиотечные файлы широко распространены в играх для Android, поскольку обеспечивают быстрый рендеринг графики в мобильной среде с ограниченными ресурсами. Здесь интересно то, что игра на самом деле использует другие файлы .so, находящиеся в архиве в каталоге assets, несмотря на то, что они уже есть в каталоге lib. Это может быть механизмом, предназначенным для того, чтобы приложение выглядело как обычная игра, в то время как его основная цель — агрессивное отображение рекламы.

Всего в Bitdefender выявили 17 приложений, использующих те же методы. Несмотря на то, что найденные приложения Google Play не помечены как вредоносные, а скорее как Riskware, пользователям настоятельно рекомендуется всегда устанавливать на свои устройства решения безопасности, поскольку они могут точно идентифицировать эти приложения.

Ранее сообщалось, что в США распространяются китайские смартфоны UMX U686CL по цене около $35. Одним из их программных компонентов оказался зловред, удалить который невозможно. Смартфоны поставляются по государственной программе Assurance Wireless для бедных слоев населения. Вредоносом является программный элемент Wireless Update, который используется для обновления ПО на смартфоне. Это еще и вредоносное ПО Adups, которое собирает пользовательские данные. Если удалить Wireless Update, прошивку телефона обновить будет нельзя, поскольку Google напрямую не позволяет загружать апдейт устройства.

См. также: «В прошивке Android-смартфонов нашли 146 уязвимостей. Они позволяют красть данные и шпионить»

Автор: maybe_elf