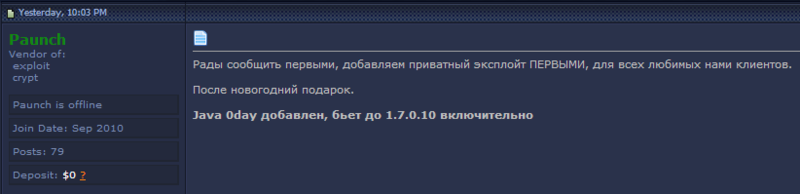

Сегодня в сети появилась абсолютно новая уязвимость нулевого дня в Java, которая уже активно используется. Уязвимость была обнаружена фирмой FireEye посредством их технологии Malware Protection Cloud (MPC).

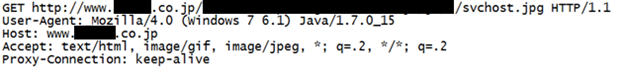

В отличие от других распространенных уязвимостей Java, где менеджер безопасности обходится простым путем, здесь используется произвольная запись и чтение памяти процесса виртуальной машины. После срабатывания уязвимости экслойт ищет адрес памяти, в котором содержится информация о внутренней структуре виртуальной машины, в том числе о статусе менеджера безопасности, а после перезаписывает в эту часть памяти ноль. Затем происходит загрузка Win32/McRat (Trojan-Dropper.Win32.Agent.bkvs) в виде файла svchost.jpg с того же сервера, где и находился вредоносный JAR, и его запуск. Пример HTTP GET-запроса от McRat в браузере с успешно выполнившейся уязвимостью приведен выше.Читать полностью »