Доброго времени суток! Сегодня мы поговорим о том, к чему приводят невыполнимые требования законодательства. Понятно, что глобально это приводит к невыполнению этих самых требований, но здесь мы рассмотрим конкретный пример.

Доброго времени суток! Сегодня мы поговорим о том, к чему приводят невыполнимые требования законодательства. Понятно, что глобально это приводит к невыполнению этих самых требований, но здесь мы рассмотрим конкретный пример.

И какие согласия не стоит подписывать.

Доброго времени суток!

Эта статья родилась совершенно спонтанно из такой вот истории.

Поскольку я являюсь в том числе соучредителем организации, в которой работаю, мне время от времени приходится подписывать различные документы от банков с которыми мы работаем, то берем кредит, то нужно обеспечить заявку на торгах и так далее. Обычная жизнь обычного ООО.

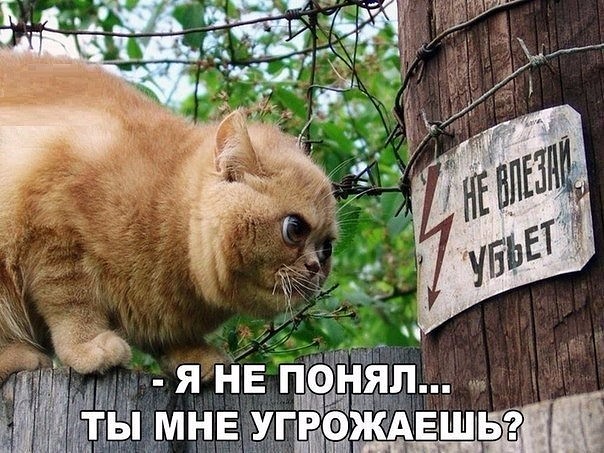

И вот, вчера мне приносят на подпись очередной документ — согласие на обработку персональных данных от одного локального банка. Я сначала на автомате его подписал, а потом все-таки решил прочитать. Яжпрограммист Я же все-таки специалист в том числе по защите персональных данных. Прочитанное повергло меня в нехилый шок.

Под катом разберемся, что с согласием не так и почему оно незаконно.

Привет! 13 сентября Минюст утвердил документ, вносящий изменения в 17 приказ. Это тот самый, который про защиту информации в государственных информационных системах (далее – ГИС). На самом деле изменений много и некоторые из них существенные. Есть как минимум одно очень приятное для операторов ГИС. Подробности под катом.

Нейтрализация пользователя и процесс установки новой ОС

Привет. Сегодня хотим поделиться опытом миграции одной организации (далее – Заказчик) на отечественную ОС в рамках выполнения требований по импортозамещению. Сразу нужно обозначить, что Заказчик выбрал и закупил эту ОС самостоятельно. Нам же досталось удовольствие развертывания, оптимизации этой ОС и выполнение требований по защите информации.

Всем привет, мы продолжаем свой цикл статей по «бумажной безопасности». Сегодня поговорим о разработке модели угроз. Если цель прочтения этой статьи в получении практических навыков, то лучше сразу скачать наши шаблоны документов, в котором есть и шаблон модели угроз. Но и без шаблона под рукой со статьей тоже можно ознакомиться в общеобразовательных целях.