Недавно я озадачился поиском возможности создания шифрованного подключения к своему офису средствами L2TP/IPsec протокола. Задача усложнилась, когда, кроме Windows клиентов, появилась потребность пускать в сеть еще iOS и Android клиентов. В Интернете множество статей как проделать это на Windows Server с «внешним» IP-адресом. Но я хочу предложить сообществу реализацию стандартными средствами Windows 7/8 шифрованного L2TP тоннеля в локальную сеть с популярной, на мой взгляд, топологией.

Читать полностью »

Рубрика «ipsec» - 4

Реализация L2TP/IPsec VPN сервера стандартными средствами Windows 7/8 для подключения Windows/iOS/Android систем к внутренней сети

2014-01-27 в 7:56, admin, рубрики: android, iOS, ipsec, l2tp, vpn, windows, информационная безопасность, Сетевые технологии, системное администрирование, метки: android, iOS, ipsec, l2tp, vpn, windowsPPTP vs L2TP vs OpenVPN vs SSTP

2013-08-29 в 9:11, admin, рубрики: ipsec, l2tp, PPTP, vpn, информационная безопасность, Сетевые технологии, системное администрированиеНедавно я искал информацию об отличиях существующих VPN-технологий и наткнулся на эту статью. Здесь вкратце описаны преимущества и недостатки основных VPN, очень легко и доступно. Предлагаю сообществу перевод статьи.

VPN-провайдеры обычно предлагают на выбор несколько типов подключения, иногда как часть различных тарифных планов, а иногда в составе единого тарифного плана. Цель этой статьи – провести обзор доступных вариантов VPN и помочь понять основы используемых технологий.

Заметка про длину ключа шифрования

Грубо говоря, длина ключа, используемого при создании шифра, определяет, сколько времени потребуется для взлома с помощью прямого перебора. Шифры с более длинными ключами требуют значительно больше времени для перебора, чем более короткие («брутфорс» означает перебор всех возможных комбинаций, пока не будет найдена верная).

Сейчас почти невозможно найти VPN-шифрование с использованием ключа длиной менее 128 бит и все сложнее найти 256-битное шифрование в предлагаемых OpenVPN-решениях, ключи которых бывают даже 2048 бит. Но что означают эти цифры на практике, 256-битное шифрование действительно более безопасное, чем 128-битное?

Читать полностью »

Профили конфигурации в OS X. Запросы SCEP и получение настроек VPN

2013-07-13 в 15:37, admin, рубрики: ipsec, mac os x, ruvpn, scep, vpn, Блог компании ruVPN.net, сертификаты, метки: ipsec, mac os x, ruvpn, scep, vpn, сертификаты

Проект ruVPN предлагает вашему вниманию решение VPN для компьютеров на базе Mac OS X, это макбуки, аймаки, мак мини и мак про. Особенно актуальна услуга будет для пользователей макбуков, им часто приходится использовать открытые беспроводные сети в кофейнях, аэропортах и гостиницах.

О возможных угрозах использования публичных сетей я уже писал ранее. Все описанные ситуации применимы к пользователям ноутбуков.

Однако, статья является не только анонсом. Я расскажу про нюансы установки профилей на компьютеры Apple.

Прежде всего отсылаю к большой статье про профили конфигурации для для мобильных устройств Apple. Там я лишь упомянул, что «технология загрузки профилей конфигурации с некоторыми допущениями относится и к мобильным устройствам на базе OS X 10.8+, то есть для свежих MacBook, MacBook Air/Pro». Сейчас пойдет речь про «некоторые допущения».

Читать полностью »

IKEv2 и Flex VPN средствами Cisco IOS. Синтаксис и логика работы

2013-07-10 в 11:11, admin, рубрики: Cisco, FlexVPN, IKEv2, iOS, ipsec, setup, информационная безопасность, настройка, Сетевые технологии, метки: Cisco, FlexVPN, IKEv2, iOS, ipsec, setup, настройкаВ настоящей статье я попробовал в максимально доступном и сжатом виде описать что такое IKEv2, FlexVPN и как это реализовано в IOS маршрутизаторов Cisco. Для наилучшего понимания содержания, нужно чтобы читателя, на момент ознакомленимя с нижеприведенным текстом, не пугали такие слова как VPN, IPSec, ISAKMP, ISAKMP Profile и т.д. Кроме того, желательно иметь хорошее представление о том, как настраиваются различные типы VPN с использованием VTI интерфейсов (или GRE over IPSec) на оборудовании Cisco, поскольку статья в значителной степени опирается на знание этих вопросов.

Предисловие

Сразу нужно акцентировать внимание, что не надо думать, что IKEv2 является чем-то совсем новым, сложным для понимания и полностью меняет всю концепцию построения VPN-сетей. IKE(как 1 так и 2) призваны лишь для того чтобы обеспечить ESP (ну или AH, если кому-то нужно) необходимой ключевой информацией, нужной указанным протоколам для непосредственной защиты данных. Сам же ESP, его режимы работы (tunnel/transport) и все связанные понятия не меняются.

Читать полностью »

Стала доступна пробная загрузка профиля VPN с технологией Connect on Demand для всех желающих

2013-06-27 в 9:19, admin, рубрики: connect on demand, ipad, iphone, ipsec, vpn, бесплатно, бесплатный VPN, Блог компании ruVPN.net, метки: connect on demand, iPad, iPhone, ipsec, vpn, бесплатно, бесплатный VPN

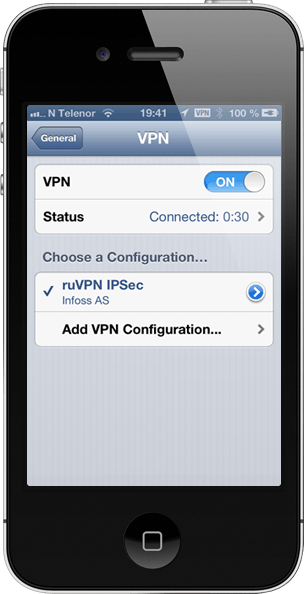

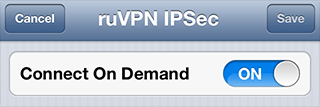

С сегодняшнего дня появилась возможность попробовать загрузку профиля VPN, прежде чем принимать решение о покупке. Профиль устанавливается автоматически на мобильные устройства под управлением Apple iOS (iPhone, iPad) и позволяет полноценно пользоваться IPSec VPN с автоматическим подключением в течение одного часа. Затем доступ через VPN прекращается, а сам профиль автоматически удаляется через сутки.

Для новых и сомневающихся пользователей будет очень интересно попробовать технологию Connect on Demand «вживую».

Ссылка на пробное подключение — ruvpn.net/ru/order/15/

Ссылка на коммерческий тарифный план — ruvpn.net/ru/product/details/4/

Читать полностью »

Нагрузочное тестирование проекта ruVPN, технология IPSec VPN-on-Demand для iPhone, iPad

2013-05-24 в 9:10, admin, рубрики: apple, ipad, iphone, ipsec, vpn, Блог компании ruVPN.net, информационная безопасность, метки: apple, iPad, iPhone, ipsec, vpnНеделю назад на сайте ruvpn.net было запущено функциональное бета-тестирование нового сервиса IPSec VPN-on-Demand. О результатах расскажу в конце статьи, а пока немного информации о проекте в целом. Сейчас проходит самый первый этап — IPSec VPN для устройств на базе Apple iOS.

Существует множество подобных решений, какой смысл делать еще одно? Все достаточно просто — аналогичные решения делались специалистами по сетям. Данное решение реализовано специалистами по безопасности сетей и цифровым сертификатам. Был использован опыт работы с очень крупными финансовыми компаниями, детально изучены корпоративные технологии в области информационной безопасности.

Эти знания натолкнули на мысль — а что если взять все лучшее из корпоративного сектора и попробовать внедрить для обычных пользователей? В частности, можно использовать технологии корпоративных VPN при развертывании нового сервиса.

В итоге можно получить все преимущества подобных решений:

В итоге можно получить все преимущества подобных решений:

- автоматическая настройка VPN на устройстве,

- авторизация на базе цифровых сертификатов,

- автоматическое подключение VPN при любой сетевой активности устройства (VPN-on-Demand).

StrongSwan. Remote Access VPN с использованием MSCHAPv2-EAP

2013-04-22 в 13:29, admin, рубрики: ipsec, linux, vpn, информационная безопасность, метки: ipsec, linux, vpnО чем пойдет речь?

В данной статье я расскажу о том как настроить на Linux-сервере демон StrongSwan для подключения удаленных пользователей (Remote Access VPN) по протоколу IPSEC IKEv, а в качестве протокола аутентификации клиентов будет использоваться связка MSCHAPv2-EAP.

Описание решения

В данной реализации Remote Access VPN для подключения к шлюзу клиент используется протокол EAP (RFC 3748) совместно с Microsoft CHAP version 2 для аутентификации.

Этот протокол используется в VPN – клиенте Windows 7 Agile. В дополнении к идентификации IKEv2 по IP-адресу клиент использует EAP идентификацию по определенному на шлюзе имени и паролю.

Читать полностью »

Обзор IPSEC демона StrongSwan

2013-04-22 в 7:51, admin, рубрики: ipsec, vpn, информационная безопасность, Сетевые технологии, метки: ipsec, vpn, информационная безопасностьВведение

На хабре много статей про настройку IPSEC на разных девайсах, но относительно мало про Linux, а StrongSwan представлен поверхностно всего одной статьей ( ).

В своем обзоре я затрону следующие вопросы:

- Обзор демона StrongSwan;

- Настройка Remote Access VPN на сертификатах;

Про протокол IPSEC и особенности реализации IKEv2 можно прочитать информацию в интернете, в данной статье они рассмотрены не будут. Всю информацию, которая касается описания демона можно найти на strongswan.org. Я использовал версию StrongSwan 4.6.4, но с точки зрения рассмотренного конфигурирования никаких отличий с более поздними версиями нет, в том числе и с пятой.

В качестве операционной системы для стенда я использовал Debian 6.0 (2.6.32-5-686)

Читать полностью »

Racoon vs. OpenSWAN: Настройка IPSEC VPN туннеля HOST-TO-SITE с Cisco и L2TP over IPSEC для Windows, iOS и Android

2013-04-18 в 21:18, admin, рубрики: android, iOS, ipsec, l2tp, linux, security, vpn, windows, информационная безопасность, системное администрирование, метки: android, iOS, ipsec, l2tp, linux, security, vpn, windowsДобрых дел, уважаемые читатели!

В данной статье я хотел бы увлечь вас рассказом о моих приключениях в поисках надежных и безопасных связей IPSec, где поджидает множество удивительных открытий и разочарований, загадок и ответов, историй верной службы и вероломных предательств. Итак, мой дорогой читатель, приготовься, начинаем повествование.

Читателю, которому требуется срочная помощь, а не рассказы о моих несчастьях, приведших к написанию данного топика, рекомендую пролистать до заголовка «Собственно сабж»

Где-то с полгода назад мне понадобилось поднять сервер для платежных терминалов с подключением к платежной системе по IPSec. Мой выбор пал на Debian Squeeze и KAME ipsec-tools, в простонародье racoon. Ох, и не знаю, почему моя душа прикипела к данному приложению. Сначала, поверхностно изучив теорию IPSec, я взялся за практику:

apt-get install racoon

Сети для самых маленьких. Часть седьмая. VPN

2013-02-27 в 8:00, admin, рубрики: DMVPN, FlexVPN, GRE, ipsec, Tunnel, vpn, подкаст, Сетевые технологии, сети для самых маленьких, системное администрирование, Телекомы, туннелирование, шифрование, метки: DMVPN, FlexVPN, GRE, ipsec, Tunnel, vpn, подкаст, сети для самых маленьких, туннелирование, шифрование5. Сети для самых маленьких: Часть пятая. NAT и ACL

4. Сети для самых маленьких: Часть четвёртая. STP

3. Сети для самых маленьких: Часть третья. Статическая маршрутизация

2. Сети для самых маленьких. Часть вторая. Коммутация

1. Сети для самых маленьких. Часть первая. Подключение к оборудованию cisco

0. Сети для самых маленьких. Часть нулевая. Планирование

Покупка заводов в Сибири была стратегически правильным решением для компании “Лифт ми Ам”. После того, как лифты стали ездить не только вверх, но и вниз, дела компании пошли… нет полетели, вверх. Лифты начали разбирать, как горячие пирожки со стола. Название уже не соответствовало действительности и было принято решение о ребрендинге. (На самом деле их замучила судебная тяжба с Моби).

Итак, под крыло ЛинкМиАп планируется взять заводы в Новосибирске, Томске и Брно. Самое время подумать о том, как это хозяйство подключить к имеющейся сети.

Итак, сегодня рассматриваем

1) Возможные варианты подключения, их плюсы и минусы

2) Site-to-Site VPN на основе GRE и IPSec

3) Большая тема: динамическая многоточечная виртуальная сеть (DMVPN) в теории и на практике.

В традиционном видео лишь ёмкая выжимка из статьи, посвящённая работе и настройке DMVPN.