Требуемое программное обеспечение: Kali Linux.

Необходимые знания: опыт работы с консолью Linux-систем (в частности, дистрибутивом Kali Linux) и консолью Метасплойта.

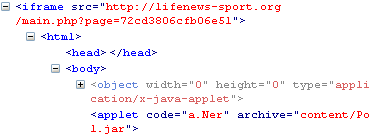

В первой части мы познакомились с модулями для обнаружения уязвимостей при аутентификации (SMB Login Check, VNC Authentication None Detection) и плагином для поиска уязвимостей в веб-приложениях (WMAP). Во второй части займемся установкой сканера уязвимостей Nessus на 32-битную версию системы Kali Linux для последующего его взаимодействия с Метасплойтом (установка на 64-битную версию происходит аналогичным образом).

Metasploit – излюбленный инструмент хакеров и специалистов по информационной безопасности, включающий в себя множество модулей для создания и использования эксплойтов. Но для эксплуатации уязвимостей, их необходимо сначала выявить. Функционала фреймворка для этих целей не достаточно, зато с этой задачей легко справляются сканеры уязвимостей. Взаимодействие сканеров уязвимостей с модулями Metasploit можно осуществить с помощью поддерживаемых плагинов. В результате такой интеграции мы сможем находить уязвимые места и тут же их эксплуатировать.

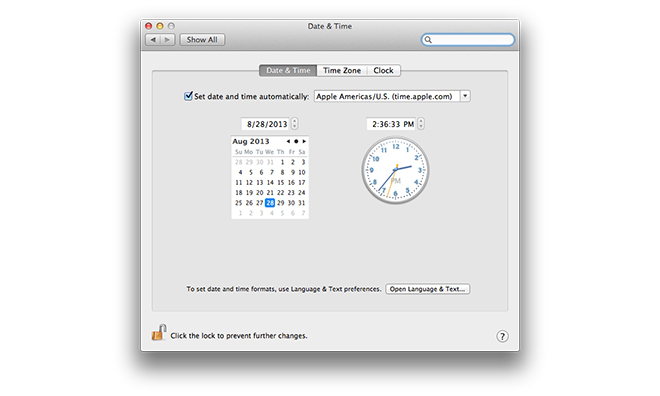

Установка Nessus Home

Nessus — один из самых популярных сканеров уязвимостей, разработанный компанией Tenable Network Security. До 2005 года это было свободное программное обеспечение с открытым исходным кодом, а в 2008 году вышла платная версия продукта. Также существует и бесплатная «домашняя» версия, ограничивается использованием в домашней сети. Её мы и будем использовать в наших целях.Читать полностью »