Навеяно древними воспоминаниями… Проходят года и десятилетия, сменяют друг друга названия операционных систем, но кое-что всё же остаётся неизменным. Среди всего многообразия околохакерского ПО меня всегда удивлял HIEW; непостижимым образом этой консольной программе удаётся бороться со временем и быть популярной даже сегодня. HIEW занял свою нишу и стал основным инструментом промышленного вирусного аналитика. Вам может показаться это странным и неудобным, но использовать HIEW для вирусного анализа — очень эффективно.

Читать полностью »

Метка «Reversing»

Tribute to HIEW

2014-01-05 в 13:19, admin, рубрики: HIEW, вирусы, Вирусы (и антивирусы), дизассемблер, информационная безопасность, реверс-инжиниринг, метки: HIEW, Reversing, вирусы, дизассемблер, реверс-инжинирингРазбор простого криптографического keygenme

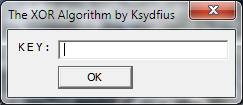

2012-12-28 в 17:25, admin, рубрики: keygenme, ollydbg, ассемблер, метки: keygenme, ollydbg, Reversing, ассемблерПривет, хабрахабр.

Листая одним декабрьским вечером различные хабы, я заметил, что нигде давненько не бывало статей о реверсинге. А разборов crackme/keygenme – и подавно. И вдруг меня осенило: почему бы не написать свой туториал?

Тех, кого интересует разбор простенького криптографического keygenme и что же в итоге получилось, прошу под кат.

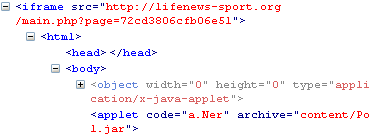

Анализ Guntior

2012-09-22 в 19:08, admin, рубрики: Malware, Reversing, информационная безопасность, метки: Malware, ReversingДобрый вечер всем! В этой заметке речь пойдет о анализе (реверсинге) малвари. Точного названия нет, но на ав порталах он именуется как Guntior. А точнее (kernelmode.info) Guntior bootkit (Chinese combine). Под катом куча картинок, осторожнее! Эта малварь представляет собой целый комплекс для развертывания плацдарма на машине жертвы. В комплект входит буткит (украденный у Stoned Bootkit), лоадер для загрузки файлов и прочее. Я буду анализировать следующий файл (отчет Virustotal'а) Читать полностью »

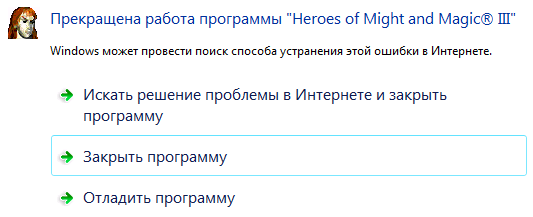

Heroes III. The Restoration of Campaign

2012-08-07 в 15:16, admin, рубрики: ассемблер, метки: Reversing, ассемблерО третьих героях, понятное дело, все знают. Недели времени, потерянного за hotseat-ом, вызубренные характеристики юнитов, тактика застройки, развития. Еженедельные посиделки с друзьями за героями c кофе и рогаликами. Здорово, в общем было. А вот на днях захотелось повторить и сыграть по сети. Уже ж разъехались все, hotseat не прокатит. Скачали дистрибутив клинка Армагеддона, настроили hamachi, да не заладилось что-то. Пинг большой почему-то, не завелось ничего. Ну, занятые все, разбираться некогда, да и неохота. Не пошла игра.

А герои то установлены, желание играть есть. Решил кампанию пройти (к своему стыду, так ни разу не хватило терпения пройти ее в прошлом). Запустил, выбрал кампанию возрождения Эратии, нажал на эпизод «Жертвы войны». И я не знаю, интуиция, наверное, появляется какая-то за то время, пока программированием занимаешься. В общем, показали мне герои такую картинку:

И, как часто у меня случается, игра закончилась, а началась более интересное и захватывающее занятие.

Читать полностью »