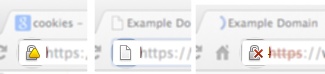

Как было объявлено 5 сентября 2014 года, разработчики браузера Chromium уже не очень жалуют алгоритм хеширования SHA-1. Сам вид адресной строки браузера будет давать понять посетителям https-сайтов, «закрытых» такими сертификатами, что с сайтом что-то «не те». Вид строки будет меняться со временем, давая время для более-менее плавного перехода, а в конце сертификаты с SHA-1 перестанут считаться вообще сколько-нибудь безопасными:

Как было объявлено 5 сентября 2014 года, разработчики браузера Chromium уже не очень жалуют алгоритм хеширования SHA-1. Сам вид адресной строки браузера будет давать понять посетителям https-сайтов, «закрытых» такими сертификатами, что с сайтом что-то «не те». Вид строки будет меняться со временем, давая время для более-менее плавного перехода, а в конце сертификаты с SHA-1 перестанут считаться вообще сколько-нибудь безопасными:

Рубрика «sha-1» - 3

Перевыпускаем сертификат с SHA-2 — если Webnames не идет к Магомету…

2014-11-10 в 15:06, admin, рубрики: http, rapidssl, regtime, sha-1, TLS, webnames, Веб-разработка, информационная безопасность, системное администрированиеЦентры SSL-сертификации о нововведениях с SHA-2

2014-10-31 в 6:46, admin, рубрики: Comodo, godaddy, sha-1, SSL, Блог компании «FirstVDS/ FirstDEDIC», информационная безопасность, хостинг Ранее в статье я рассказывал о том, что будет происходить с поддержкой браузерами от Mozilla, Google и Microsoft алгоритма шифрования SHA-1, используемого для генерации SSL-сертификатов и их подписи. Напомню, компания Microsoft несколько ультимативно дала понять центрам сертификации то, что они должны отказаться от использования SHA-1 («CAs must stop issuing new SHA1 SSL…») и перейти на более современные и криптостойкие алгоритмы. И сегодня мы рассмотрим, как на это отреагировали сами центры сертификации, и как это скажется на владельцах SSL-сертификатов.

Читать полностью »

Против кого дружат Google, Chrome Mozilla и Microsoft? Или SHA-1 уходит в прошлое

2014-10-27 в 10:03, admin, рубрики: chrome, Firefox, Google, microsoft, mozilla, sha-1, Блог компании «FirstVDS/ FirstDEDIC», браузеры, информационная безопасность Еще 5 сентября 2014 года разработчики браузера Chromium в своем блоге объявили о том, что к 1 января 2017 года их браузер перестанет поддерживать алгоритм шифрования SHA-1. Это алгоритм используется (и использовался) для выпуска SSL-сертификата. Все браузеры на основе Chromium (в том числе и Google Chrome) перестанут поддерживать SHA-1. Эту инициативу Google поддержали так же Mozilla и Microsoft. Началом отсчета можно считать выход браузера Chrome версии 39 в конце ноября 2014 г. Давайте рассмотрим как это коснется владельцев сайтов с SSL-сертификатами и рядовых пользователей.

Читать полностью »

Добавляем вычисление SHA-1 и MD5 хешей в контекстное меню файлов

2014-05-27 в 18:59, admin, рубрики: md5, sha-1, windows, метки: MD5, sha-1 Доброго времени суток!

Как часто вы проверяете скачиваемые файлы на равенство хеш-сумм? Я — никогда. Но сегодня я почему-то решил порвать с этой порочной практикой и сделать свою жизнь более безопасной.

Согласитесь, основная причина не сравнивать хеш-сумму файла — это лень. Нужно искать какую-нибудь программу, запускать ее, натравливать на файл, и это просто уйма действий. Как можно упростить эту процедуру? Я не придумал ничего лучше, чем добавить в контекстное меню файла опцию «Посчитать хеш». Интересующимся предлагаю краткую инструкцию.

Читать полностью »

Как работают одноразовые пароли

2012-10-09 в 16:22, admin, рубрики: hmac, otp, sha-1, двухэтапная аутентификация, информационная безопасность, криптография, одноразовые пароли, хэш-функция, метки: hmac, otp, sha-1, двухэтапная аутентификация, одноразовые пароли, хэш-функция

Вступление

Как показывает практика, существует определенное непонимание принципов работы одноразовых паролей (это те самые, которые используются в GMail, в спец. токенах платежных систем и так далее).

Прочитав эту небольшую статью, Вы разберетесь в принципе работы одноразовых паролей на основе хэшей, а заодно напишете на Python небольшую программу, которая умеет вычислять пароли для двухэтапной аутентификации Google.

Читать полностью »

Возвращаемся на раздачу или как сделать невозможное

2012-09-01 в 12:31, admin, рубрики: .net, bencode, bittorrent, file, hash, p2p, Peer-to-Peer, sha-1, sha1, torrent, utorrent, невозможное возможно, метки: .net, bencode, bittorrent, c++, file, hash, mapping, p2p, Peer-to-Peer, sha-1, sha1, torrent, utorrent, невозможное возможноПредыстория

Не так давно, а именно 5 июня читатель по имени alan008 задал вопрос. Чтобы не заставлять ходить за подробностями, приведу его здесь:

Нужна помощь!

За несколько лет с разных трекеров (преимущественно c rutracker'а) разными клиентами (преимущественно uTorrent'ом) скачано много гигабайт разного полезного контента. Скачанные файлы впоследствии вручную перемещались с одного диска на другой, uTorrent их соответственно не видит. Многие .torrent файлы устарели сами по себе (например, велась раздача сериала путем добавления новых серий заменой .torrent файла).

Теперь сам вопрос: есть ли способ автоматически (не вручную) установить соответствие между имеющимися на компьютере .torrent файлами и содержимым, раскиданным по разным логическим дискам компьютера? Цель: удалить лишние (неактуальные) .torrent файлы, а для актуальных — поставить всё на раздачу. У кого какие идеи? :)

При необходимости (если это требуется) можно снова поместить все файлы данных в один каталог на одном логическом диске.

В обсуждениях сошлись на том, что если это и можно сделать, то только ручками. Мне же этот вопрос показался интересным, и после возвращения из отпуска я нашел время, чтобы в нем разобраться.

Потратив в общей сложности неделю на разбор формата .torrent-файла, поиск нормально работающей библиотеки для его парсинга, я приступил к написанию программы, которая позволит решить проблему затронутую в упомянутом вопросе.

Прежде чем начать, стоит отметить несколько моментов:

- Получилось много, но не все.

- По формату файла .torrent будут даны лишь необходимые пояснения.

- Людей, чувствительных к временами некачественному коду, прошу меня заранее простить — я знаю, что многое можно было написать лучше, оптимальнее и безглючнее.

Для тех, кому интересно, что из этого получилось, технические подробности и подводные камни — прошу под кат.

Читать полностью »

IM+ Paranoia Mode On

2012-08-16 в 11:50, admin, рубрики: aes, bob, rsa, sha-1, информационная безопасность, криптография, метки: aes, bob, man in the middle, rsa, sha-1

Приветствую тебя, читатель!

Последнее обновление мультипротокольного мобильного клиента IM+ принесло с собой поддержку протокола шифрования OTR (Off-the-Record). Примечательно что функция шифрования доступна не зависимо от того каким IM-протоколом вы пользуетесь при общении (OSCAR, Jabber, Gtalk, MSN, YIM или IRC).

Основные свойства этого протокола:

- шифрование сообщений — никто иной не сможет прочитать сообщения;

- аутентификация собеседников — уверенность в том, кто является собеседником;

- если потеряны секретные ключи, прошлая переписка не будет скомпрометирована;

BCrypt как замена хэширования MD5

2012-06-08 в 10:51, admin, рубрики: bcrypt, md5, sha-1, информационная безопасность, хэширование, шифрование, метки: bcrypt, MD5, sha-1, хэширование, шифрованиеЗачем вообще хэшировать пароли?

В последние дни на хабре появились сообщения о том, что базы с хэшами паролей популярных сервисов попадают в руки злоумышленников (1), (2). Становится известно, что сервис linked.in использует метод хэширования SHA-1, а last.fm использует MD5. Большинство паролей представляют собой короткие словарные слова, а значит злоумышленник, имея хэш, сможет найти исходный пароль даже без брутфорса, просто воспользовавшись радужными таблицами.

Это серьёзное нарушение безопасности, несмотря на то, что многие разработчики считают, что сохранение хэша пароля вместо самого пароля способно защитить пользователей сервиса в случае утечки базы данных. Безусловно, это гораздо лучше, чем хранить пароли в открытом виде, но, очевидно, недостаточно безопасно. Метод BCrypt, в отличие от MD5 и SHA-1 не очень известен на просторах рунета, в русскоязычной википедии даже нет статьи о нём. Что же он из себя представляет?

Читать полностью »