Рубрика «topology»

Почему структура Ur, Uz не случайна даже при случайном k в ECDSA: математика за топологией цифровых подписей

2025-10-08 в 10:28, admin, рубрики: algorithm, bitcoin, cryptography, ecdsa, signature, topologyТопологический анализ безопасности ECDSA

2025-08-21 в 17:23, admin, рубрики: bitcoin, CryptoAuditor, cryptography, ecdsa, topologyАннотация

В данной работе представлен новый подход к анализу безопасности алгоритма цифровой подписи на эллиптических кривых (ECDSA) через призму алгебраической топологии. Мы формально определяем пространство параметров ECDSA как топологическое пространство в форме тора и вводим количественные метрики безопасности на основе топологических инвариантов. Предложенный метод позволяет обнаруживать скрытые уязвимости в реализациях ECDSA даже при отсутствии доступа к приватному ключу, что представляет значительный интерес для криптографического аудита и разработки безопасных криптосистем.

ОписаниеЧитать полностью »

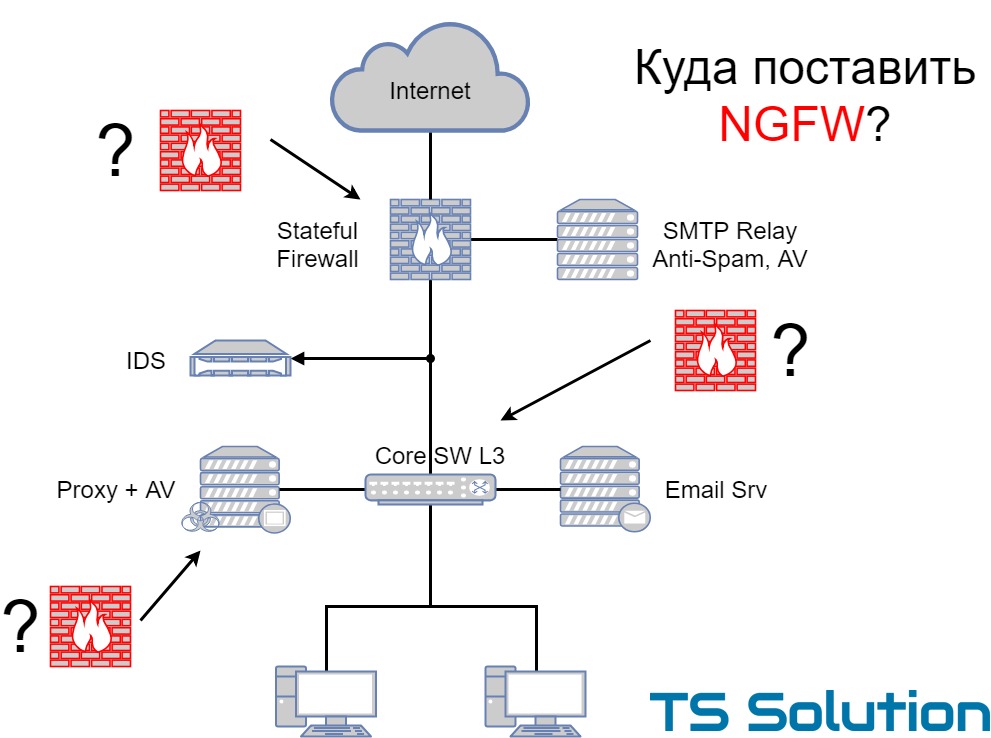

Типовые сценарии внедрения NGFW

2018-11-21 в 6:26, admin, рубрики: firewall, network design, ngfw, topology, Блог компании TS Solution, информационная безопасность, Сетевые технологии, системное администрирование

Disclaimer

В данной статье приводятся лишь примеры типовых сценариев внедрения NGFW. Не стоит брать предложенные схемы за готовый шаблон. В реальной жизни, почти каждое внедрение уникально. Есть много подводных камней, на которые нужно обратить внимание перед планированием топологии сети. Но в целом, все варианты будут “крутиться” вокруг нескольких концептов. Их мы и постараемся обсудить.

Типовая архитектура сети с точки зрения ИБ

Прежде чем описывать варианты внедрения NGFW, мне бы хотелось обсудить несколько типичных сценариев использования средств сетевой защиты. Мы рассмотрим наиболее распространенные средства, которые есть практически в каждой компании (конечно же максимально упрощенно и поверхностно, иначе получится целая книга). Чаще всего на практике можно встретить три самых распространенных варианта:Читать полностью »

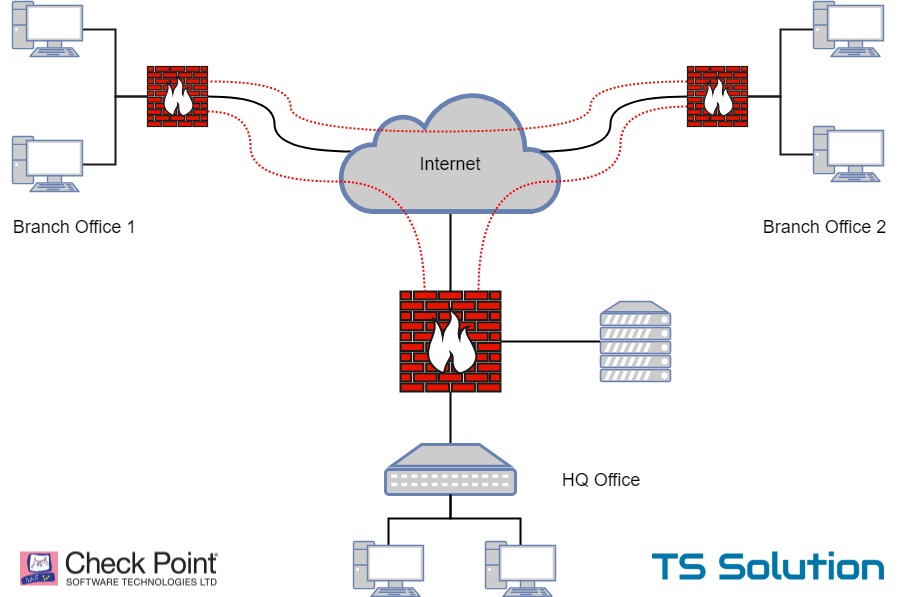

Построение распределенной VPN сети на базе Check Point. Несколько типовых сценариев

2018-11-01 в 7:36, admin, рубрики: check point, DMVPN, network design, topology, tssolution, vpn, Блог компании TS Solution, информационная безопасность, распределенные системы, Сетевые технологии, системное администрирование

В данной статье мы рассмотрим варианты построения распределенных сетей с помощью Check Point. Я постараюсь описать главные особенности Site-to-Site VPN от Check Point, рассмотрю несколько типовых сценариев, опишу плюсы и минусы каждого из них и попробую рассказать, как можно сэкономить при планировании распределенной VPN сети.

Check Point использует стандартный IPSec

Это первое, что нужно знать про Site-to-Site VPN от Check Point. И этот тезис отвечает на один из самых частый вопросов относительно Check Point VPN:

— Можно ли его “подружить” с другими устройствами?

— Да, можно!

Так называемый 3rd party VPN. Поскольку используется стандартный IPSec, то и VPN можно строить с любым устройством, которое поддерживает IPSec. Лично я пробовал строить VPN с Cisco ASA, Cisco Router, D-Link, Mikrotik, StoneGate. Все работает, хотя и есть некоторые особенности. Главное правильно задать все параметры для первой и второй фазы. Поддерживаемые параметры для IPSec соединения:Читать полностью »

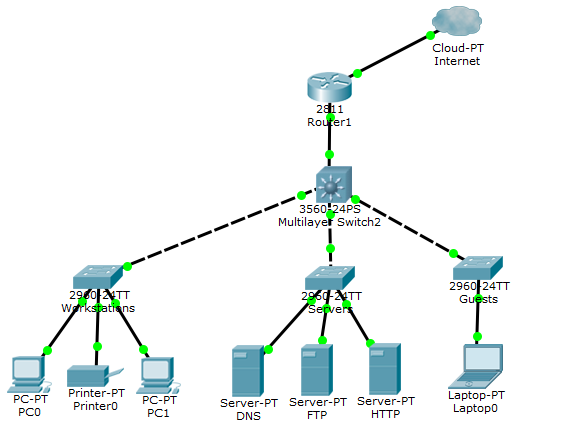

Основы компьютерных сетей. Тема №1. Основные сетевые термины и сетевые модели

2016-08-12 в 7:54, admin, рубрики: ccna, Cisco, education, network, OSI, topology, ит-инфраструктура, Сетевые технологии, сети передачи данных, системное администрирование, топология сети

Всем привет. На днях возникла идея написать статьи про основы компьютерных сетей, разобрать работу самых важных протоколов и как строятся сети простым языком. Заинтересовавшихся приглашаю под кат.