Рубрика «cryptography»

Почему структура Ur, Uz не случайна даже при случайном k в ECDSA: математика за топологией цифровых подписей

2025-10-08 в 10:28, admin, рубрики: algorithm, bitcoin, cryptography, ecdsa, signature, topologyТопологический анализ безопасности ECDSA

2025-08-21 в 17:23, admin, рубрики: bitcoin, CryptoAuditor, cryptography, ecdsa, topologyАннотация

В данной работе представлен новый подход к анализу безопасности алгоритма цифровой подписи на эллиптических кривых (ECDSA) через призму алгебраической топологии. Мы формально определяем пространство параметров ECDSA как топологическое пространство в форме тора и вводим количественные метрики безопасности на основе топологических инвариантов. Предложенный метод позволяет обнаруживать скрытые уязвимости в реализациях ECDSA даже при отсутствии доступа к приватному ключу, что представляет значительный интерес для криптографического аудита и разработки безопасных криптосистем.

ОписаниеЧитать полностью »

Задача Византийских Генералов

2025-07-16 в 10:16, admin, рубрики: blockchain, cryptography, insights, telegram, TON

Что общего у средневековых полководцев и современного блокчейна TON?

Представьте: 1453 год, стены Константинополя.

Yast Another Config Manipulation или зачем изобретать велосипед?

2025-04-24 в 7:16, admin, рубрики: .env, config files, configparser, cryptography, json, python3, yamlАд — это чересчур уверенные в себе разработчики, пишущие собственную криптографию

2025-02-10 в 13:01, admin, рубрики: cryptography, e2ee, openssl, ruvds_перевод, криптография, сквозное шифрование

Чересчур уверенные в себе разработчики, пишущие собственный криптографический код, были проклятием отрасли информационной безопасности ещё до того, как она вообще стала отдельной отраслью.

Само по себе это необязательно плохо, несмотря на то, что одна из аксиом информационной безопасности запрещает делать именно это. Написание криптографического кода (но не его развёртывание или публикация!) — важный первый шаг в обучении алгоритмам.

Я заметил такую тенденцию (как в примере с Session): разработчики некорректно утверждают, что не реализуют собственную криптографию, ведь они используют низкоуровневую криптографическую библиотеку.

Эта ошибка свойственна не только сомнительным приложениям, форкающим мессенджеры со сквозным шифрованием, чтобы вырезать прямую секретность (forward secrecy).Читать полностью »

CryptoHack. Решение Modular Binomials

2024-10-04 в 12:15, admin, рубрики: cryptography, cryptohack, ctf, информационная безопасность, криптография, математикаКто такой я?

Скрытый текст

Привет! Меня зовут Александр и большую часть своего времени я занимаюсь разработкой ПО в общем, а разработкой под Android профессионально.

Но так вышло, что я получил образование по специальности "Информационная безопасность" и за 6 лет успел значительно увлечься этой темой, а в большей степени криптографией и её математическими основами.

Другие мои статьи по этой теме также можно найти на английском на моей странице в Medium, возможно их переводы в будущем появятся и здесь.

Что такое CryptoHack?

Восстановление Биткоин Кошелька через короткие подписи ECDSA

2022-08-21 в 19:00, admin, рубрики: bitcoin, blockchain, cryptocurrencies, cryptography, ecdsa, github, private key, private keys, python, wallet, wallet.dat, биткоин, децентрализованные сети, криптография, Разработка для интернета вещей

Всем нам известно, что раскрываемость секретного ключа в подписи ECDSA может привести к полному восстановлению Биткоин Кошелька. В наших более ранних статьях мы рассматривали слабости и уязвимостиЧитать полностью »

Почему злой-сосед-хакер не накрутит вам умный счётчик. Защищённость NB-IoT от сетевых атак

2020-12-24 в 9:14, admin, рубрики: cryptography, information security, IoT, NB-IoT, Интернет вещей, информационная безопасность, криптография, сотовая связь

Прошло 2 года с тех пор, как в России появилась возможность разворачивать IoT-системы на базе технологии NB-IoT. Счётчики, сами отправляющие свои показатели в ЖКХ, автоматические микро-метеозонды вдали от цивилизации, умное сельское хозяйство — всё это скоро станет частью повседневности.

Важно, чтобы ни система устройств, ни данные, которые она собирает и передаёт, не были использованы против пользователей системы. Если вам интересно, как стандарт NB-IoT защищает их от сетевых атак, то приглашаю под кат.

Crypt, XOR, взлом нешифрованного ZIP и ГПСЧ. Решение задач с r0от-мi Crypto. Часть 2

2020-01-02 в 11:19, admin, рубрики: cryptography, ctf, fcrackzip, python, ralf_crypto, влом zip, информационная безопасность, информационная безопасностьб, криптография

В данной статье узнаем про функцию crypt, узнаем как подбирать пароли к ZIP архиву с незашифрованными именами файлов, познакомимся с утилитой xortool, а так же разберемся с генератором псевдослучайных чисел. Предыдущие статьи на эту тему:

Часть 1 — Кодировки, шифр сдвига, брут хешей и создание картинки с помощью PIL python.

- PWN;

- криптография (Crypto);

- cетевые технологии (Network);

- реверс (Reverse Engineering);

- стеганография (Stegano);

- поиск и эксплуатация WEB-уязвимостей.

Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.

Читать полностью »

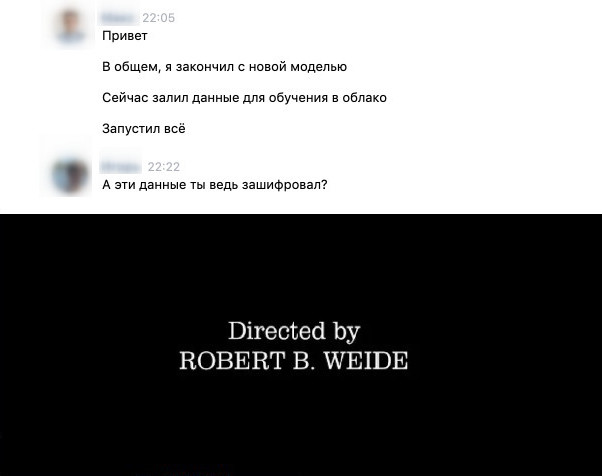

Применение зашифрованных данных для машинного обучения без их расшифровки

2019-12-03 в 15:47, admin, рубрики: cryptography, machine learning, Алгоритмы, Блог компании Mail.Ru Group, криптография, машинное обучение, ненормальное программирование, никто не читает теги

Применение зашифрованных данных для машинного обучения без их расшифровки

В этой статье обсуждаются передовые криптографические методики. Это лишь обзор исследований, проводимых в Julia Computing. Не используйте приведённые здесь примеры в коммерческих приложениях. Всегда консультируйтесь с криптографами, прежде чем применять криптографию.

Здесь можно скачать пакет, реализующий всю магию, а здесь находится код, который рассматривается в статье.

Читать полностью »