На сайте LeakedSource опубликована база данных, содержащая данные более 43,5 млн аккаунтов пользователей стримингового сервиса Last.Fm. Как сообщается, данные были украдены еще в 2012 году — тогда сервис подвергся хакерской атаке.Читать полностью »

Рубрика «Блог компании Positive Technologies» - 19

Новая утечка: В сети опубликованы данные 43 млн аккаунтов Last.Fm

2016-09-05 в 8:10, admin, рубрики: last.fm, Блог компании Positive Technologies, взлом, информационная безопасность, утечкаЗащита периметра: старые атаки не хуже новых

2016-09-02 в 7:26, admin, рубрики: Блог компании Positive Technologies, защита периметра, информационная безопасность, исследования, уязвимости, метки: защита периметраВнешние угрозы информационной безопасности, как правило, ассоциируются с хакерскими атаками на сетевой периметр, включая сложные целевые атаки на крупные компании и государственные структуры (APT). Недавний пример — взлом Equation Group с последующей публикацией части их инструментария по преодолению сетевого периметра. Как оказалось, многие эксплойты из этого набора использовали давно известные уязвимости, хотя «вишенкой на торте» был 0-Day для SNMP-сервисов (аббревиатура от “Security Not My Problem”). К сожалению, у нас нет полного набора слитых эксплойтов, чтобы целиком оценить масштаб бедствия. Однако мы можем использовать подход от обратного – оценить степень защищенности корпоративных периметров на основе реальной статистики их уязвимостей.

Одно из таких исследований было представлено на конференции PHDays VI в нашем традиционном сборнике Positive Research 2016. В выборку вошло порядка 10.000 доступных адресов и 15.000 уязвимостей, период исследования – два года (2014-2015). Однако надо уточнить, что исследование проводилось только для сетевых периметров с уровнем безопасности выше среднего: то есть рассматривались только компании, где налажены процессы инвентаризации активов и управления уязвимостями (что собственно и позволяет собирать статистику).

Начнем с самой острой темы в опубликованном эксплойт-паке: SNMP 0-Day. Актуальна ли эта угроза? Наше исследование показывает, что да. Вот несколько причин такой ситуации:

Читать полностью »

Данные более чем 68 млн пользователей Dropbox утекли в сеть

2016-08-31 в 9:33, admin, рубрики: DropBox, Блог компании Positive Technologies, взлом, информационная безопасность, утечка

Дамп, содержащий данные более 68 млн аккаунтов пользователей Dropbox, опубликован в интернете, в базе содержатся почтовые адреса, а также захешированные пароли. Компания подтвердила факт публикации и оповестила пользователей о возможном принудительном сброса пароля — сообщения об этом появились еще несколько дней назад, однако тогда не был известен реальный масштаб утечки.

В разговоре с изданием Motherboard неназванный сотрудник Dropbox подтвердил тот факт, что хакерам удалось завладеть актуальными данными. Однако представители компании отмечают, что значительная часть паролей (32 млн) защищены с помощью функции хеширования BCrypt, что делает крайне трудоемким извлечение реальных паролей. Остальные пароли защищены алгоритмом хеширования SHA-1 с солью.Читать полностью »

Удостоверяющий центр из Китая по ошибке выдал пользователю SSL-сертификат для домена GitHub

2016-08-30 в 11:55, admin, рубрики: github, guthub, SSL, Блог компании Positive Technologies, домены, информационная безопасность, ошибки, метки: guthubКитайский удостоверяющий центр WoSign, который специализируется на выдаче бесплатных SSL-сертификатов, по ошибке выдал дублирующие сертификаты для базовых доменов Github и Университета Центральной Флориды обычному пользователю.

Ошибку обнаружил один из студентов учебного заведения — по словам сотрудника Mozilla Джерваза Маркхама (Gervase Markham), описавшего эту историю, все случилось еще в апреле 2016 года, но известно об этом стало только сейчас.Читать полностью »

Атака SWEET32: Исследователи обнаружили новый способ взлома шифров 3DES и Blowfish

2016-08-29 в 11:00, admin, рубрики: http, sweet32, Блог компании Positive Technologies, информационная безопасность, уязвимости, шифрование, метки: sweet32Исследователи информационной безопасности Картикеян Баргаван (Karthikeyan Bhargavan) и Гаетан Лоран (Gaëtan Leuren) разработали атаку на шифры 3DES и Blowfish. Например, с ее помощью можно получить использующиеся для аутентификации cookie из зашифрованного 3DES HTTPS-трафика, а также восстанавливать имена пользователей и пароли из зашифрованного с помощью Blowfish трафика, передаваемого через VPN.

Атака, которая получила название SWEET32, посвящен отдельный сайт, ее подробности и демо-видео исследователи планируют представить на конференции ACM Conference on Computer and Communications Security, которая в следующем месяце пройдет в Австрии. Мы собрали известную на данный момент информацию в своем материале.Читать полностью »

Cisco и Fortinet подтвердили наличие уязвимостей, опубликованных хакерами The Shadow Brokers

2016-08-18 в 16:01, admin, рубрики: Cisco, fortinet, Блог компании Positive Technologies, взломы, информационная безопасностьВ конце прошлой недели (13 августа) в сети появилась информация о том, что кибергруппировка The Shadow Brokers выложила на продажу архив данных, украденных у другой хакерской группы Equation Group. Последнюю многие наблюдатели и эксперты по безопасности связывают с АНБ, в частности предполагается, что именно ее представители работали над наиболее известным кибероружием — включая червей Stuxnet, Flame, Duqu и другими.

Как утверждалось, среди украденных у Equation Group программ содержались уязвимости для продуктов Cisco, Juniper и Fortinet, а также нескольких китайских производителей сетевого оборудования. Теперь появились подтверждения того, что хакеры создали эксплоиты для уязвимостей в маршутиазаторах этих вендоров. Причем в продукции Cisco обнаружен 0-day, бюллетень безопасности для которого появился только 17 августа.Читать полностью »

В библиотеке шифрования Libgcrypt обнаружена критическая уязвимость, существовавшая 18 лет

2016-08-18 в 9:48, admin, рубрики: GnuPG, libgcrypt, Блог компании Positive Technologies, информационная безопасность, криптография, Разработка под Linux, уязвимостиКоманда GnuPG Project опубликовала сообщение о том, что в популярной библиотеке Libgcrypt содержится критическая уязвимость. Ошибка была обнаружена экспертами Технологического института немецкого города Карлсруэ Феликсом Дёрре (Felix Dörre) и Владимиром Клебановым.

Уязвимость содержится в генераторе случайных чисел Libgcrypt — она позволяет атакующему, который получил 4640 битов из генератора легко предсказать следующие 160 бит его вывода. Это открывает возможность для взлома ключей шифрования. Ошибка присутствует в Libgcrypt и GnuPG версий, выпущенных до 17 августа 2016 года, для всех платформ. Как указано в сообщении GnyPG Project, этот баг существует с 1998 года.

Читать полностью »

Уязвимости онлайн-банков 2016: лидируют проблемы авторизации

2016-08-09 в 13:17, admin, рубрики: Блог компании Positive Technologies, информационная безопасность, системы дбо, уязвимости, метки: системы дбоТак как системы дистанционного банковского обслуживания (ДБО) представляют собой общедоступные веб- и мобильные приложения, для них характерны все уязвимости, известные в сфере безопасности приложений, а также угрозы, связанные со спецификой банковской сферы: хищение денежных средств, несанкционированный доступ к данным платежных карт, персональным данным и банковской тайне, отказ в обслуживании и другие угрозы, реализация которых может привести к существенным финансовым и репутационным потерям.

Данный отчет содержит статистику, собранную в ходе работ по анализу защищенности систем ДБО, проведенных специалистами компании Positive Technologies в 2015 году, а также сравнение с результатами исследований прошлых лет.Читать полностью »

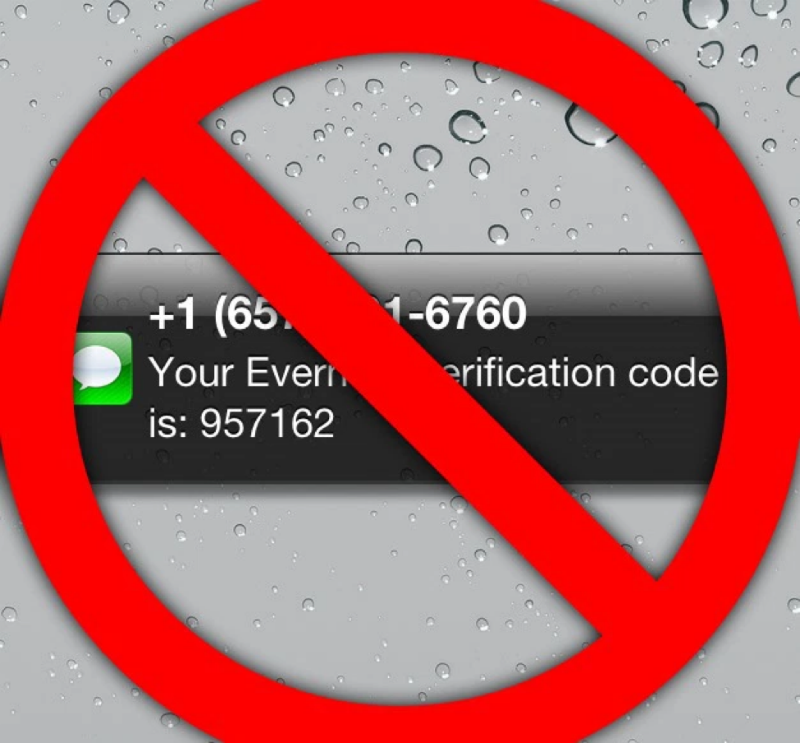

NIST: SMS нельзя использовать в качестве средства аутентификации

2016-08-05 в 7:12, admin, рубрики: NIST, sms, аутентификация, Блог компании Positive Technologies, информационная безопасность, стандартыАмериканский институт стандартов и технологий (NIST) выступил за отказ от использования SMS в качестве одного из элементов двухфакторной аутентификации. В очередном черновике стандарта Digtial Authentication Guideline представители ведомства указывают, что «[внеполосная аутентификация] с помощью SMS будет запрещена стандартом и не будет допускаться в его последующих изданиях».

Документ не является обязательным, но в соответствии со стандартами NIST строят свою инфраструктуру многие государственные учреждения и компании США, поэтому такое решение может серьезно изменить подходы к обеспечению информационной безопасности уже в ближайшем будущем.

Под внеполосной аутентификацией здесь подразумевается использование второго устройства для идентификации личности пользователя.Читать полностью »

Positive Development User Group Picnic: безопасная разработка для каждого

2016-07-29 в 4:43, admin, рубрики: безопасная разработка, Блог компании Positive Technologies, информационная безопасность, разработкаКомпания Positive Technologies организует Positive Development User Group Picnic — закрытую неформальную встречу для разработчиков и других IТ-специалистов. На ней мы будем рады видеть тех, кто только планирует научиться безопасной разработке или уже имеет опыт создания защищенных приложений.Читать полностью »