Человечество в своем развитии идет все дальше — многое из того, что казалось фантастикой ещё 100 лет назад, уже стало реальностью. Если при Иване Грозном достаточно было спросить: «Кто вы родом, сколь вам лет, вы женаты али нет?» — то современные бояре на подобные вопросы уже не отвечают каждому встречному, подобные сведения о себе назвали «персональными данными», а за разглашение если на кол и не посадят, то в острог упечь могут.

Рубрика «Блог компании Smart-Soft» - 2

Сказка про белого бычка или как оставаться невидимым за стеклом

2014-07-28 в 6:29, admin, рубрики: traffic inspector, Блог компании Smart-Soft, персональные данные, смарт-софтКонтролируемые счетчики в Traffic Inspector: держим мегабайты в ежовых рукавицах

2014-07-21 в 11:15, admin, рубрики: traffic inspector, Блог компании Smart-Soft, смарт-софтПожалуй, всем опытным сисадминам хорошо известно, что многие интернет-провайдеры любят учитывать трафик в стиле «плюс-минус трамвайная остановка» (а любые расхождения, как правило, трактуют в свою пользу), поэтому возможность вести собственный учет сетевой активности не только облегчит регулярную сверку данных с провайдером, но и позволит компаниям избежать неоправданных расходов.

Из-за специфики стека TCP/IP практически невозможно вручную отделить именно тот трафик, за который начисляет плату провайдер, от остальных типов трафика – ведь для этого нужно анализировать заголовки пакетов, а также фиксировать объем потерянных и тестовых пакетов и другой служебной информации. Именно поэтому большинство программных решений по учету сетевой активности включают в себя различные варианты реализации такой возможности.

В Traffic Inspector такая функциональность тоже есть, и представлена она в виде счетчиков двух типов – информационных и контролируемых. Информационные счетчики служат для детального учета различных типов трафика и сбора статистики для последующего анализа. При их конфигурировании, кроме внешних сетей и интерфейсов, можно задать тип IP-протокола, а также порты TCP и UDP. Контролируемые счетчики предназначены, главным образом, для управления потреблением трафика от вышестоящего провайдера как платного ресурса, причем для разных подсетей и типов трафика можно задать индивидуальные правила тарификации и блокировки. О контролируемых счетчиках далее и пойдет речь.

Читать полностью »

В помощь школьному сисадмину

2014-07-14 в 9:50, admin, рубрики: traffic inspector, Блог компании Smart-Soft, сеть, школаИнформатизация образования, школа будущего, федеральная целевая программа развития образования… Эти и подобные заголовки, использующиеся как лозунги, встречаются все чаще и чаще. И вроде бы, что-то даже делается. Школам поставляют оборудование (пусть и немного), программное обеспечение, их подключили к Интернету. Однако все эти благие начинания сталкиваются с катастрофической нехваткой нормальных специалистов, которые могли бы решить все возникающие в ходе информатизации школ проблемы. Может быть, для Москвы и Питера это и не столь критично. Но в регионах до сих пор во многих школах обязанности сисадмина выполняет учитель информатики (если он вообще есть в школе). А если и есть отдельный специалист, то это либо приходящий пару раз в неделю человек, либо студент, просто подрабатывающий параллельно учебе.

К чему весь этот разговор? А к тому, что если школы своими силами могут справиться с некими обычными ИТ-проблемами, то решение других задач может оказаться им не по зубам. Взять хотя бы требования к защите обучающихся от доступа к нежелательной информации. О том, что это нужно сделать, всем школам объявили (да и в законах это прописано). И о том, что за этим пристально следит прокуратура и наказывает «нарушителей» тоже (а многие школы это уже испытали «на своей шкуре»). Но вот о том, КАК это сделать, никто не говорит. По сути, школы предоставлены сами себе. И решают проблему контроля доступа детей к нежелательным сайтам как могут. А поскольку «можется» далеко не всегда хорошо (см. написанное выше), то у прокуратуры постоянно находится, кого «публично выпороть» и оштрафовать.

Предлагаем решение – серию видеоуроков, в которых максимально подробно расписан процесс настройки прокси-сервера Traffic Inspector для защиты школьников от нежелательной информации. Просмотрев их, можно самостоятельно выполнить все необходимые действия и создать надежную систему защиты, которая будем удовлетворять всем действующим нормативным актам.

В первом рассматривается процесс создания «черного» и «белого» списков. В нем подробно показано, как можно запретить доступ к определенным веб-проектам или, наоборот, запретить загрузку вообще всех сайтов, кроме явно указанных.

Page-кэш, или как связаны между собой оперативная память и файлы

2014-07-07 в 9:54, admin, рубрики: dll, linux, linux kernel, memory management, mmap, paging, process, x86, Блог компании Smart-Soft, Программирование

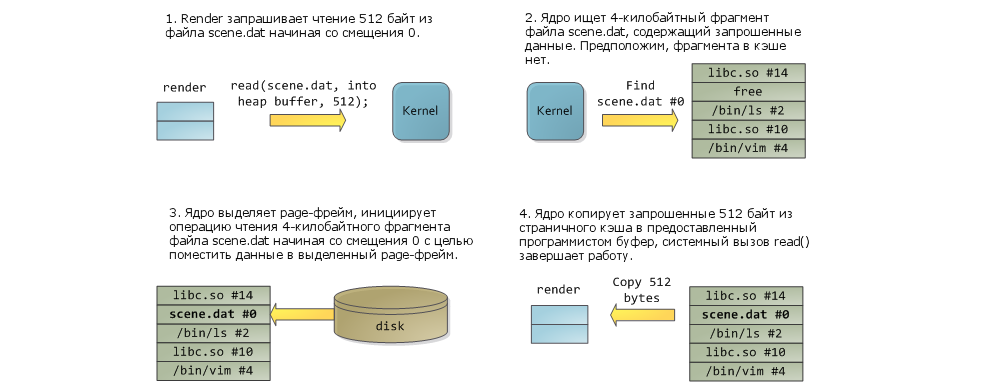

Ранее мы познакомились с тем, как ядро управляет виртуальной памятью процесса, однако работу с файлами и ввод/вывод мы опустили. В этой статье рассмотрим важный и часто вызывающий заблуждения вопрос о том, какая существует связь между оперативной памятью и файловыми операциями, и как она влияет на производительность системы.

Читать полностью »

Traffic Inspector и конкуренты: кто кого?

2014-06-30 в 10:38, admin, рубрики: traffic inspector, Блог компании Smart-Soft, системное администрирование, метки: traffic inspector, системное администрированиеВ предыдущей нашей статье были рассмотрены основные возможности системы Traffic Inspector, включая прокси-сервер, SMTP-шлюз, правила тарификации, сетевую защиту, балансировку нагрузки, а также учет и фильтрацию трафика. Теперь мы бы хотели сравнить функциональность Traffic Inspector с возможностями аналогичных комплексных решений для управления ИТ-инфраструктурой.

Несмотря на большое количество весьма качественных прокси-серверов (например, Handycache) и систем учета трафика (таких как BWMeter и Internet Access Monitor), большинство из них являются, по сути, узкоспециализированными продуктами и решают, как правило, одну-две задачи. Между тем действительно комплексных решений, которым можно полностью доверить управление сетевой активностью, не так уж и много. Наиболее известные из них (помимо Traffic Inspector) – это Kerio Control, Lan2net, UserGate и Microsoft ForeFront TMG, разработка и продажа которого, к сожалению, прекращена в 2012 году. О них мы и поговорим.

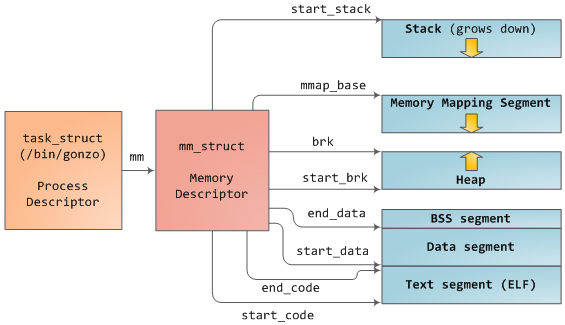

Как ядро управляет памятью

2014-06-16 в 4:45, admin, рубрики: linux, memory, process, Блог компании Smart-Soft, Программирование, метки: linux, memory, process Ранее мы увидели как организована виртуальная память процесса. Теперь рассмотрим механизмы, благодаря которым ядро управляет памятью. Обратимся к нашей программе:

Читать полностью »

Читать полностью »

Организация памяти процесса

2013-07-04 в 8:14, admin, рубрики: linux, memory, process, Блог компании Smart-Soft

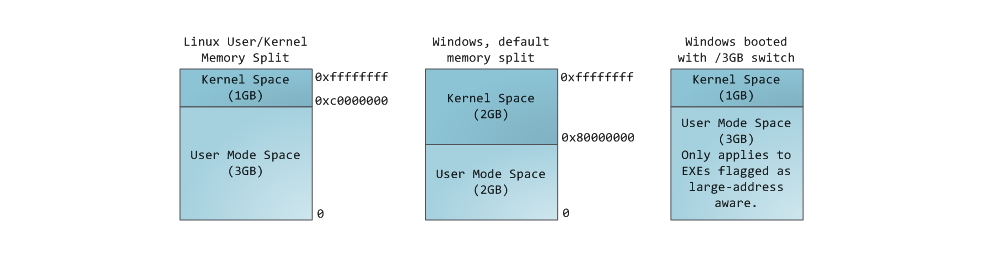

Управление памятью – центральный аспект в работе операционных систем. Он оказывает основополагающее влияние на сферу программирования и системного администрирования. В нескольких последующих постах я коснусь вопросов, связанных с работой памяти. Упор будет сделан на практические аспекты, однако и детали внутреннего устройства игнорировать не будем. Рассматриваемые концепции являются достаточно общими, но проиллюстрированы в основном на примере Linux и Windows, выполняющихся на x86-32 компьютере. Первый пост описывает организацию памяти пользовательских процессов.

Читать полностью »

Настоящее sock_raw’вище

2013-07-02 в 9:53, admin, рубрики: linux, network, socket, Блог компании Smart-Soft, метки: linux, network, socket

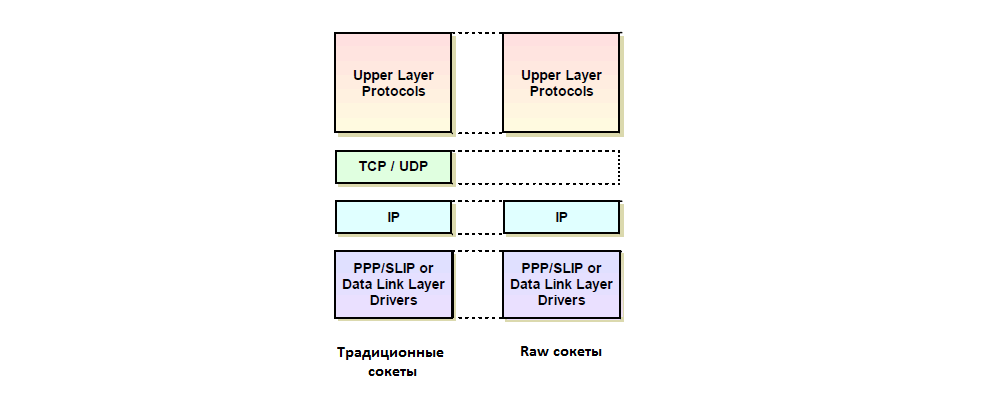

Raw сокеты предоставляют программисту более широкие возможности по сравнению с остальной частью сокетного API. Все знают об этих «широких» возможностях, но более или менее систематизированное их описание встречается в Интернете нечасто. Попробуем, восполнить данный пробел и разобраться с предназначением raw cокетов и вариантами их применения в сетевом ПО.

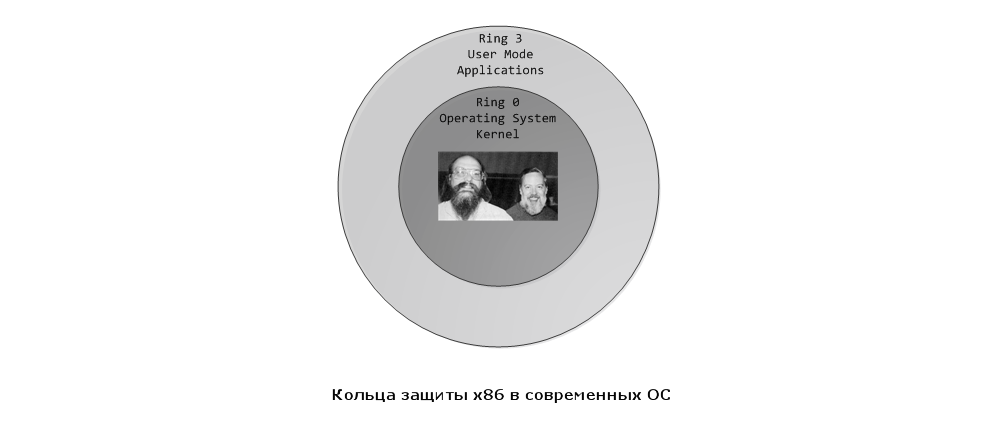

Кольца, уровни привилегий и защита в x86

2013-06-24 в 7:39, admin, рубрики: cpu, Protected Mode, x86, Блог компании Smart-Soft

Вы наверняка интуитивно догадывались, что приложения, выполняемые на Intel x86 компьютерах, ограничены в своих возможностях, и что некоторые действия могут быть выполнены исключительно операционной системой. Но знаете ли вы, как это действительно работает? В данном посте рассмотрим уровни привилегий x86 — механизм, в котором ОС и процессор действуют сообща для того, чтобы ограничить то, что могут сделать user mode приложения.

Кто же до сих пор работает на Windows?

2013-05-23 в 9:43, admin, рубрики: linux, microsoft, traffic inspector, Блог компании Smart-Soft, сисадмин, метки: linux, microsoft, traffic inspector, сисадмин, смарт-софт Служба технической поддержки «Смарт-Софт» получает примерно 700 обращений (звонки, заявки через форму на сайте и т. д.) в месяц. Только 200 из них напрямую касаются Traffic Inspector, тогда как остальные 500 содержат не связанные с продуктами компании вопросы. Около 70% рабочего времени наши консультанты тратят, помогая заказчикам настраивать сеть в Windows, и сегодня мы попробуем разобраться, хорошо это или плохо.

Читать полностью »

Читать полностью »