Не все P2P сети имеют возможность отправки и приёма личных сообщений. Также не всегда сообщение можно оставить в оффлайн. Мы исправим этот недостаток используя три возможности P2P сетей: поиск файла, просмотр шары(списка опубликованных файлов) или комментарии к файлу.

Как это работает

Шаблон маяка создаётся однократно и используется для создания маяков для связи с автором.

Общий алгоритм получения

- Публикуется шаблон маяка.

- Формируется маяк.

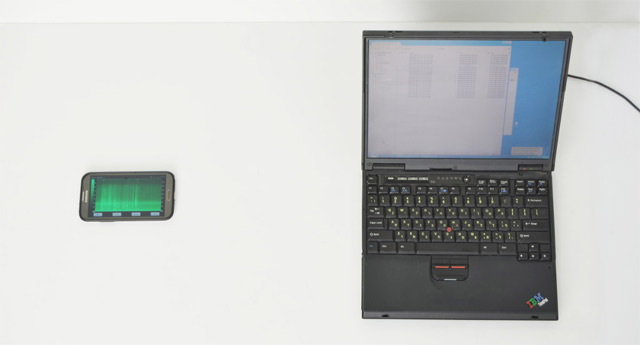

- Поиск этого маяка и файла с хешем маяка в имени.

- Загрузка найденных файлов или просмотр шары источников маяка.

Общий алгоритм отправки такой

- Пишем сообщение.

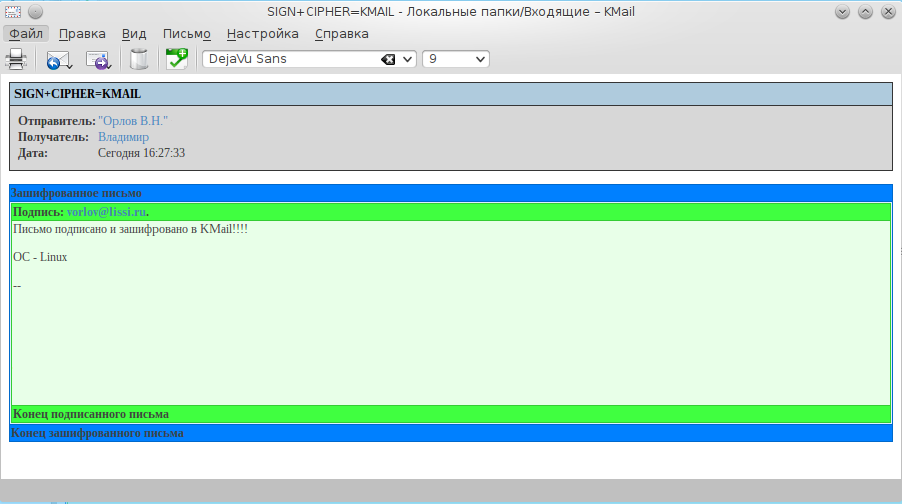

- Шифруем открытым ключом адресата.

- Формируем маяк по шаблону адресата.

- Получаем хеш от маяка и вставляем в имя файла с сообщением.

- Публикуем маяк и файл с сообщением в p2p сетях.

Наше сообщение и маяк свободно могут копировать другие участники сети. Так как оно зашифровано они не смогут его прочитать но помогут его держать онлайн пока его не получит адресат.