Чем запомнится уходящий год для крупнейших производителей средств мобильной связи: Samsung, Apple, Google, Nokia, Sony, Rim, Motorola, корпораций поменьше? Прежде всего, огромной проблемой связанной с уязвимостями в информационных системах мобильных телефонов. В настоящее время в мире продано уже 6 миллиардов телефонов (из них 1 миллиард смартфонов), а надежной защиты информации для них до сих пор не создано. Стремительный спрос на модные гаджеты, явно обгонял темпы их информационной защиты, ожесточенное соперничество за раздел гигантского рынка и удешевление продукции достигалось прежде всего за счет уровня безопасности. Теперь же этот бумеранг вернулся обратно…

Читать полностью »

Рубрика «криптография» - 105

Комплексная защита информации мобильных телефонов. Итоги 2012 года

2012-12-14 в 7:45, admin, рубрики: анкорт, защита данных, защита информации, криптография, мобильное приложение, Мобильные телефоны, приложение для android, приложение для iphone, телефоны, шифрование, метки: анкорт, защита данных, защита информации, криптография, мобильное приложение, мобильные телефоны, приложение для android, приложение для iphone, телефоны, шифрованиеАлгоритм анонимной коллективной подписи

2012-12-10 в 8:12, admin, рубрики: Алгоритмы, асимметричная криптография, криптоанархизм, криптография, петиция, эцп, метки: асимметричная криптография, криптоанархизм, петиция, эцп  Одним из способов протеста является подача и коллективное подписание разного рода петиций. Но поскольку список подписавших петицию открыт, нередко возникают ситуации, когда несогласные с «курсом партии» подвергаются угрозам и репрессиям со стороны администрации.

Одним из способов протеста является подача и коллективное подписание разного рода петиций. Но поскольку список подписавших петицию открыт, нередко возникают ситуации, когда несогласные с «курсом партии» подвергаются угрозам и репрессиям со стороны администрации.

А можно ли сделать систему, позволяющую осуществить анонимный сбор подписей, но в то же время дающую возможность верифицировать каждый голос? Предлагаю вашему вниманию свое решение данной задачи.

Постановка задачи

Имеется ограниченный круг лиц, например, студенты института, сотрудники организации или граждане страны. Часть из них подписывают некоторое сообщение (петицию, коллективное обращение и т.п.). Предлагаемый алгоритм подписания обладает следующими свойствами:

- Есть возможность удостовериться, что каждый подписант принадлежит к указанному кругу лиц.

- Есть возможность проверить, что большинство подписей принадлежат разным лицам.

- Нет возможности определить, кому именно принадлежит та или иная подпись.

- Нет возможности определить, оставляло ли данное конкретное лицо свою подпись или нет.

- Любой подписант может по своему желанию поставить вместо анонимной подписи персонализованную.

- Любой анонимный подписант может впоследствии по своему желанию предоставить доказательства того, что именно он поставил подпись.

Система основана на асимметричной криптографии, алгоритмах цифровой подписи и сертификации ключей.

Читать полностью »

У Bitcoin появился официальный банк

2012-12-08 в 10:22, admin, рубрики: bitcoin, криптография, платежные системы, метки: bitcoin

Один из старейших обменников электронной валюты Bitcoin Bitcoin-Central.net получил лицензию на банковскую деятельность.

Читать полностью »

Переносим неэкспортируемые контейнеры Крипто-ПРО

2012-12-04 в 14:25, admin, рубрики: windows, криптография, криптопро, реестр, метки: криптопро, реестр Иногда случается так что необходимо перенести клиент-банк или другое разнообразное бухгалтерское и не очень ПО с одного компьютера на другой. В том случае когда в качестве криптопровайдера выступает СКЗИ Крипто-ПРО обычно проблем не возникает — СКЗИ имеет штатные средства копирования ключей. Но не всегда все гладко — в том случае, когда ключевой контейнер находится в реестре Windows, и при генерации ключа не была выставлена галочка «Пометить ключ как экспортируемый» то при попытке скопировать куда-либо этот ключ Крипто-ПРО будет ругаться и не скопирует ключ.

Из этой ситуации есть очень простой выход — выгружаем ветку реестра HKLMSOFTWARECryptoProSettingsUsers{SID}Keys(в x64 операционках контейнеры лежат в HKLMSOFTWAREWow6432NodeCryptoProSettingsUsers{SID}Keys), а на том ПК куда необходимо импортировать смотрим разрядность ОСSID пользователя, блокнотом правим .reg файл(меняем SID и, если необходимо, путь к конечной ветке), и импортируем его в реестр.Читать полностью »

Как работает DRM от компании Leaping Brain

2012-11-27 в 11:11, admin, рубрики: drm, Leaping Brain, python, XOR, копирайт, криптография, метки: drm, Leaping Brain, XORИнженер-физик Эшер Лэнгтон (Asher Langton) из Ливерморской национальной лаборатории был очень опечален, когда купил цифровое видео в онлайне — и не смог воспроизвести его на своём смартфоне. Оказалось, что видео в файлах .mov закодировано и проигрывается только в фирменном медиаплеере MOD Player производства Leaping Brain. Это обычное дело: такие DRM-схемы часто встречаются в интернете.

К чести учёного, он решил разобраться и взглянул на этот видеоплеер. Оказалось, что это обычный Open Source плеер VLC с прикрученным скриптом Python на некоторых библиотеках. При попытке воспроизвести видео в онлайне программа скачивает файлы на диск в зашифрованном виде — и декодирует их в момент воспроизведения.

Читать полностью »

Stealthphone: Защита микрофона мобильного телефона от несанкционированного включения

2012-11-26 в 8:15, admin, рубрики: stealthphone, анкорт, Блог компании Анкорт, защита информации, криптография, микрокомпьютер, приложение для android, приложение для iphone, смартфон, шифрование, шифрование данных, шифрование информации, шифрование трафика, метки: stealthphone, анкорт, защита информации, криптография, микрокомпьютер, приложение для android, приложение для iphone, смартфон, шифрование, шифрование данных, шифрование информации, шифрование трафика Стремительный рост продаж мобильных телефонов за последние годы и их огромное влияние практически на все области деятельности современной цивилизации от политики, военной сферы, банковской, корпоративной до частной просто поразительны. Еще одной характерной чертой развития мобильных телефонов является выпуск смартфонов (к 2012 г. выпущено более одного миллиарда) с возможностью их подключения к Интернет. К 2014 году 80% всех обращений во Всемирную сеть будет происходить со смартфонов и планшетных компьютеров. Несомненно, напряженная конкурентная борьба производителей мобильных телефонов была направлена в первую очередь на то, чтобы в угоду потребителям и для увеличения спроса сделать мобильные телефоны дешевыми, внешне привлекательными и способными работать с многочисленными приложениями, размещенными в Интернет. Чудес в технике и технологии не бывает. В конечном итоге борьба за лидерство в производстве мобильных телефонов привела к значительному снижению их безопасности при хранении и передаче информации. Этим и воспользовались хакеры. По данным компании Symantec, ущерб в мире от деятельности хакеров за 2011 год составил 400 млрд. долларов (По данным компании Symantec).

Читать полностью »

За кулисами Android: что-то, чего вы можете не знать

2012-11-24 в 12:36, admin, рубрики: android, cryptography, hacking, htc, security, информационная безопасность, криптография, метки: android, cryptography, hacking, htc, security

0. Оглавление

- 1. Предисловие

- 2. Хак eMMC памяти HTC Desire HD с целью изменения идентификационной информации телефона

- 3. Создание телефона-оборотня с использованием криптографии

- 4. Ложная безопасность: обзор угроз несанкционированного доступа к данным

- 5. Заключение

1. Предисловие

Мобильные гаджеты стали неотъемлемой частью нашей повседневной жизни, мы доверяем им свои самые сокровенные тайны, а утрата такого устройства может привести к серьезным последствиям. Сегодня много внимания уделяется освещению вопросов мобильной безопасности: проводятся конференции, встречи, крупные игроки выпускают комплексные продукты для персональной и корпоративной защиты мобильных устройств. Но насколько такие средства эффективны, когда устройство уже утрачено? Насколько комфортны они в повседневном использовании – постоянные неудобства с дополнительным ПО, повышенный расход батареи, увеличенный риск системных ошибок. Какие советы можно дать беспокоящимся за сохранность своих мобильных данных? Не хранить ничего важного на смартфоне? Тогда зачем он такой нужен – не птичек же в космос отправлять, в самом деле?

Сегодня я хочу поговорить с вами об устройствах под управлением ОС Android, созданной глубокоуважаемой мною компанией Google. В качестве примера я использую неплохой смартфон прошлых лет от компании HTC – Desire HD. Почему его? Во-первых, именно с него мы начали свою исследовательскую деятельность в области безопасности Android-устройств, во-вторых – это все еще актуальный смартфон с полным набором функций среднестатистического гуглофона. Он поддерживает все версии Android, в нем стандартный взгляд HTC на организацию файловой системы и стандартная же раскладка разделов внутренней памяти. В общем, идеальный тренажер для защиты и нападения.

С этим докладом я выступил на вот-вот только прошедшей конференции ZeroNights 2012 и теперь хочу презентовать его хабрасообществу. Надеюсь он будет вам интересен и даже немного полезен.

Читать полностью »

Bitcoin: Уполовинивание награды за майнинг — в четверг утром

2012-11-24 в 6:27, admin, рубрики: bitcoin, mining, Peer-to-Peer, криптография, платежные системы, метки: bitcoin, mining  Ориентировочно 29 Ноября в 4 утра по Москве впервые произойдет событие, которое радикально отличает Bitcoin от подавляющего большинства валют (как электронных, так и реальных): награда за майнинг будет снижена вдвое, с 50 до 25 BTC за блок.

Ориентировочно 29 Ноября в 4 утра по Москве впервые произойдет событие, которое радикально отличает Bitcoin от подавляющего большинства валют (как электронных, так и реальных): награда за майнинг будет снижена вдвое, с 50 до 25 BTC за блок.

Это уполовинивание означает, что была добыта половина биткоинов, которые когда-либо будут существовать — их количество никогда не будет превышать 21 миллион.

Криптографы Великобритании так и не расшифровали код, переданный с голубем

2012-11-23 в 22:58, admin, рубрики: голубиная почта, код, криптография, шифр, метки: голубиная почта, код, криптография, шифр

Британские криптографы в сотрудничестве с Центром Правительственной Связи потратили несколько недель на расшифровку кода, который был найден вместе со скелетом голубя. Теперь специалисты уверены, что этот код так и не получится расшифровать без доступа к исходным криптографическим данным.Читать полностью »

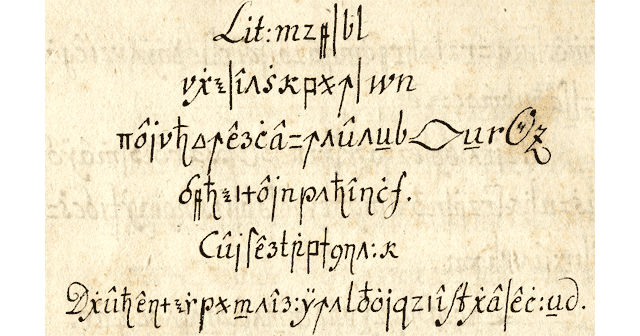

Новые подробности о шифре Copiale 18 века

2012-11-22 в 1:54, admin, рубрики: Компьютерная лингвистика, криптоанализ, криптография, масонство, машинный перевод, революция, шифр подстановки, метки: Компьютерная лингвистика, криптоанализ, масонство, машинный перевод, революция, шифр подстановки

Журнал Wired опубликовал замечательную историю о том, как специалисты по машинному переводу текстов вместе с лингвистами сумели найти ключ к шифру масонского манускрипта 1760-1780-х годов, который никто не мог прочитать с момента его находки в 1970 году и который считался одним из самых трудных шифров в мире. О расшифровке рукописи сообщалось год назад — в октябре 2011 года, тогда были расшифрованы первые 16 страниц текста. С тех пор учёные значительно продвинулись в понимании этого уникального документа, составленного членами ордена Окулистов.

Оказалось, что кроме расшифрованного текста, отдельные символы расшифрованной рукописи означают цифры, которые составляют другую, отдельную шифрограмму, и её пока не удалось расшифровать.

Читать полностью »