Здравствуй Хабр!

Одно из направлений моей компании — продажа технологических решений в области виртуализации. По долгу службы, приходится делать пилотные проекты или устраивать тестовые стенды. Недавно, компания Citrix выпустила новый продукт под название XenClient XT, который по сути является клиентским гипервизором первого уровня, то есть работает на чистом железе. Основной идеей клиентского гипервизора является создание виртуальных машин на собственном ноутбуку. Где как и это применимо — опустим.

Все современные процессоры Intel и AMD поддерживают технологию аппаратной виртулизации.

И так, в моем распоряжении был ноутбук с H77 чипсетом и Intel® Core™ i7-3820QM процессором. Согласно спецификации от производителя, мой процессор поддерживал Intel® Virtualization Technology (VT-x) и Intel® Virtualization Technology for Directed I/O (VT-d) технологии. Если первая имеется почти на всех новых ноутбуках, то вторая технология встречается только на топовых моделях. Но она дает много преимуществ, как например прямой проброс GDU в виртуальную среду, соответственно клиентская машина получает полную поддержку 3D. Но давайте не будем углубляться в технологии, отличные от тематики данной статьи.

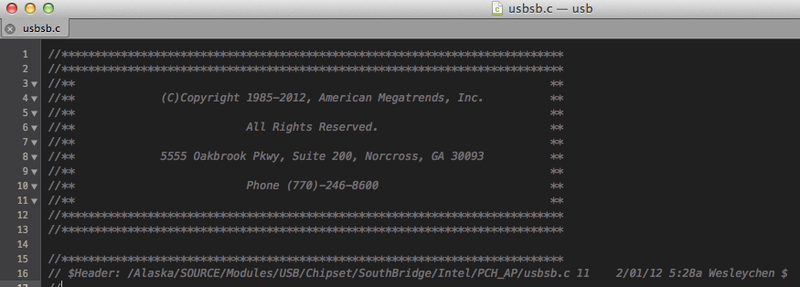

В моем биосе была возможность включения VT-x, но вот управление технологией VT-d не было предусмотрено изначально.

Читать полностью »

.jpg)