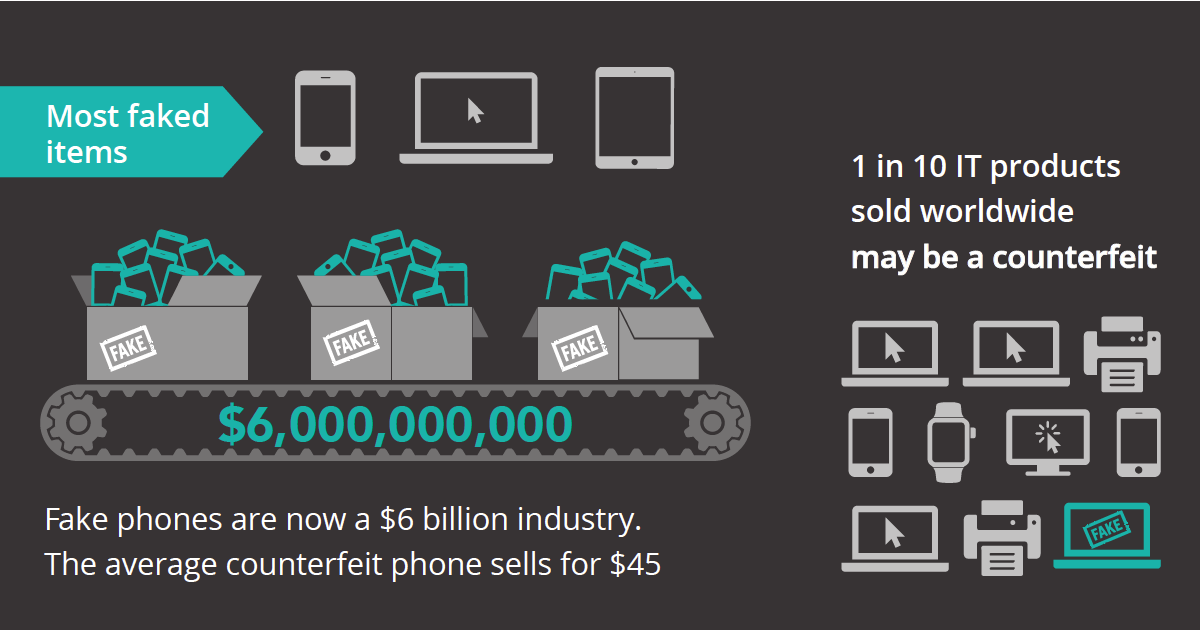

Человек является самым развитым с точки зрения интеллекта существом на планете Земля. Эволюция подарила нам возможность мыслить куда шире, чем на то способные другие обитатели планеты. Мы задаем вопросы и ищем на них ответы, создаем невероятные по своей сложности устройства и невообразимые по своей красоте шедевры искусства. Данное превосходство порождает множество философских сравнений и этических дебатов. Является ли интеллект корнем наших грехов и благодеяний, наших страхов и желаний, наших величайших чудес и ужасающих преступлений. Предположение о том, что лишь человек способен обманывать или воровать ложно, ведь это наблюдается и в поведении других животных, возможно лишь масштабы не сопоставимы. Тем не менее желание быстрой и легкой наживы среди людей процветает с самого начала существования цивилизации. Кто-то идет на кражу, кто-то на обман, а кто-то выбирает более изящный, но не более законный метод, — контрафакт. Изготовление подделок является серьезной проблемой современного мира, от которой страдают самые разные отрасли, от легкой промышленности до фармацевтики. В борьбе с контрафактом разрабатывают все новые и новые методы защиты оригинального товара и предупреждения потенциального покупателя о возможной подделке — водяные знаки, гравировки, уникальные метки и т. д. Но, несмотря на все эти усилия, подделки продолжают спокойно курсировать рынком. Инженеры из Гонконгского университета разработали новый метод маркировки, который, по их мнению, невозможно будет подделать, а основан он на, как не иронично, на искусственных алмазах. В чем суть этого метода, как он реализуется, и насколько он надежен? Ответы на эти вопросы мы найдем в докладе ученых.Читать полностью »