Статей по пониманию IPv6 написано предостаточно для всех категорий: от пользователей до провайдеров и если пользователю с «правильным» dual-stack провайдером нужно просто включить устройство, поддерживающее IPv6, то что делать провайдеру с его IPv6-блоком не ясно. Попробуем в этом разобраться. Статья подразумевает что читатель умеет считать маски IPv6, большего не требуется.Читать полностью »

Рубрика «Сетевое оборудование» - 77

Распределение адресного пространства IPv6 для ISP

2013-02-18 в 17:45, admin, рубрики: Cisco, IPv6, isp, Сетевое оборудование, Сетевые технологии, метки: Cisco, IPv6, ispДля чего нужен режим H-REAP/FlexConnect для беспроводных точек доступа Cisco

2013-02-15 в 9:12, admin, рубрики: Cisco, wi-fi, Беспроводные технологии, Сетевое оборудование, Сетевые технологии, метки: Cisco, wi-fiИсторически беспроводные сети строились на индивидуально настраиваемых точках доступа. Для простых задач («раздать вайфай дома») этот подход оправдан до сих пор, однако с ростом сложности сети администраторов всё больнее жалят следующие проблемы:

- масштабируемость (необходимость поддержки большого числа пользователей)

- безопасность (необходимость иметь одинаковые настройки во всей сети)

- управляемость (необходимость централизованно узнать, на какой точке данный абонент)

- роуминг (еще более актуально для голосовых/видео приложений)

- контроль радио-ресурсов (перекрывающиеся частотные диапазоны)

Что делать?

Читать полностью »

Как я решаю тикеты

2013-02-13 в 8:12, admin, рубрики: запросы, маршрутизация, решение, Сетевое оборудование, Сетевые технологии, Телекомы, техническая поддержка, техподдержка, тикеты, метки: запросы, маршрутизация, решение, сетевые технологии, техническая поддержка, техподдержка, тикетыТак уж вышло, что последние 3 года я исключительно решаю проблемы пользователей. Не как эникейщик, на более высоком уровне, но это не меняет самого факта.

Проблемы бывают разные. Те, которые связаны с багами софта, железа или мозга клиента приходится локализовывать и передавать кому следует. Это не так интересно.

Гораздо интереснее заморочистые задачки.

Как то:

OSPF пиринг поднимается и падет через некоторое время.

Маршруты, полученные Route Reflector'ом по BGP не анонсируются клиентам.

Не работает Inter-AS Option C.

Это проблемы конфигурации, как правило. Я смотрю на формулировку запроса, понимаю, что я в этом абсолютно ничерта не смыслю, руки опускаются. Это нормальная ситуация, когда задача кажется огромной и не знаешь, с какой стороны к ней подойти.

Читать полностью »

Как мы распаковали и установили себе Wi-Fi Aruba Networks

2013-02-11 в 6:50, admin, рубрики: aruba, Aruba Networks, unboxing, wi-fi, Блог компании ИТ-ГРАД, вай-фай, Железо, распаковка, Сетевое оборудование, точка доступа, метки: aruba, Aruba Networks, unboxing, wi-fi, вай-фай, распаковка, сетевое оборудование, точка доступаВсегда важно лично знать то, что продаешь. Причем крайне важно знать не в теории, полученной на курсах/тренингах/из книжек/интернета, а знать на практике. Руководствуясь этим принципом, мы решили поставить себе в офис новый вай-фай. Задача построения сети wi-fi для внутренних нужд стоит практически перед любой фирмой, и наша компания тут не исключение. Ранее данному виду доступа у нас не уделялось должное внимание, но с ростом компании и увеличением персонала потребовалась надежная стабильно работающая сеть, с возможностью расширения.Читать полностью »

Безопасность и Huawei

2013-02-07 в 18:48, admin, рубрики: huawei, информационная безопасность, паранойя, саппорт, Сетевое оборудование, ТелекомыВ продолжение этого топика. Или не в продолжение, а в качестве предыстории, так как приведенная ниже статья была написана за три месяца до описываемых событий.

Я много думал про информационные риски, связанные как с оборудованием Huawei, так и с самой компанией Huawei. Я разговаривал с людьми, в неформальной обстановке рассказывавшими о своем опыте работы с Huawei в роли клиентов – по их словам, качество продукции, мягко говоря, не самое лучшее, но зато цена отличная. В конце концов я осознал одну пугающую истину. Главный риск информационной безопасности – не в сетевом железе, а в инженерах техподдержки вендора.

Читать полностью »

Очередные уязвимости нулевого дня в различных роутерах

2013-02-07 в 18:03, admin, рубрики: 0day, информационная безопасность, маршрутизаторы, Сетевое оборудование, уязвимость, метки: 0day, маршрутизаторы, уязвимостьПохоже, начало года не задалось для производителей роутеров. Буквально сегодня я сообщал о критических уязвимостях в роутерах различных производителей, связанных с небезопасной обработкой протокола UPnP. И вот ещё одна новость на эту же тему. На сей раз уязвимости совершенно разные. Затронуто оборудование:

- D-Link DIR-615, DIR-600 и DIR-300 (rev B)

- Netgear DGN1000B

- Cisco Linksys E1500/E2500

- Netgear SPH200D

Уязвимости довольно различны, но их объединяет несколько фактов: один автор и нежелание вендора выпускать патч (если верить автору). Читать полностью »

Критическая уязвимость во многих роутерах различных вендоров

2013-02-07 в 9:32, admin, рубрики: 0day, информационная безопасность, маршрутизаторы, Сетевое оборудование, уязвимость, метки: 0day, маршрутизаторы, роутер, уязвимость Как сообщалось ранее, компания DefenseCode обнаружила уязвимость нулевого дня в роутерах Cisco Linksys.

Представители компании оповестили вендора и взяли тайм-аут на пару недель перед раскрытием деталей уязвимости. Время вышло, некоторые подробности были раскрыты и оказалось, что не только Cisco Linksys уязвима. Вот только часть вендоров, где присутствует уязвимость:

- Broadcom,

- Asus

- Cisco

- TP-Link

- Zyxel

- D-Link

- Netgear

- US Robotics

Речь идёт о сразу нескольких уязвимостях, которые кроются в ряде реализаций протокола UPnP и SSDP (основанные на Intel/Portable UPnP SDK и MiniUPnP SDK):

- CVE-2012-5958

- CVE-2012-5959

- CVE-2012-5960

- CVE-2012-5961

- CVE-2012-5962

- CVE-2012-5963

- CVE-2012-5964

- CVE-2012-5965

- CVE-2013-0229

- CVE-2013-0230

Уязвимости позволяют вызвать отказ в обслуживании или выполнить произвольный код на устройстве без авторизации. А т.к. многие роутеры взаимодействуют с UPnP через WAN, это делает их уязвимыми не только к атаке из локальной сети, но и из удалённых сетей. Т.е. практически с любого компьютера Интернета. Уязвимыми могут оказаться не только роутеры, но вообще любое оборудование, использующее UPnP: принтеры, медиа-серверы, IP-камеры и т.д. Т.е. речь идёт о миллионах устройств!

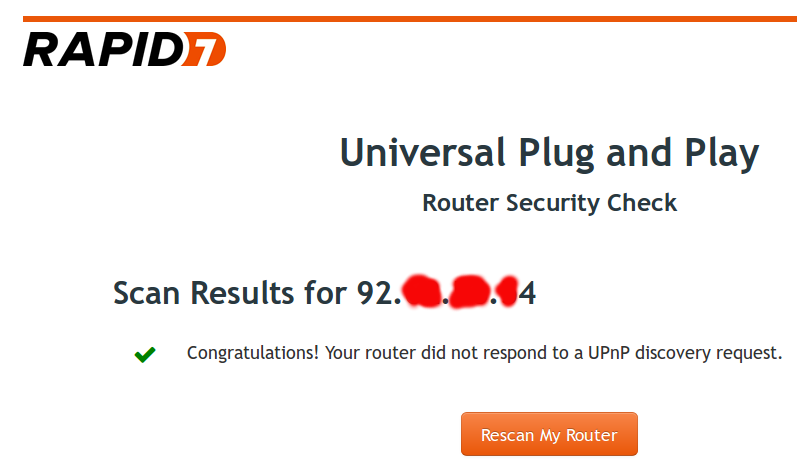

Компания rapid7 выпустила сканер для проверки своих устройств на наличие уязвимостей.

Мне повезло. А Вам?Читать полностью »

«Пакет смерти» для сетевых карт Intel

2013-02-07 в 8:57, admin, рубрики: ethernet, voip, wireshark, информационная безопасность, Сетевое оборудование, Сетевые технологии, метки: ethernet, voip, wiresharkСетевой инженер Кристиан Кильхофнер (Kristian Kielhofner), купив новые серверы для обработки VoIP-трафика, столкнулся с неприятной проблемой. Серверы периодически падали без видимой причины. Но самое странное, что на серверах иногда отключался Ethernet-контроллер. Отключался в прямом смысле: система некоторое время работала нормально, но после обработки определённого количества трафика интерфейс выдавал аппаратную ошибку и обрывал связь, а восстановление работы было возможно только после холодной перезагрузки.

Кристиан провёл небольшое исследование и нашёл ряд сообщений о том, что у других пользователей тоже бывают проблемы с контроллерами Intel 82574L, говорили, что у них баги в EEPROM, ASPM и т.д. Кристиан с коллегами потратил несколько месяцев на поиск причин, почему в их случае контроллеры выдавали ошибку. В конце концов, им удалось докопаться до сути.

Читать полностью »

Протокол FICON. Краткий ликбез

2013-02-01 в 20:14, admin, рубрики: IBM, SAN, аппаратное обеспечение, ит-инфраструктура, периферия, протоколы, серверы, Сетевое оборудование, сети хранения данных, системы хранения данных, метки: IBM, SAN, аппаратное обеспечение, протоколы, серверы, сети хранения данных, системы хранения данныхВ этой статье я вкратце расскажу о основах FICON — протокола неразрывно связанного с миром мейнфреймов. Это маленькая статья-введение, описывающая концепцию FICON и поэтому я воздержусь от глубоких технических деталей. Если возникнет необходимость, то это будет сделано в следующих статьях.

Обзор архитектуры шасси Cisco на примере серии 7600

2013-01-31 в 11:48, admin, рубрики: Cisco, сетевое администрирование, Сетевое оборудование, Сетевые технологии, метки: Cisco, сетевое администрирование, сетевое оборудование, сетевые технологииВведение

Корпорация Cisco имеет огромный спектр продукции. Казалось бы, есть одно устройство Catalyst 7609 или 6506. Но это всего лишь шасси, которое может быть нашпиговано совершенно разными платами под разные задачи.

И вот железка стоит, работает, но в какой-то момент вдруг начинается что-то неладное. А мы даже не знаем, что можно заменить, что передернуть. Либо другая задача: руководство ставит задачу установить еще одну карту с дополнительными 1GE портами, но тут же голову сломаешь от обилия различных плат и разброса стоимости на них.

В этой статье мы поймем, как же работает большое целое устройство, как взаимодействуют его компоненты, и самое главное — с чего стоит начать поиск нужного Вам компонента расширения сетевого устройства уровня ядра сети на примере Cisco 7600.

Статья расчитана на подготовленного читателя, представляющего, как работают сетевые устройства различных уровней, поверхностно знакомого с оборудованием Cisco.