Эта статья представляет анализ публикации бразильских исследователей в области управления доступом пользователей мобильных устройств на основе анализа его поведенческих характеристик.

В развитие способов адаптивного управления доступом на основе местоположения появились способы, учитывающие поведенческие характеристики. Отличительной особенностью данных способов является стремление учесть некоторые уникальные особенности каждого отдельного пользователя с целью защиты от угроз использования личных устройств пользователя, особенно мобильных, посторонними людьми.

Одной из наиболее интересных и работ в данной области является исследование ученых из Бразилии вопросов адаптивной аутентификации на основе поведения мобильных пользователей и пространственно-временном контексте [1]. В основу предложенного механизма безопасности была взята пространственно-временная перестановочная модель, а также модель подобия векторов для выявления аномалий аутентификации [1, с.771].

Одной из основных задач, решаемых в данной работе, было создание контекстно-зависимого способа аутентификации, снижающего количество необходимых явных действий пользователя для осуществления входа в защищенную систему.

Существующие в настоящее время подходы используют достаточно упрощенные подходы в моделях при учете контекстных данных и, как правило, учитывают контекстные данные устройства, а не пользователя. Таким образом, в значительной степени данные механизмы подвержены риску принятия неправильного решения при управлении доступом.

В работе бразильских ученых предложено использовать 4 разновидности контекстов для осуществления аутентификации, отличающиеся временем формирования и атрибутами, ассоциированными с пользователем.

Это

- операционный

- пространственный

- внутриперсональный

- контекст окружения

.

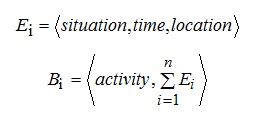

Для учета поведенческих характеристик предложена поведенческая модель, состоящая из множества деятельностей пользователя, каждая их которых состоит из множества событий. При этом событие – это вектор из трех значения:

- некоторой ситуации

- времени

- местоположения

Аналитически данная модель может быть представлена в виде формул:

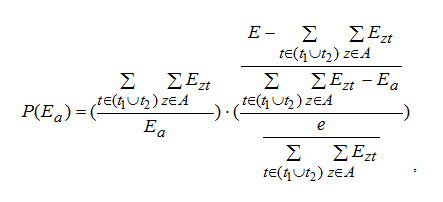

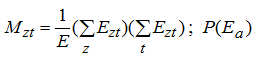

Для описания вероятностных свойств предложенной поведенческой модели была предложено использовать гипергеометрический закон распределения вероятностей, описываемой формулой

где e – количество событий во временном пространстве t, расположенном в области z с полярными координатами, выражаемыми как  ; E – общее количество наблюдаемых событий;

; E – общее количество наблюдаемых событий;  – общее количество условных событий, выражаемая формулой;

– общее количество условных событий, выражаемая формулой;  – условная вероятность события в регионе z, произошедшее в момент t1 и t2, определенное в ограниченной области a, которая моделирует вероятный кластер.

– условная вероятность события в регионе z, произошедшее в момент t1 и t2, определенное в ограниченной области a, которая моделирует вероятный кластер.

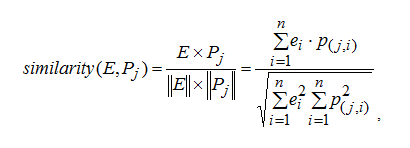

Для определения степени доверия к текущему контексту доступа предложено использовать векторно-пространственную модель, на основе которой возможно вычислить вектор подобия двух векторов, состоящих из вектора значений весов параметров текущего контекста и хранящегося множества векторов данных параметров предыдущих информационных взаимодействий. Аналитически, значения подобия вычисляется по формуле

где E – вектор значений весов параметров текущего контекста доступа, Pj – множество векторов данных параметров предыдущих информационных взаимодействий.

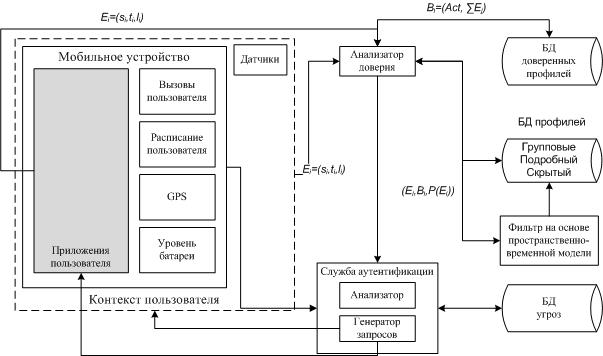

В рассматриваемой работе также предложена архитектура системы адаптивной аутентификации на основе пространственно-временного контекста и поведенческих характеристик.

Ключевыми элементами данной системы являются датчики контекста, анализатор доверия, база данных пользовательских профилей и служба адаптивной аутентификации.

Для проверки предложенных моделей авторами была проведена апробация в условиях госпиталя В результате были получены экспериментальные результаты, позволяющие сделать вывод, что применение данной системы оправдано, поскольку позволяет значительно снизить количество необходимых явных действий для входа в систему, при условии, что они осуществляются одним и тем же пользователем. Однако, как отмечают исследователи, несмотря на полученные результаты, 100-процентной вероятности идентификации легитимного пользователя добиться не удалось.

Кроме того, предложенный подход обладает рядом других недостатков, такие как

- ошибки легитимных пользователей либо осуществление ими целенаправленных разрушающих или несанкционированных действий, представляющих угрозу ИБ

- недостаточно полный учет контекстных характеристик доступа, в т.ч. контекста и защищенности объекта доступа (услуг и информационных ресурсов)

- использование, в т.ч. кратковременное, нарушителем работающего защищенного сеанса во время отсутствия легитимного пользователя

- угрозы, возникающие в результате внедрения аппаратных закладок и вредоносных программ

Буду рад дать комментарии по поводу публикации .

Литература:

1. 5. Rocha C. C. A2BeST: An Adaptive Authentication Service Based on Mobile User`s Behavior Spatio-Temporal Context / Cristiano C. Rocha, Joao Carlos D. Lima, M.A.R. Dantas: IEEE Press, 2011. – № 11. P. 771-774.

Автор: yetiman