История о совпадении, везении и вознаграждении.

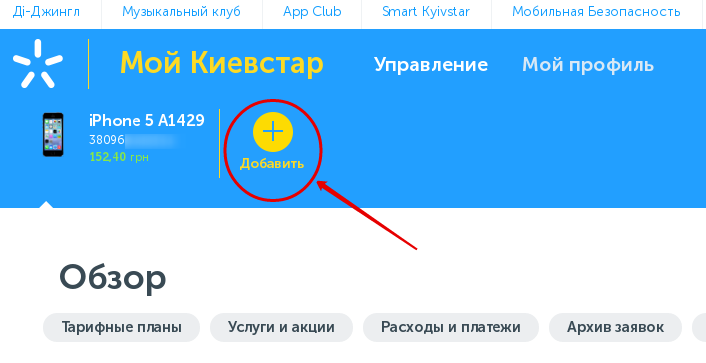

Два года назад пользователь dinikin написал пост, как он нашёл уязвимость в личном кабинете крупнейшего мобильного оператора Украины — Киевстар. Уязвимость позволяла добавлять к себе в аккаунт без верификации любой номер телефона Киевстар и полностью управлять им:

- просматривать баланс и детализацию звонков;

- просматривать PUK-код и серийный номер SIM-карты, что позволяет самостоятельно заменить SIM-карту;

- добавлять новые услуги и менять тарифный план;

- и самое главное — переводить деньги с телефона на телефон.

Уязвимость была закрыта, а автору в благодарность выплатили огромную премию подключили 4000 мегабайт интернета на 3 месяца.

Позже хабрапользователь rewiaca в своём посте "Почему в Украине нет белых хакеров или история взлома Киевстар" описал ситуацию со столь щедрой наградой более эмоционально.

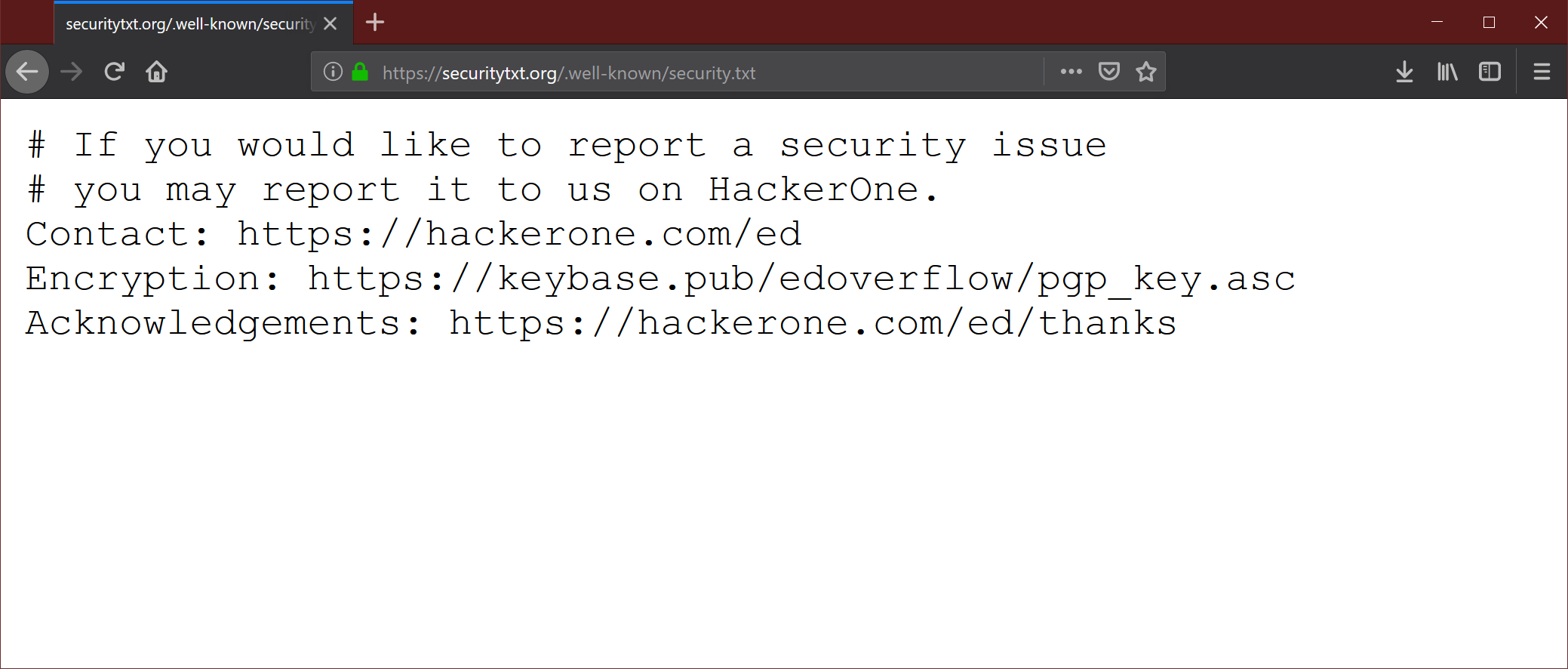

В комментариях тогда отметился Виталий Султан, Soultan, Chief Digital Officer Киевстар, пообещав вскоре запустить в компании Bug Bounty.

И вот, спустя почти два года, Киевстар анонсирует запуск собственной программы Bug Bounty. Одной из первых фраз в анонсе была следующая:

В «Киевстаре» отметили, что приняли решение запустить программу после того, как нашли уязвимость во время бета-тестирования обновленной системы «Мой Киевстар».

Как видим, компания лукавит, ведь именно пользователь Habrahabr.ru dinikin нашёл уязвимость в системе «Мой Киевстар».

Читать полностью »

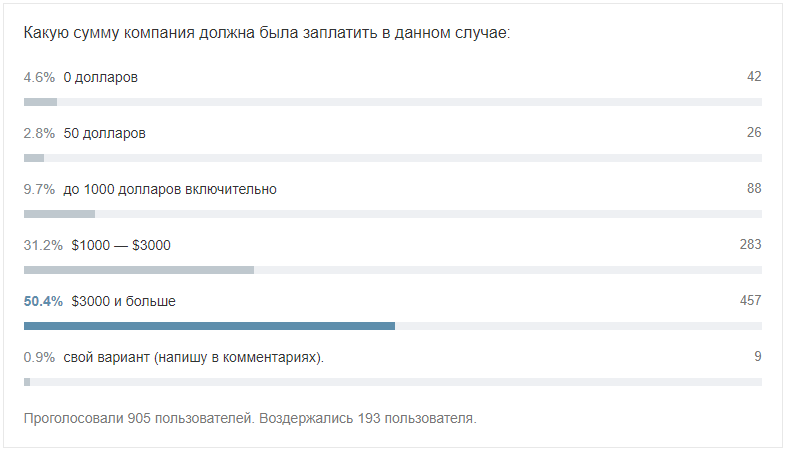

![[Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей - 1 [Bug bounty | mail.ru] Доступ к админ панели партнерского сайта и раскрытие данных 2 млн пользователей - 1](https://www.pvsm.ru/images/2018/10/11/Bug-bounty-mail-ru-dostup-k-admin-paneli-partnerskogo-saita-i-raskrytie-dannyh-2-mln-polzovatelei.png)