При секвенировании генома молекулы ДНК могут отбиваться. Молекулы способны нанести компьютеру ответный удар, заразив программу, которая пытается их прочитать. Такова идея исследователей из Университета Вашингтона, которые закодировали эксплоит в участке ДНК. Впервые в мире они доказали, что можно удалённо заразить компьютер через ДНК.

При секвенировании генома молекулы ДНК могут отбиваться. Молекулы способны нанести компьютеру ответный удар, заразив программу, которая пытается их прочитать. Такова идея исследователей из Университета Вашингтона, которые закодировали эксплоит в участке ДНК. Впервые в мире они доказали, что можно удалённо заразить компьютер через ДНК.

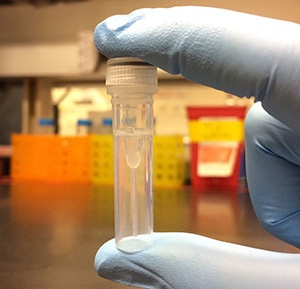

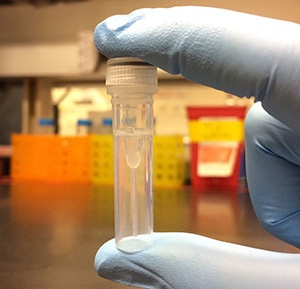

На фотографии слева — пробирка с сотнями миллиардов копий эксплоита, закодированного в синтетических молекулах ДНК, которые способны заразить компьютерную систему после секвенирования и обработки.

В последние пять лет стоимость секвенирования генома упала со $100 000 до менее $1000, что стимулировало научные исследования в сфере геномики и целую плеяду коммерческих сервисов, которые предлагают проанализировать ваше геном для разных целей: построение генетического дерева, поиск предков, анализ физических способностей, предрасположенности к разным видам спорта и физической активности, изучение совместимых микроорганизмов в кишечном тракте и многое другое. Авторы научной работы уверены, что при секвенировании генома недостаточное внимание уделяется безопасности: в этой области просто ещё не столкнулись с вредоносными программами, которые атакуют непосредственно через геном. Теперь такой вектор атаки нужно принимать в расчёт.

Читать полностью »