Введение

Приветствую всех читателей в нашем блоге.

Этот цикл статей будет посвящен нашему замечательному решению под названием HP Dynamic VPN (или HP DVPN).

Это первая статья из цикла, и в ней я постараюсь рассказать о том, что представляет собой решение HP DVPN, а также описать его возможности и сценарии применения. В следующих статьях этого цикла речь пойдет о практической реализации возможностей DVPN и настройке самого оборудования.

Что такое DVPN?

Если кратко, то DVPN – это архитектура, которая позволяет множеству филиалов или региональных офисов (spoke) динамически создавать защищенные IPsec VPN туннели поверх любого IP транспорта для подключения к центральному офису или ЦОД (hub).

Для кого и чем это может быть полезно?

Допустим, есть некая организация, у которой имеется множество филиалов или удаленных офисов, раскиданных по всему городу или даже по всей стране (например, некий банк, или сеть магазинов, примеров таких организаций можно привести очень много). Перед нами стоит задача объединить все эти филиалы между собой с помощью одной транспортной сети, а также обеспечить возможность их подключения к центральному офису или ЦОД, в котором размещаются основные IT-ресурсы этого предприятия.

Читать полностью »

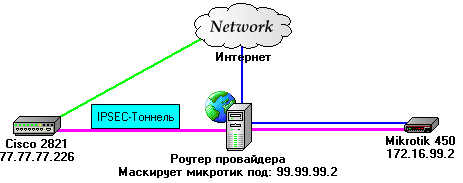

![Системное администрирование / [Из песочницы] FreeBSD и D Link DI 804HV через IPSEC Системное администрирование / [Из песочницы] FreeBSD и D-Link DI-804HV через IPSEC](https://s018.radikal.ru/i527/1202/95/8efec8ea4b9d.jpg)