Компания «Информзащита» рекомендует всем организациям принять необходимые меры для защиты своих ресурсов и обеспечения информационной безопасности.

Общее описание угрозы

12 сентября 2017 года была опубликована информация об уязвимости CVE-2017-8759, которая связана с удаленным выполнением кода с использованием документов Microsoft Office.

Уязвимость была обнаружена компанией FireEye вследствие фиксации ряда атак с использованием ранее неизвестного эксплойта.

Уязвимости CVE-2017-8759 подвержены операционные системы семейства Microsoft Windows. Эксплуатация данной уязвимости с внедрением стороннего кода производится с помощью уязвимого компонента Microsoft.NET Framework – SOAP WSDL Parser, позволяет получить пользовательские права на уязвимой системе.

Данная уязвимость имеет высокую степень критичности по ряду причин:

1) Эксплуатация уязвимости не требует использования и включения макросов в офисных приложениях Microsoft Office;

2) Для эксплуатации уязвимости пользователю достаточно открыть вредоносный файл;

3) Код эксполойта для данной уязвимости опубликован в открытом доступе в сети Интернет и это означает, что данной уязвимостью может воспользоваться любой пользователь сети.

Наименование угрозы: CVE-2017-8759 «.NET Framework Remote Code Execution Vulnerability».

Возможные векторы атаки: рассылка целевого фишинга с вложением документа Microsoft Office (doc, rtf и др.).

Уязвимые системы: операционные системы семейства Microsoft Windows от Windows 7 до последних версий, компонент Microsoft .NET Framework от версии 2.0 до 4.72. Полный перечень уязвимых ОС и компонентов представлен по ссылке.

Масштаб распространения угрозы: на данный момент зафиксирована одна фишинговая кампания, использующая эксплойт для уязвимости CVE-2017-8759 для установки троянской программы FINSPY (FinFisher).

Превентивные меры

Для снижения рисков, связанных с уязвимостью CVE-2017-8759, рекомендуется:

1. Установить обновление безопасности, соответствующее версии операционной системы и версии Microsoft .NET Framework. Полный перечень уязвимых ОС и компонентов представлен по ссылке;

2. Обновить базы сигнатур установленного антивирусного ПО;

3. Обновить базы сигнатуры IPS, защищенных почтовых и веб-шлюзов (ESG, WSG) и других сигнатурных СЗИ.

Примечание: по ссылке представлены идентификаторы полных обновлений, в то время как для систем до Windows 8.1 и Windows Server 2012 R2 существует возможность установить только обновления безопасности – столбец Security Only Release в оригинальной таблице Microsoft.

Также необходимо обновить базы сигнатур установленного антивирусного ПО в целях предотвращения заражения FINSPY.

Описание уязвимости

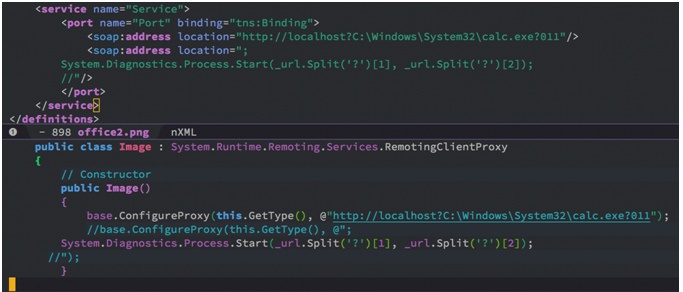

Уязвимость удаленного выполнения кода, зарегистрированная с идентификатором CVE-2017-8759, обнаружена экспертами компании FireEye в модуле WSDL Parser (Web Services Description Language) в Microsoft.NET Framework. Метод модуля IsValidUrl не осуществляет корректную проверку переданных значений на предмет наличия в них последовательности CRLF (перенос строки и каретки). Таким образом атакующий, используя данную последовательность имеет возможность внедрить вредоносный код в процесс выполнения модуля.

Рисунок 1. Пример использования уязвимости

Индикаторы компрометации

Известные на текущий момент хэш-суммы (MD5) вредоносных файлов:

— вредоносный файл «Проект.doc»: fe5c4d6bb78e170abf5cf3741868ea4c;

— FINSPY: a7b990d5f57b244dd17e9a937a41e7f5.

Команда экспертов «Информзащиты» готова проконсультировать все компании, обеспокоенные сложившейся ситуацией, по вопросам рисков и угроз, а также оперативно обеспечить защиту инфраструктуры.

Автор: Техническая дирекция компании «Информзащита»

Автор: infosecurity_iz