В современном мире, где величина человеческой ошибки в плане безопасности грозит компаниям огромных материальных потерь, методам несанкционированного доступа уделяется ничтожно малое внимание. Многие помнят, чем обернулся SuperDae Microsoft, Сноуден NSA и т.н. «северокорейские хакеры» Sony. Притом каждый из них заявлял, что доступ к информации был получен довольно просто.

В данной статье я хочу рассказать об истории с взломом корпоративных серверов Gameloft, неизвестном широкой публике, произошедшем летом 2012-го. Для тех, кто не в курсе, Gameloft — одна из крупнейших компаний по разработке игр для смартфонов, основанная в 1999 году одним из братьев Гиймо, насчитывающая порядка 5 тысяч сотрудников, с ежегодным оборотом денежных средств в сотни миллионов евро.

Для доступа к маректинговым материалам компания содержала сервер extra.gameloft.org. На сервере имелось как минимум пять директорий:

- директория с маркетинговыми материалами, доступными прессе /mkg_pub,

- директория с непосредственными конфиденциальными данными для сотрудников компании и партнеров /mkg_sub,

- директория с материалы по грядущим играм /preview_pub,

- директория с информацией о компании (логотипами, историей и т.п.) /comm_sub.

- К тому же в корне была еще одна папка, которую сотрудники использовали для хранения временных файлов для прессы /tmp_pub. В той хранились ассеты с проводившихся выставок. Пароль к ней гуглился довольно просто — он содержался в пресс-релизах компании.

! Но корневой листинг этой директории был недоступен для просмотра.

Фривольное достижение хакера заключалось в том, что он, уповая на удачу, загрузил из директории tmp_pub де-факто существующий файл индексации поиска .DS_Store. После небольшого редактирования перед ним предстал список всех синдексированных скрытых папок, по его словам, порядка 50. Прошерстив каждую из них, его внимание привлекла папка под названием SEB_G. Сокращение от Sebаstien Givry. По нелепому стечению обстоятельств это была папка главного директора по продажам EMEA-региона. На тот момент он ушел с работы, но толи регламент, толи его сугубая жажда документооборота оставила в наследие компании в этой папке весь архив его почты с 2005 по 2012 годы. 12 гигабайт незапароленных писем из Outlook. В самых безобидных письмах с арабскими партнерами велись беседы о недостаточной прикрытости Элики в мобильной версии Prince of Persia.

Несмотря на то, что все основные заботы работникам компании приходилось делать в VPN-сети, доступ в которую был закрыт пасскодами из SecurID, существовали сетевые ресурсы, которые были доступны непосредственно из интернета. Внимания стоила extra.gameloft.org/mkg_sub. Пару логин-пароль для аутентификации взломщик отыскал в почте. В директории находились папки сотрудников компании (огромное множество) — полные материалов. Бизнес-планы, календари релизов неанонсированных игр, сырые и не очень билды. Помимо прочего, сотни документов, в которых описывались алгоритмы ведения маркетинговых каналов. В общей сложности, пара десятков террабайт данных, ассеты для принта, маркетинга, непосредственного использования в играх:

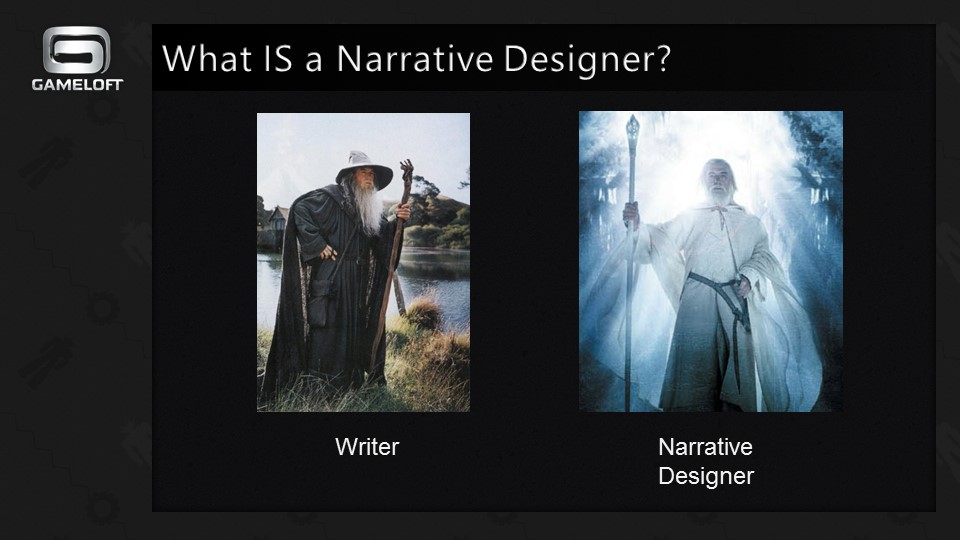

- Тонны корпоративных презентаций (чего только стоит про нарративный дизайн)

- Маректинговые планы от компаний-партнеров, например Ubisoft. (история раскрутки Assassin's Creed в 100 слайдах)

- Билды для выставок и всеобщего тестинга. (утекший в сеть за недели до релиза My Little Pony для iOs)

- Трейлеры и видеоматериалы. (сменивший после утечки подзагаловок Asphalt 8 Infinity)

- Инструментарий и дев- и пресс-киты. (упоминания стоит безобидный java-фреймворк AuroraGT)

- Контакты прессы и сотрудников.

После часов поиска взломщику так же удалось отыскать:

- Пароль от PR-анала на Youtube (он же пароль для синка паролей/закладок из Chrome), на Google Drive-аккаунте которого румынские маркетологи компании бережно обновляли таблицу с паролями от всевозможных соцсетей в xls.

- Пароль от гипернета, hypernet.gameloft.com/navi.

- Аутентификационные данные для доступа партнеров к privftp01.gameloft.com.

Последовавшие после утечки были оперативно раскрыты, вся информация удалена, а взломщик понёс наказание. По его словам из камеры временного содержания на Аландских островах, доступ к гугл-аккаунту компании продержался еще два года, аккурат до дотошного Heartbleed. Доступ же к гипернету имеется до сих пор, но кроме сотрудников по рекламе в латиномериканском регионе, никто там документы более не хранит.

Через пару месяцев после взлома компания уволила 250 сотрудников.

Автор: rapnoize