Современные браузеры поддерживают функцию HTTP Strict Transport Security (HSTS). Флаг HSTS показывает, что с определённого домена нужно запрашивать шифрованную HTTPS-версию — даже если переход осуществляется по HTTP, а не HTTPS. Механизм нужен для обеспечения дополнительного уровня безопасности: браузер мог бы запросить HTTP-версию страницы, которую легко прослушать или подменить. Так можно избежать некоторых атак с понижением уровня защиты и перехват куки.

Современные браузеры поддерживают функцию HTTP Strict Transport Security (HSTS). Флаг HSTS показывает, что с определённого домена нужно запрашивать шифрованную HTTPS-версию — даже если переход осуществляется по HTTP, а не HTTPS. Механизм нужен для обеспечения дополнительного уровня безопасности: браузер мог бы запросить HTTP-версию страницы, которую легко прослушать или подменить. Так можно избежать некоторых атак с понижением уровня защиты и перехват куки.

Данные, что у конкретного домена был установленный флаг HSTS, сохраняются в браузере пользователя. Это логическая переменная (true/false). Это не куки-файлы, а информация о безопасности, поэтому браузеры относятся к ней иначе. О слежении с помощью куки хорошо известно. Пользователь может зайти в настройки браузера и удалить те куки, которые ему не нравятся. Есть отдельные дополнения, которые запрещают приём куки от доменов маркетинговых компаний. Очистка настроек HSTS не так прозрачна — в браузерах можно удалить лишь все флаги для всех сайтов сразу. В январе Сэм Гринхал продемонстрировал, что с помощью HSTS можно создать суперкуки, которые не так легко удалить.

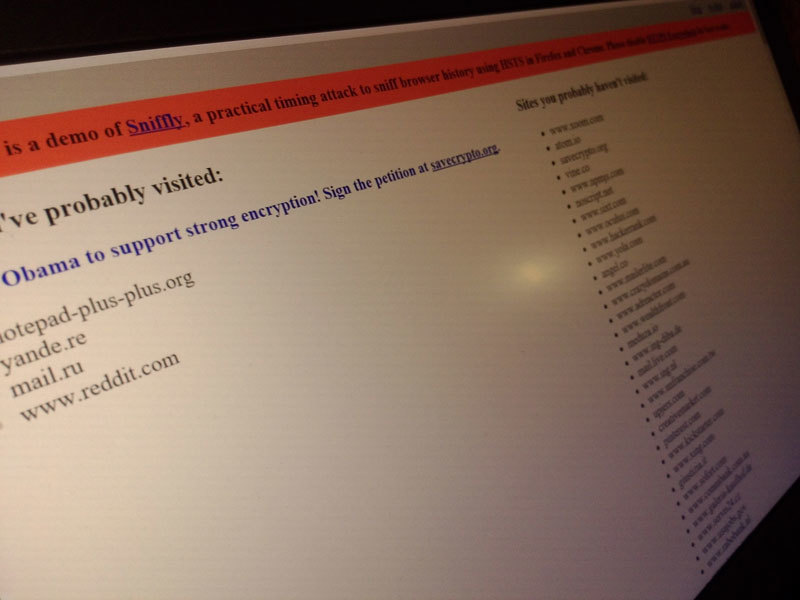

В прошлом месяце Янь Чжу показала на конференции ToorCon в Сан-Диего Sniffly. Проект использует HSTS и Content Security Policy для того, чтобы определить, какие сайты из списка пользователь уже посетил.

Читать полностью »