Недавно мы обнаружили новое банковское вредоносное ПО, которое было добавлено в наши базы как Win32/Qadars. Первое публичное освещение этой угрозы было выполнено компанией LEXSI. Qadars был довольно активен в последнее время, заражая пользователей по всему миру. Как и другое банковское вредоносное ПО, он осуществляет кражу данных онлайн-банкинга и средств пользователя через механизм веб-инъекций (web injection). Наши исследователи обнаружили, что Qadars использует большой спектр таких веб-инъекций для различных задач по работе с системой онлайн-банкинга.

Ранее мы писали про банковский троян Hesperbot, который содержит специальный компонент для мобильных платформ. Этот компонент позволяет обходить механизм двухфакторной аутентификации на основе кодов подтверждения проводимой банковской операции mTAN. Qadars использует схожий с Hesperbot подход по установке мобильного компонента через веб-инъекцию на странице онлайн-банкинга специального сообщения. Разница между ними заключается в том, что Qadars использует уже существующий мобильный вредоносный код Android/Perkele, а не опирается на свой собственный.

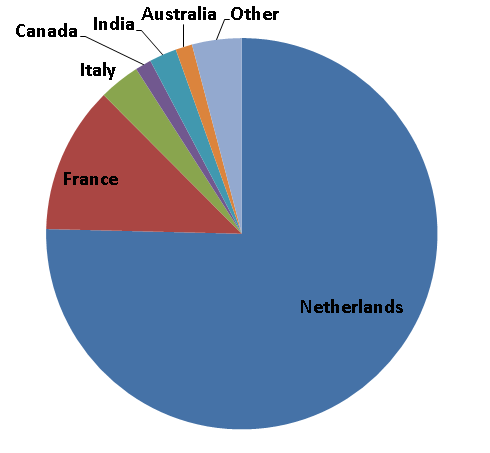

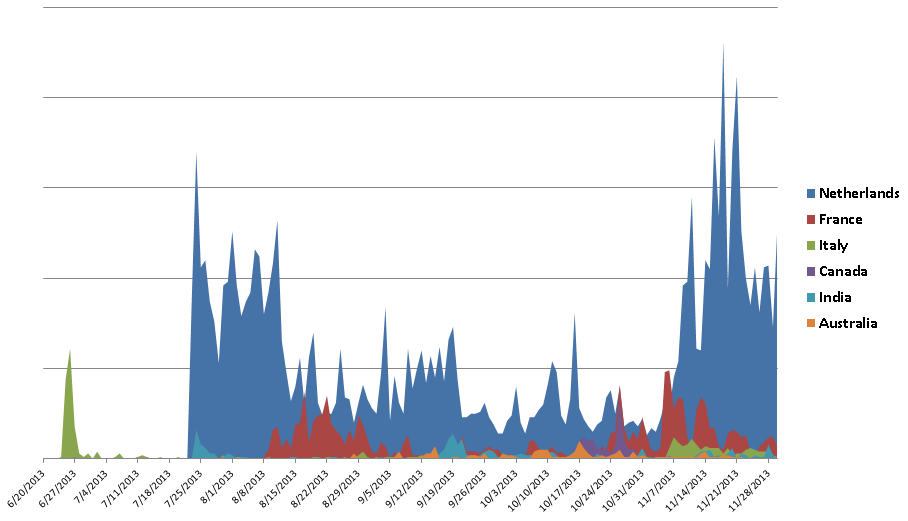

Обычно для банковских троянов действует правило, либо они ориентированы на большое количество финансовых институтов и банков, либо злоумышленники сосредотачиваются на определенных банках по географическому признаку, т. е. по их фактическому расположению. Win32/Qadars относится ко второй категории, злоумышленники ориентируют его на пользователей конкретного региона или регионов, а также используют конфигурационные файлы веб-инъекций с привязкой к банкам, которые наиболее востребованы в этом регионе. Ниже представлены шесть основных стран, которые пострадали от деятельности Qadars.

— Голландия

— Франция

— Канада

— Индия

— Австралия

— Италия

Мы наблюдали несколько волн распространения Qadars злоумышленниками в этих странах, причем в Голландии такой процесс был особенно интенсивен, активность злоумышленников там отслеживалась нами за весь период мониторинга. Следует отметить следующие особенности этого банковского трояна.

- Спустя шесть месяцев после его обнаружения, все еще остается очень активным.

- Направлен только на определенные страны.

- Использует широкий спектр веб-инъекций, причем некоторые из них использовались другим семейством банковских троянов в других вредоносных кампаниях.

- Использует вредоносный код Android/Perkele для обхода системы двухфакторной аутентификации на основе кодов mTAN (мобильные устройства).

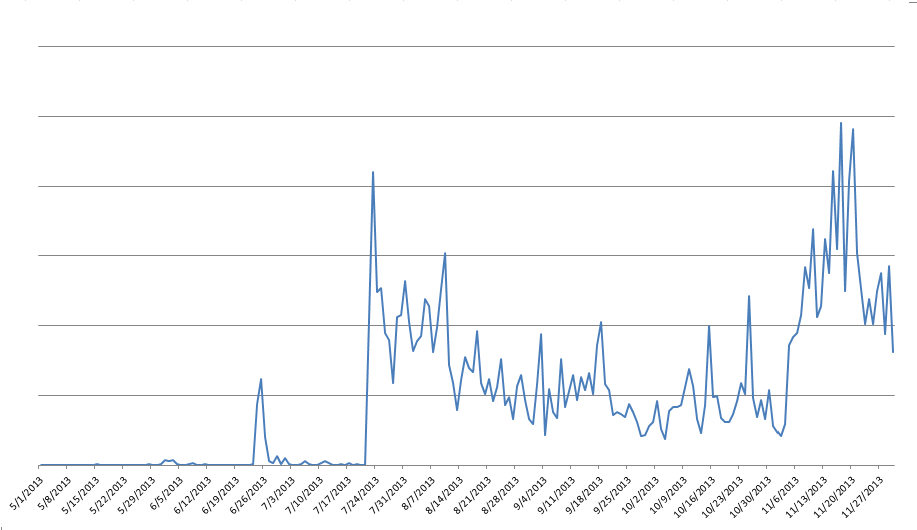

Первые обнаружения этой вредоносной программы были зафиксированы в середине мая 2013 года. Следующий график показывает количество обнаружений Win32/Qadars по дням.

Хотя Qadars наблюдался еще в мае, первая настоящая волна распространения заражений произошла в конце июня. Судя по всему, авторы тестировали свой вредоносный инструмент, так как мы обнаружили несколько промежуточных его версий. В первую волну распространения вредоносного кода злоумышленники ориентировались на пользователей Италии, а в последующие волны на голландских пользователей.

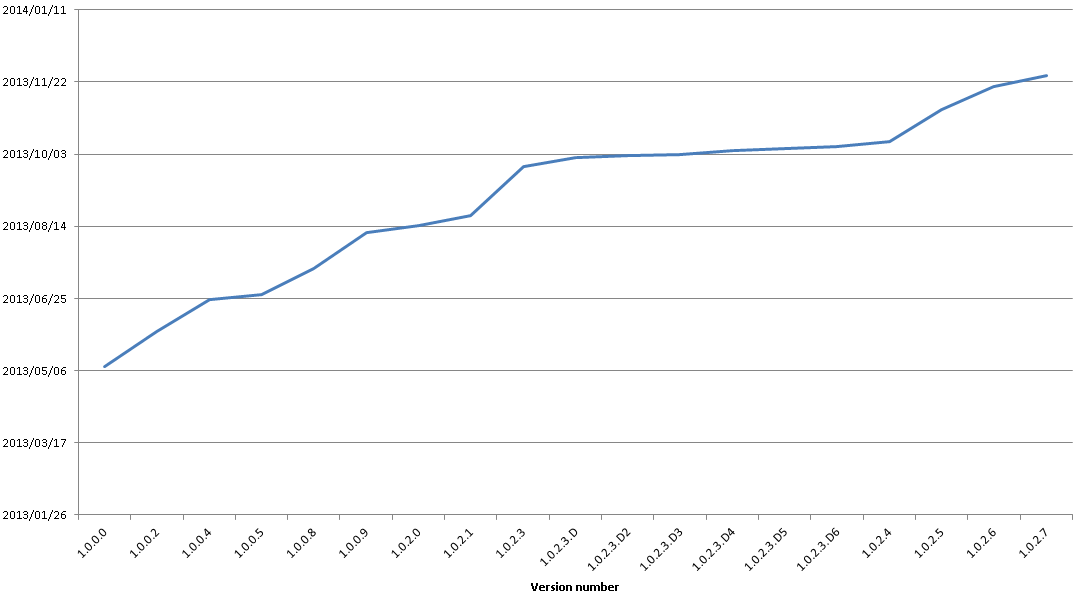

Мы можем проследить эволюцию этого вредоносного инструмента через его версию, которая указана в исполняемом файле. Первая версия имела номер 1.0.0.0, а последняя 1.0.2.7. Постоянные выпуски новых версий указывают на активное развитие этого вредоносного кода злоумышленниками. Следующий график показывает дату первого обнаружения каждой из версий.

Win32/Qadars использует широко известный механизм Man-in-the-Browser (MitB) для выполнения финансового мошенничества. Аналогично Win32/Spy.Zbot (Zeus), этот вредоносный код внедряется в процесс браузера и перехватывает там необходимые API-вызовы. Используя эти перехваты, он способен внедрить вредоносное содержимое в веб-страницы, просматриваемые пользователем. Фактически, это содержимое может быть, чем угодно, но как правило представляет из себя веб-форму, которая используется атакующими для сбора конфиденциальных данных онлайн-банкинга. В другом варианте, это вредоносное содержимое может представлять из себя JavaScript, который пытается осуществить автоматический перевод денежных средств без ведома или согласия пользователя.

Файлы конфигурации веб-инъекций загружаются с управляющего C&C-сервера и содержат в себе URL-адреса веб-страниц банков, содержимое, которое должно быть внедрено в эти страницы, а также прдполагаемое место внедрения на странице. Этот формат файла конфигурации очень похож на файлы других банковских троянов. После того как файл загружен с управляющего сервера, он хранится в зашифрованном виде (AES) в одном из разделов реестра. В настоящее время, Qadars способен выполнять перехваты в двух браузерах: Firefox и Internet Explorer. В коде вредоносной программы также присутствует заглушка для Google Chrome, так что в будущем мы можем увидеть соответствующие перехваты и для этого браузера.

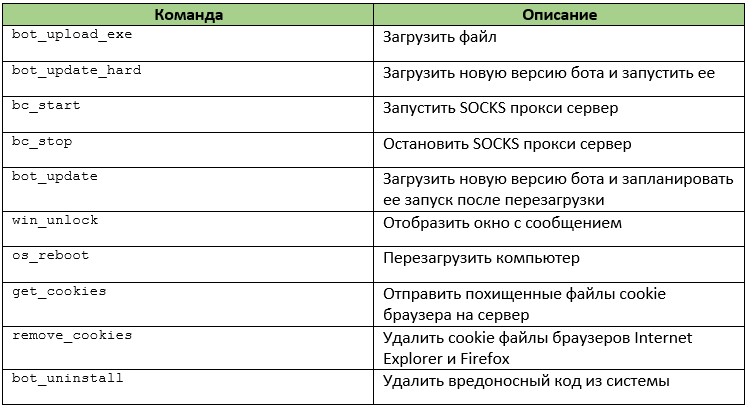

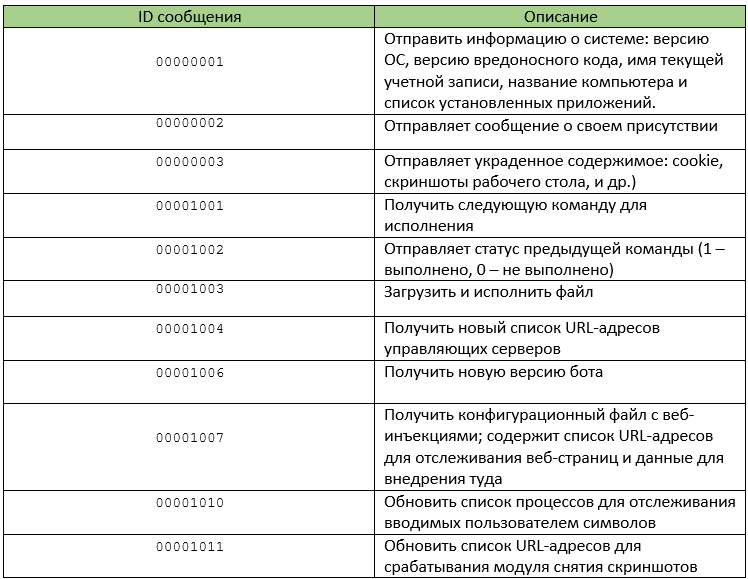

Как только вредоносный код установлен на компьютер, оператор ботнета может посылать ему различные команды, которые приведены ниже в таблице.

В версии 1.0.2.7 появилось дополнение, которое представляет из себя модуль кражи учетных данных FTP аккаунта пользователя. Он поддерживает обширный набор клиентов FTP и пытается открывать их файлы конфигурации, а также похищать данные аккаунтов пользователя. Интересно, что для похищения учетных данных пользователя, Qadars использует некоторые известные статические пароли, которые FTP клиенты используют по умолчанию для шифрования их файла конфигурации. Такой возможностью обладает и другой вредоносный код Win32/PSW.Fareit (Pony Loader).

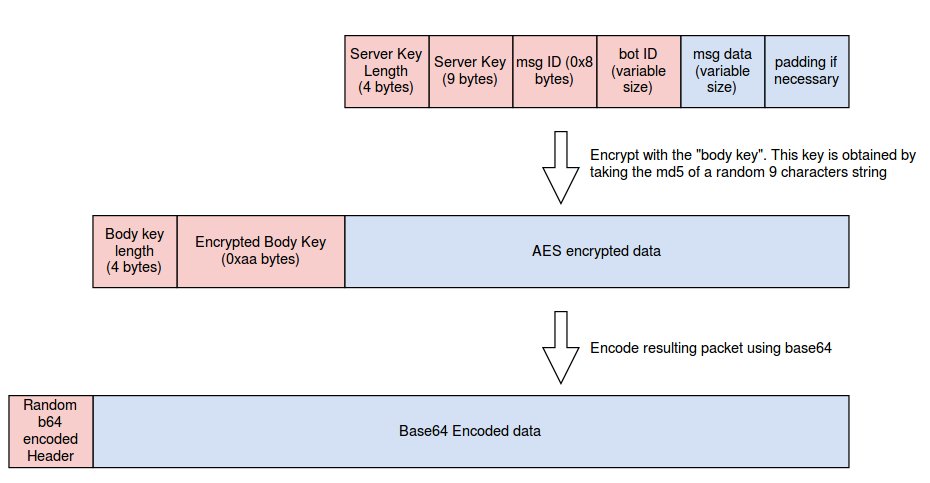

Для шифрования данных при сетевом взаимодействии, Win32/Qadars использует AES в режиме ECB. Перед отправкой сообщения, клиент генерирует произвольную строку из девяти символов, далее он будет использовать MD5 этой строки в качестве ключа AES. Этот ключ также будет использован сервером для шифрования ответного сообщения. Для безопасной передачи ключа AES, который используется в операциях шифрования, клиент также шифрует и его, а потом дописывает в конец сообщения. После этого, все это сформированное сообщение шифруется с использованием base64 и отправляется на сервер. На рисунке ниже представлен этот процесс с указанием соответствующих полей сообщения, которое отправляется на сервер.

Рис. Сетевое взаимодействие между клиентом и сервером.

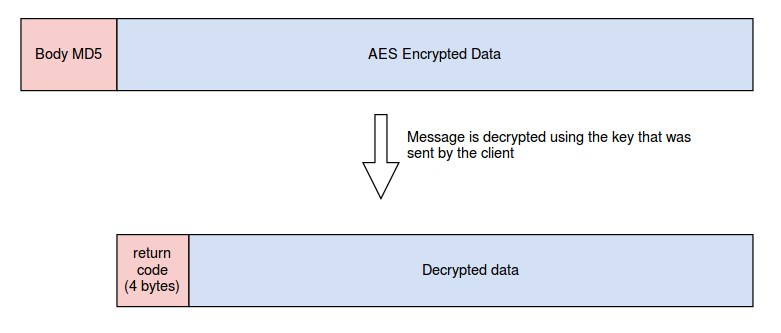

Ответ сервера шифруется с помощью ключа, который ему отправил клиент в сообщении. Для обеспечения целостности клиент также добавляет MD5 сообщения. На рисунке ниже показана структура ответа сервера.

Рис. Формат сообщения сервера.

Знание формата сетевого протокола, используемого Win32/Qadars, значительно облегчило нашу работу по отслеживанию ботнета и изучению его поведения.

Конфигурационный файл Win32/Qadars, который содержит веб-инъекции, меняется довольно части и направлен на определенные финансовые институты. Чтобы усилить степень воздействия этих веб-инъекций, авторы вредоносного кода пытаются заразить пользователей в конкретных регионах или странах. Было не совсем ясно какой именно способ выбрали злоумышленники для распространения Qadars с мая по октябрь. Используя некоторые данные нашей системы телеметрии мы выяснили, что они приобрели специальные скомпрометированные хосты в странах, для которых они собирались распространять это вредоносное ПО. Наши специалисты пришли к такому заключению поскольку скомпрометированные компьютеры, которые они наблюдали содержали даунлоадеры и другой Pay-per-install (PPI) вредоносный код, например, файловый вирус Win32/Virut.

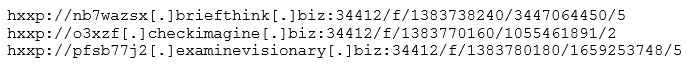

Начиная с ноября злоумышленники начали распространять Win32/Qadars с использованием набора эксплойтов Nuclear (Nuclear Exploit Kit). Ниже приведены несколько URL-адресов, которые использовались для его распространения в начале ноября, в них отчетливо виден шаблон, который характерен именно для Nuclear EK.

Оба этих метода распространения вредоносного кода позволяют операторам ботнета выбрать регион расположения потенциальных жертв.

Как мы уже упоминали, злоумышленники выбрали шесть стран для осуществления компрометации их пользователей вредоносным кодом Qadars, а именно, Голландию, Францию, Канаду, Австралию, Индию и Италию. График ниже показывает географическое распределение заражений Qadars в период с мая по ноябрь 2013 года.

Рис. География распространения Qadars.

Как видно, наибольшее количество заражений присутствует в Голландии (75%), а на втором месте Франция.

Рис. Обнаруженные заражения Qadars по дням и их распределение по странам.

Представляется интересным случай компрометации злоумышленниками пользователей Канады, который был зафиксирован в течение последних 15 дней октября. Подтверждением этому служат обнаруженные нами конфигурационные файлы ботов, которые содержали веб-инъекции, ориентированные на банки Канады.

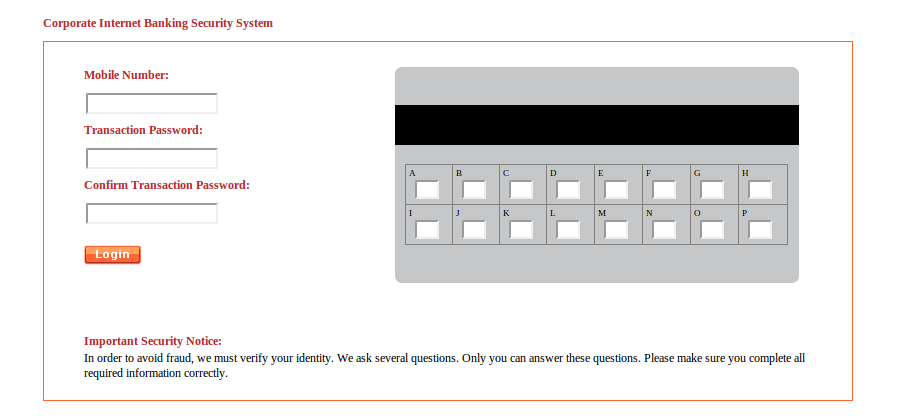

Веб-инъекции в случае банковских учреждений других стран обладают разной степенью сложности. Некоторые из них выполняют сбор дополнительной информации всякий раз, когда пользователь пытается войти на защищенный сайт онлайн-банкинга. Для этого осуществляется отображение пользователю дополнительной веб-формы, которая запрашивает у него необходимую злоумышленникам информацию при его входе в аккаунт онлайн-банкинга. Пример такой формы представлен ниже.

Другие веб-инъекции, которые имеются в арсенале вредоносного кода, могут автоматически выполнять банковские операции и содержат методы по обходу двухфакторной аутентификации.

Эти веб-инъекции, которые мы неоднократно упоминали, могут быть получены вредоносным кодом различными путями. Некоторые из них поставляются в составе самого вредоносного кода, либо могут быть куплены злоумышленниками. На подпольных форумах существуют различные предложения по дистрибуции подобных веб-инъекций для заказчиков. Цена в таком случае варьируется от пожеланий заказчика и от необходимых возможностей. При анализе Win32/Qadars мы увидели, что эти веб-инъекции были разработаны различными лицами, так как стили их написания в разных случаях различались. Очевидно, что многие из них были приобретены на подпольных форумах, поскольку подобная форма дистрибуции вредоносного контента является предпочтительной у киберпреступников. Один из инжектов использует характерный шаблон по извлечению внешнего контента: скриптов и изображений. Шаблон URL-адреса в таком случае будет выглядеть так:

![]()

Данные части URL-адреса, которая является значением параметра «data» закодирована с использованием base64. При расшифровке в таком случае мы получим параметр «project=mob-ingnl-fand&action=file&id=css», который дает больше информации о цели злоумышленников. Интересно, что мы видели подобный шаблон адреса инжекта в кампании, направленной против чешских банков, при этом там использовался Win32/Yebot (aka Tilon).

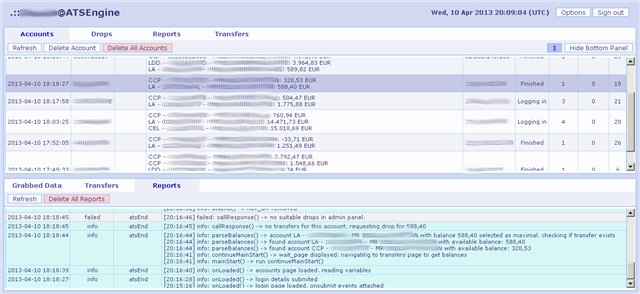

В случае с Qadars злоумышленники прибегают к услугам так называемой системы ATS (Automatic Transfer System). Этот термин относится к веб-инъекциям, которые используют автоматическое выполнение нужной этим злоумышленникам операции над банковским аккаунтом жертвы, когда последняя получает к нему доступ. Код такого инжекта может быть сложнее и он будет выполнять дополнительные функции, например, выберет банковский аккаунт с наибольшим количеством средств для снятия оттуда определенной суммы. Под снятием суммы средств подразумевается ее перевод на банковский счет мула (физ. лицо, на счет которого переводятся средства при мошеннической операции) или злоумышленника. Код инжекта также может содержать дополнительные механизмы по обходу системы двухфакторной аутентификации, которую банки используют для защиты транзакций своих пользователей.

Мы обнаружили нескольких киберпреступников, которые продают системы ATS, ориентированные на некоторые банки по всему миру. Для таких подпольных форумов существуют понятия «публичных» веб-инъекций, которые продаются всем желающим и «приватных», которые дополнительно настраиваются для заказчика, причем каждый заказчик получает свою копию кода. Таким образом в схеме с частной дистрибуцией, покупатель получает исходный код инжекта с правом его дальнейшего распространения. В ходе анализа было установлено, что авторы Qadars покупали веб-инъекции, мы наблюдали публичный ATS, который был прописан в конфигурационном файле. Злоумышленник, который распространяет этот публичный инжект, дополнительно к нему прилагает административную панель, которая позволяет операторам Qadars контролировать настройки автоматической передачи.

Выделенная строка характеризует направленность инжекта на французский банк и злоумышленник утверждает, что он может обойти двухфакторную аутентификацию на основе SMS-сообщений.

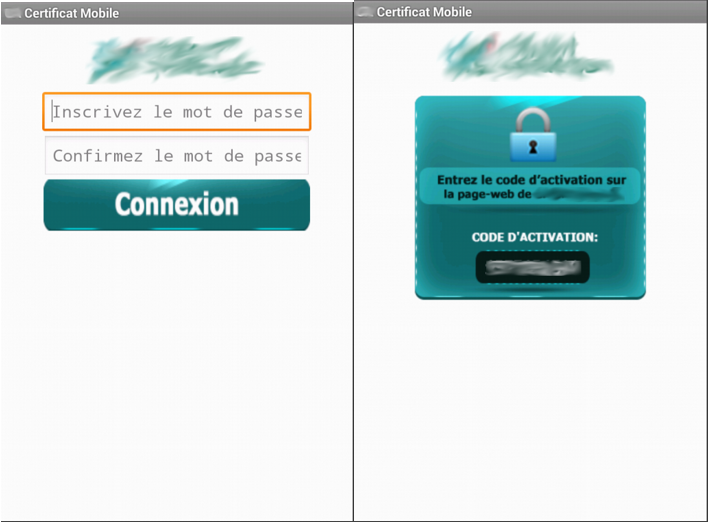

Мобильный компонент

Некоторые системы ATS, которые нам удалось проанализировать, разработаны таким образом, чтобы вредоносный код смог перехватить SMS сообщение с кодом подтверждения операции до того, как он будет отправлен системой онлайн-банкинга. Такое сообщение содержит код mTAN подтверждения проводимой банковской операции. Затем пользователь вводит этот код в веб-форме браузера сайта онлайн-банкинга. Как мы знаем, использование мобильного компонента вредоносной программой не является чем-то новым. Hesperbot и Zeus-in-the-mobile (ZitMo) можно привести в качестве таких примеров. Является интересным тот факт, что злоумышленники, которые занимаются распространением веб-инъекций, стали использовать для них возможности вредоносного кода для мобильных устройств. Таким образом атакующие, которые используют вредоносный код для его установки на компьютер пользователя, могут приобрести подобные возможности на рынке как услугу, вместе с административной панелью и мобильным вредоносным ПО для конкретных банков.

В случае с Win32/Qadars, мобильный компонент представляет из себя вредоносный код Android/Perkele и поставляется в комплекте с веб-инъекциями, которые используются для его установки. Perkele способен перехватывать SMS-сообщения на устройстве пользователя и перенаправлять их злоумышленникам. Этот вредоносный мобильный инструмент был описан Брайаном Кребсом на krebsonsecurity. С использованием веб-инъекции осуществляется установка Perkele на мобильное устройство пользователя следующим образом: когда пользователь входит в его аккаунт онлайн-банкинга, специальный вредоносный код, который уже встроен в веб-страницу, запрашивает установку специального мобильного приложения для определенной модели телефона (выбор платформы для установки). Это мобильное приложение якобы принадлежит банку, с которым работает пользователь.

Рис. Интерфейс версии Android/Perkele, которая направлена на французские банки.

Вредоносный код Android/Perkele существует в модификациях для различных платформ, включая, Android, Blackberry, Symbian. В случае с Win32/Qadars мы наблюдали только Android версию. После того как вредоносная программа будет установлена, коды подтверждения банковских транзакций mTAN будут перенаправляться на номер злоумышленников, причем пользователь их видеть не будет. Стоит отметить, что новейшая версия Android под названием KitKat содержит дополнительные ограничения на сокрытие входящих SMS, так что Perkele не сможет сделать это в скрытном режиме.

Заключение

В последнее время мы наблюдали увеличение количества банковских троянов и появление новых семейств, среди которых, Win32/Napolar, Win32/Hesperbot, Win32/Qadars. Вероятно, это связано с утечкой текстов таких известных банковских троянов как Zeus и Carberp, что позволило злоумышленникам лучше понять работу этих вредоносных инструментов. Другой интересной особенностью является привлечение специальных средств автоматизации веб-инъекций, как в случае, с ATS (инъекция как услуга). Такой сервис позволяет атакующим, которые распространяют вредоносное ПО, проводить более сложные манипуляции на зараженной системе, включая обход двухфакторной аутентификации.

SHA1 hashes

Win32/Qadars (Nuclear Pack): F31BF806920C97D9CA8418C9893052754DF2EB4D

Win32/Qadars (1.0.2.3): DAC7065529E59AE6FC366E23C470435B0FA6EBBE

Android/Perkele: B2C70CA7112D3FD3E0A88D2D38647318D68f836F

Автор: esetnod32

![[BugBounty] Частичный обход аутентификации vk.com [BugBounty] Частичный обход аутентификации vk.com](https://www.pvsm.ru/wp-content/plugins/contextual-related-posts/timthumb/timthumb.php?src=http%3A%2F%2Fwww.pvsm.ru%2Fimages%2F2017%2F01%2F27%2FBugBounty-chastichnyi-obhod-autentifikacii-vk-com.jpg&w=100&h=100&zc=1&q=75)